气候变化影响解析

以下内容为全文中文翻译,保持原有 Markdown 结构、标题层级、表格及代码块。代码本身不变,仅将注释翻译为中文以便阅读。

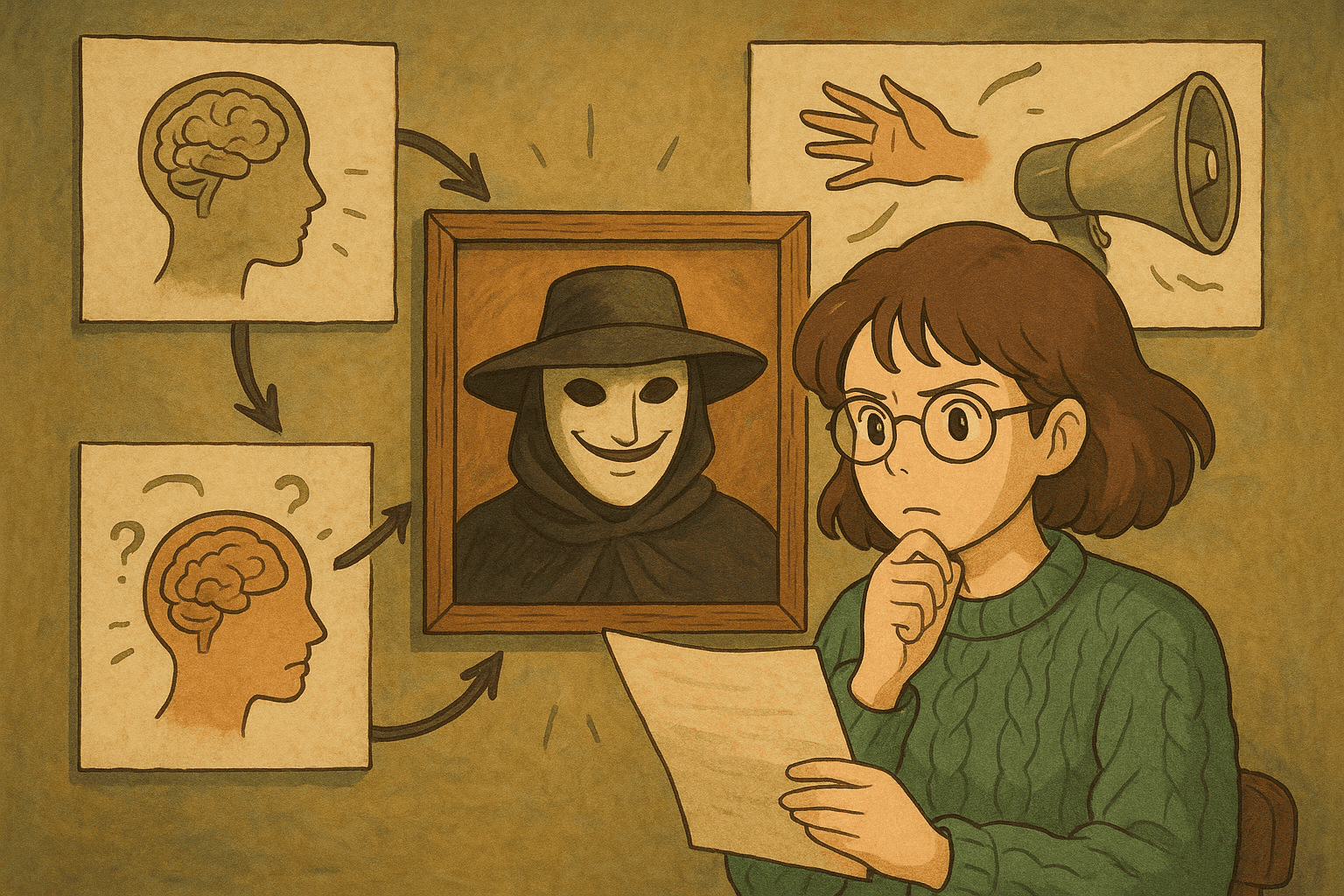

将“欺骗”作为虚假信息、错误信息与网络安全研究的桥梁概念

欺骗(Deception)长期以来一直是社会科学、信息学与网络安全领域的研究主题。在传播理论中,欺骗正日益成为连接“蓄意制造的虚假信息(disinformation)”“非蓄意的错误信息(misinformation)”以及“受众产生的错误认知(misperceptions)”的桥梁概念。本文从理论与技术两个层面,探讨欺骗在理解假消息传播及其在现代网络安全策略中的应用。

阅读完本文,你将了解:

- 虚假信息、错误信息与欺骗的基础概念

- 将欺骗意图与传播结果相连的整体框架

- 欺骗在网络安全中的实际应用及影响

- 使用 Bash 与 Python 进行扫描与解析的示例代码

- 在数据与网络流量中检测欺骗的实用策略

目录

引言

在高度互联的数字环境中,理解欺骗如何操纵线上线下沟通至关重要。不论是政客在选举期间发动虚假信息战,还是网络犯罪分子利用欺骗技术入侵系统,欺骗始终是核心策略。

传播理论将欺骗界定为:

- 明确可识别的行为者具有误导意图

- 可衡量的传播过程

- 由欺骗互动塑造的态度或行为结果

本文说明跨学科框架如何应用于网络安全,目标不仅是发现恶意意图,还要通过战略欺骗主动误导并捕获攻击者。

基础概念:欺骗、虚假信息与错误信息

现代信息生态充斥着大量不实内容。理解欺骗的位置,需先厘清相关术语:

- 欺骗(Deception):故意使用策略误导受众,能在经验上把欺骗者意图与受众结果联系起来。

- 虚假信息(Disinformation):带有欺骗意图、故意传播的不实信息。

- 错误信息(Misinformation):非恶意情况下传播的不准确信息,但仍可能导致误判。

相较于前两者,欺骗作为桥梁概念进一步强调“行为者意图—实施行为—结果影响”的完整链条。

欺骗的整体框架

Chadwick 与 Stanyer(2022)提出的整体框架将欺骗拆分为多个变量与指标,可供学术研究与网络安全实践参考。

意图与结果

欺骗由两大核心要素界定:

- 欺骗意图:行为者明知而蓄意误导。

- 可观测结果:导致目标群体产生错误信念或行为。

媒介系统性扭曲

媒介(传统与数字)会对信息供给造成扭曲,如:

- 算法偏见:自动系统偏向渲染耸动内容。

- 内容放大:网络效应让欺骗叙事极速传播。

认知偏差与关系互动

常被利用的认知偏差包括:

- 确认偏差(只接纳符合既有信念的信息)

- 可得性启发(凭第一印象做判断)

欺骗往往通过信任关系放大效果。

欺骗属性与技术映射

| 变量 | 指标示例 |

|---|---|

| 1. 行为者识别 | 来源认证、声誉、联盟 |

| 2. 意图呈现 | 误导性语言、符号暗示 |

| 3. 信息构建 | 叙事结构、框架、政治包装 |

| 4. 投送机制 | 社交媒体、广播、人际网络 |

| 5. 媒介系统性扭曲 | 算法偏见、选择性放大 |

| 6. 认知偏差利用 | 确认偏差、启发式 |

| 7. 情境框架 | 叙事情境、信息时机 |

| 8. 结果观测 | 行为改变、舆论转向、网络影响 |

| 9. 攻击向量分析 | 网络攻击模式、钓鱼技术 |

| 10. 反馈循环 | 后续叙事强化欺骗 |

网络安全中的欺骗

在网络安全领域,欺骗既是攻击者的武器,也是防御者的盾牌。

网络攻击中的欺骗战术

攻击者常见手段:

- 身份伪装:冒充可信对象获取权限

- 社交工程:诱使人员泄密

- 数据混淆:将恶意代码藏于正常数据中

- 误导系统行为:让安全团队误判日志

欺骗技术的防御部署

防御方的欺骗技术:

- 蜜罐 / 蜜网:故布“易受攻击”环境吸引黑客

- 欺骗网格:在生产网络内布置大量诱饵资产

- 虚假数据仓库:放置伪数据误导攻击者

真实案例与应用

案例:高级持续性威胁(APT)

APT 组织可能:

- 发动伪旗行动隐藏真实来源

- 让恶意软件模仿正常应用躲避杀毒

- 与内部协作者配合散布误导信息

案例:蜜罐与欺骗网格

某金融机构部署欺骗网格:

- 蜜罐模拟核心数据库

- 诱饵网段伪装客户数据

- 假凭证一旦被用即告警

攻击者被引入假环境,安全团队得以实时取证。

技术实现:使用 Bash 与 Python 进行扫描与解析

Nmap+Bash 的网络扫描

#!/bin/bash

# nmap_scan.sh - 在指定网段运行 Nmap 扫描

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "开始扫描:$NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "扫描完成,结果保存至 $OUTPUT_FILE"

Python 解析与分析扫描结果

#!/usr/bin/env python3

"""

parse_nmap.py - 解析 Nmap XML 输出,检测异常端口/服务

用法: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"成功解析 {xml_file}")

return root

except Exception as e:

print(f"解析错误: {e}")

sys.exit(1)

def check_services(root):

suspicious_services = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# 示例规则:发现 Telnet / FTP 或 1024 以下未知服务

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious_services.append((ip, port_id, service))

return suspicious_services

def main(xml_file):

root = parse_nmap_xml(xml_file)

suspicious = check_services(root)

if suspicious:

print("\n发现可疑服务:")

for s in suspicious:

print(f"IP: {s[0]}, 端口: {s[1]}, 服务: {s[2]}")

else:

print("未检测到可疑服务。")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("用法: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

进阶:结合 Pandas 做数据汇总

import pandas as pd

def summarize_scan_data(suspicious_services):

df = pd.DataFrame(suspicious_services, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\n可疑服务汇总:")

print(summary)

结论

将欺骗作为连接虚假信息、错误信息与网络安全的桥梁,可帮助我们深入理解行为者如何操控认知与结果。攻击者利用欺骗隐藏行踪,防御者借助欺骗技术设陷阱、收情报。本文从理论到实践,展示了这一概念如何落地到 Bash 与 Python 的网络扫描与解析脚本,帮助组织更有效地发现并缓解欺骗驱动的网络威胁。

参考文献

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. In E. C. Chang, E. F. G. Jenter, & W. T. Whyte (Eds.), Knowledge and Communication.

- Nmap 官方网站: https://nmap.org/

- Python 官方文档: https://docs.python.org/3/

- Bash 脚本指南: https://www.gnu.org/software/bash/manual/

在信息完整性与网络安全交织的时代,理解与运用“欺骗”这一概念是防护数字环境的关键。