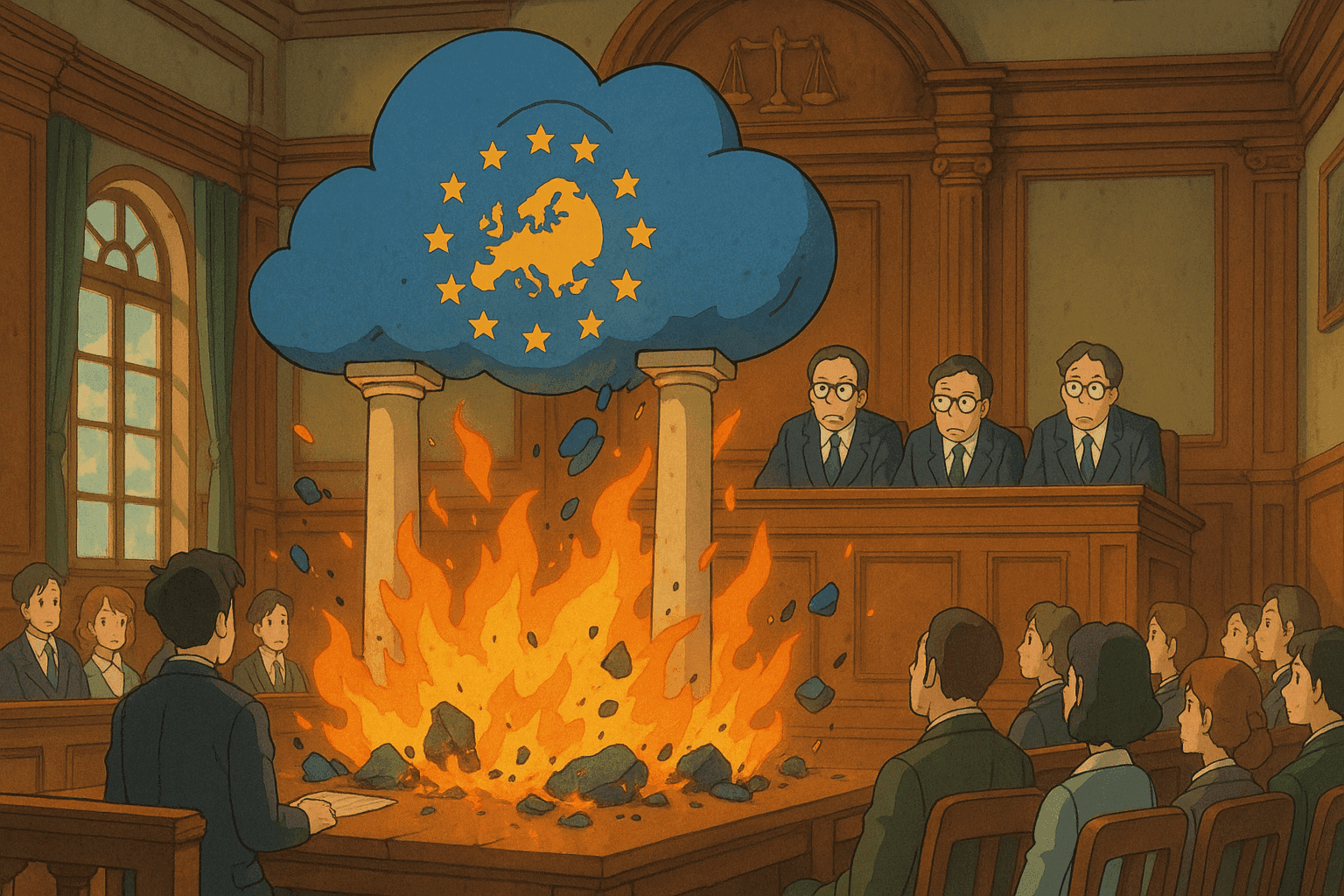

大型科技公司主权云承诺失效

大型科技公司向欧洲推销“主权云”服务的策略正在瓦解。高管承认他们无法保护欧洲数据免受美国监控,数字自主承诺变为空洞的营销噱头。

以下内容为一篇完整的技术博客(Markdown 格式)的中文翻译,说明了科技巨头“主权云”故事破产的全过程,并提供了用于扫描与解析输出的 Bash、Python 代码示例,帮助读者更好地理解并保护数字基础设施。祝阅读愉快!

---

# 科技巨头的「主权云」承诺刚刚崩塌 —— 他们亲口承认

*发布日期:2025 年 7 月 21 日*

*作者:Jos Poortvliet*

*科技巨头曾宣称“主权云”是欧洲数字自主的标杆,如今却在法律证词和媒体报道的重压下土崩瓦解。美国大型云厂商自曝:营销承诺与现实法律义务之间存在巨大鸿沟。本文将拆解这些承诺如何崩塌,并演示如何使用命令行扫描与日志解析等技术手段来强化数据主权与安全。*

---

## 目录

1. [介绍](#introduction)

2. [主权云概念解析](#understanding-the-sovereign-cloud-concept)

3. [科技巨头的主权云承诺 —— 营销与现实](#big-techs-sovereign-cloud-promises--marketing-vs-reality)

4. [法律与技术披露](#legal-and-technical-disclosures)

5. [对网络安全的影响](#implications-for-cybersecurity)

6. [实施扫描与分析](#implementing-cybersecurity-scanning-and-analysis)

- [Bash 扫描命令](#bash-scanning-commands)

- [Python 解析输出](#parsing-output-with-python)

7. [真实案例与场景](#real-world-examples-and-use-cases)

8. [进阶安全考量](#advanced-cybersecurity-considerations)

9. [未来展望与结论](#future-outlook-and-conclusion)

10. [参考资料](#references)

---

## 介绍 {#introduction}

2025 年初,当美国超大规模云厂商在欧洲高调宣传其“主权云”服务时,政治压力与法律不确定性已暗流涌动。微软、亚马逊、谷歌、Salesforce 均承诺在各种场景下保持欧洲数据的本地控制——即便面对来自美国的政府数据请求。

然而,近期证词与调查报道彻底颠覆了这些宣言。6 月初,微软法国总经理在宣誓作证时明确承认:即便是最严格的政府采购合同,也无法保证存放在其“主权”云中的数据不会被移交给外国当局。AWS、Google 的类似表态更是让所谓数字主权承诺大打折扣。

本文将深入探讨:

- **主权云原本要解决什么问题**

- **承诺如何在公众与法律审查下瓦解**

- **对网络安全的启示与影响**

- **实操技巧:扫描命令与日志分析**

无论你是入门新手还是资深安全专家,后续章节都将提供背景及可执行的技术指导。

---

## 主权云概念解析 {#understanding-the-sovereign-cloud-concept}

“主权云”被营销为符合严格本地数据驻留、隐私和数字主权法规的云服务。理论上应做到:

- **数据本地化存储**:欧洲产生或面向欧洲的数据应仅存放在欧洲境内。

- **本地控制与透明度**:客户和政府能完全掌握数据的管理方式。

- **抵御外国数据请求**:尤其针对监控力度较大的国家。

科技巨头推出新政策、重塑服务、发布白皮书,用诸如“欧洲数字主权承诺”等口号安抚欧洲对美国数据访问法规的担忧。但在立法机构与技术评估面前,承诺显得更像愿景而非行动。

### 主权云的关键特性

1. **数据驻留与本地化**

2. **透明度与可审计性**

3. **法律保证**:在无本国政府同意的情况下,不交付数据

事实证明,营销词汇与运作现实之间存在巨大落差。

---

## 科技巨头的主权云承诺 —— 营销与现实 {#big-techs-sovereign-cloud-promises--marketing-vs-reality}

微软、AWS、Google 等宣传材料精美且令人安心,“欧洲数字主权”“本地云原则”等术语与欧洲机房照片、合同承诺一起出现。

但经调查发现:

- **高管宣誓下承认限制**:微软法国总经理无法保证数据不被移交美国当局。

- **法院命令凌驾本地承诺**:多家美国云商确认若遭美国法院强制,仍将配合。

- **硬件层面的主权更像 PR**:仅靠在本地部署服务器并不能摆脱美国监控法律。

这一差距被称为“主权漂绿(sovereign washing)”——即通过“主权”字眼来赢得信任,却未在架构或法律上真正变革。

### 他们的原话

法国参议院听证会等文件显示:当高管被要求宣誓作证时,均承认**没有服务能保证你免受外国政府的数据请求**——即便打上“主权”标签。

---

## 法律与技术披露 {#legal-and-technical-disclosures}

关键节点包括:

- **法庭证词**:微软法国总经理承认必要时需向美国官员提供数据。

- **媒体调查**:CloudComputing-Insider 等援引 AWS 高管言论,指出无法排除交付数据可能。

- **合同模糊性**:即便政府采购合同,也给不出绝对主权保证。

### 技术含义

- **数据需持续监控与审计**

- **安全控制要分层**

- **可见性是关键**:网络行为、文件完整性与系统异常必须实时监测

---

## 对网络安全的影响 {#implications-for-cybersecurity}

### 敏感数据风险提升

- **未经授权的数据访问风险**

- **合规挑战**:GDPR 等要求严格本地数据驻留

- **声誉风险**:金融、医疗、政府等行业尤甚

### 网络安全成为防御必需

- **加密**:静态与传输中加密

- **多因素认证 (MFA)**

- **持续监控与审计**

- **事件响应**

- **数据访问审计**

### 所需工具与技术

- **漏洞扫描**

- **日志分析与解析**

- **网络安全监控**

---

## 实施扫描与分析 {#implementing-cybersecurity-scanning-and-analysis}

### Bash 扫描命令 {#bash-scanning-commands}

#### 示例:Nmap 扫描

```bash

#!/bin/bash

# 用法:./nmap_scan.sh [目标 IP 或网段]

if [ -z "$1" ]; then

echo "用法: $0 目标_IP_或网段"

exit 1

fi

TARGET=$1

echo "开始对 ${TARGET} 进行 Nmap 扫描..."

nmap -sS -p- -T4 "${TARGET}" > nmap_results.txt

echo "扫描完成,结果已保存至 nmap_results.txt"

若需服务识别或脚本扫描:

nmap -sV -sC "${TARGET}" > nmap_detailed_results.txt

Python 解析输出 {#parsing-output-with-python}

#!/usr/bin/env python3

import re

def parse_nmap_output(file_path):

# 匹配开放端口,如 "80/tcp open"

pattern = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulnerabilities = {}

with open(file_path, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

port = match.group(1)

service_desc = match.group(2)

vulnerabilities[port] = service_desc

return vulnerabilities

def main():

file_path = "nmap_results.txt"

open_ports = parse_nmap_output(file_path)

if open_ports:

print("检测到开放端口:")

for port, service in open_ports.items():

print(f"端口 {port}: {service}")

else:

print("未检测到开放端口或格式不匹配。")

if __name__ == "__main__":

main()

Bash + Python 工作流示例

#!/bin/bash

TARGET=$1

if [ -z "$TARGET" ]; then

echo "用法: $0 目标_IP_或网段"

exit 1

fi

echo "对 ${TARGET} 执行综合 Nmap 扫描..."

nmap -sS -p- -T4 "${TARGET}" -oN temp_nmap_output.txt

python3 << 'EOF'

import re

def parse_nmap_output(file_path):

pattern = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulns = {}

with open(file_path, 'r') as f:

for line in f:

m = pattern.search(line)

if m:

vulns[m.group(1)] = m.group(2)

return vulns

v = parse_nmap_output("temp_nmap_output.txt")

if v:

print("警报:发现开放端口")

for p,s in v.items():

print(f"端口 {p}: {s}")

else:

print("未发现开放端口")

EOF

真实案例与场景 {#real-world-examples-and-use-cases}

场景:政府机构云迁移与数据主权

- 初步发现:使用 Bash 扫描脚本发现意外开放端口

- 日志分析:Python 解析器标记可疑外传模式

- 缓解措施:重设防火墙、应用层加密、部署入侵检测

场景:受监管行业的安全自动化

- 定时扫描

- 实时警报

- 事件响应联动

场景:提升透明度与审计性

- 支持审计追踪,满足 GDPR 等合规要求

进阶安全考量 {#advanced-cybersecurity-considerations}

与 SIEM 集成

- 通过 API 将扫描结果推送至 Splunk、ELK 等

利用机器学习进行威胁检测

- 异常检测

- 日志模式识别

加密、零信任与数据脱敏

- 端到端加密

- 零信任架构

- 数据脱敏与标记化

代码示例:推送到 SIEM API

#!/usr/bin/env python3

import json, requests, re

def parse_nmap_output(file_path):

pat = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulns = []

with open(file_path,'r') as f:

for line in f:

m = pat.search(line)

if m:

vulns.append({"port": m.group(1), "service": m.group(2)})

return vulns

def push_to_siem(data, url):

headers = {'Content-Type':'application/json'}

r = requests.post(url, data=json.dumps(data), headers=headers)

if r.status_code == 200:

print("已成功推送至 SIEM")

else:

print(f"推送失败,状态码: {r.status_code}")

def main():

res = parse_nmap_output("nmap_results.txt")

if res:

print(json.dumps(res, indent=2, ensure_ascii=False))

push_to_siem({"vulnerabilities":res}, "https://siem.example.com/api/v1/logs")

else:

print("未检测到漏洞")

if __name__ == "__main__":

main()

最佳实践

- 定期审计

- 补丁管理

- 员工培训

- 社区协作:如 Nextcloud 等开源项目

未来展望与结论 {#future-outlook-and-conclusion}

“主权云”泡沫破裂提醒我们:营销词不等同法律和技术保障。组织应:

- 多样化安全措施

- 增强技术控制

- 保持信息同步

- 倡导真正的技术主权

结语

主权云神话的破灭凸显了营销透明度与技术透明度的重要性。网络安全从业者需要通过可验证的技术与法律手段,弥合承诺与现实之间的鸿沟。

参考资料 {#references}

- 微软法国参议院听证会(法语)

- CloudComputing-Insider 对美国云商报道(德语)

- 微软《欧洲数字主权承诺》文档

- Nextcloud Enterprise —— 安全协同

- Nmap 官方文档

- Python Requests 文档

- Splunk SIEM 最佳实践

这篇长文阐述了科技巨头主权云承诺的崩溃,并为网络安全专业人员提供了可操作的洞见与代码示例。如有更多问题,欢迎交流!

祝安全!