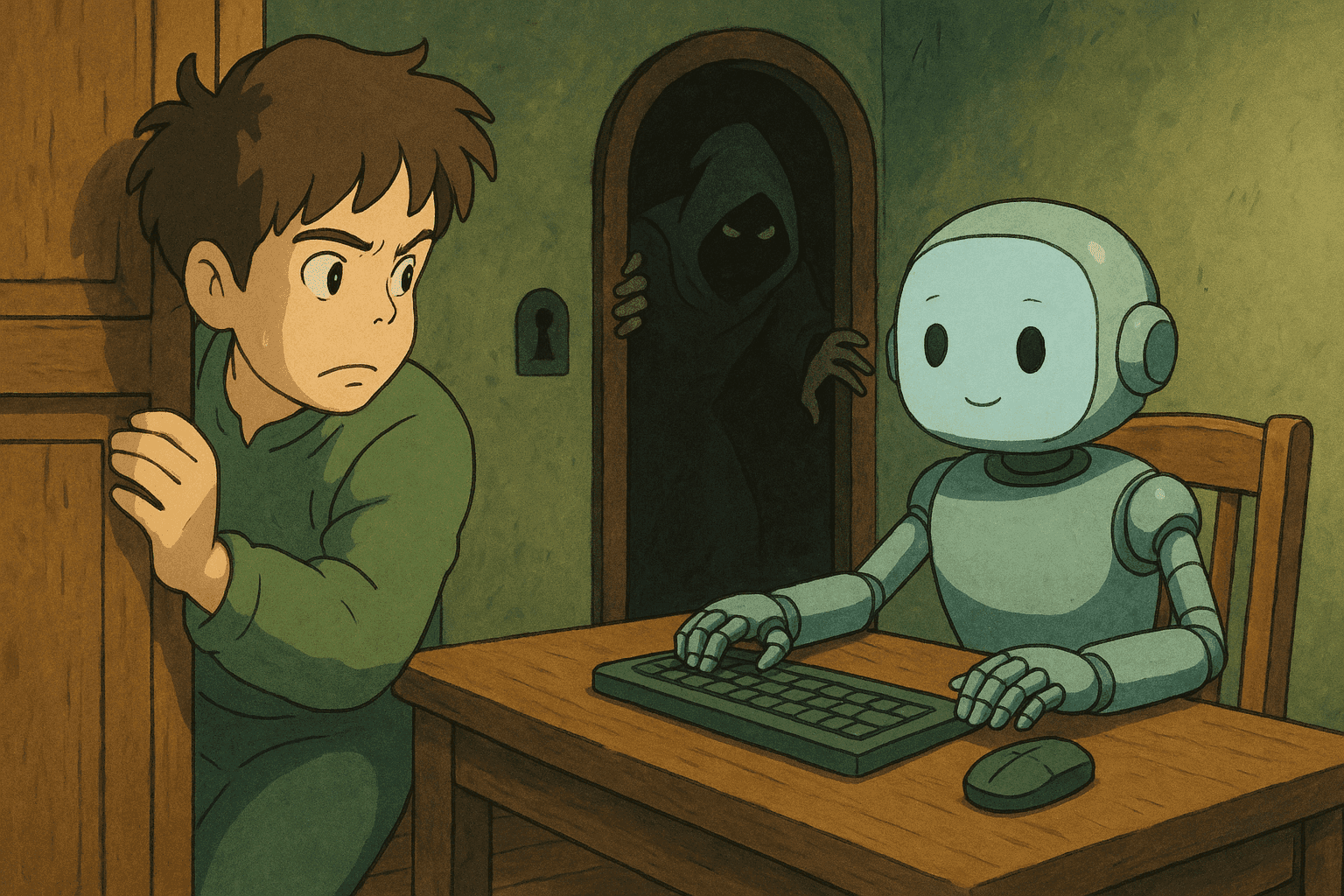

人工智能聊天机器人安全风险

如果未得到妥善保护,人工智能聊天机器人可能被攻击者利用作为入侵点。了解如何减轻风险,采用主动的网络安全策略加固您的人工智能系统。

# 如何防止 AI 聊天机器人沦为后门 —— 借助 Trend Vision One 守护企业安全

人工智能 (AI) 正在彻底改变企业与客户互动、简化运营及大规模创新的方式。AI 聊天机器人正处于这场变革的最前沿,帮助组织实现 7×24 小时用户交互、自动化支持并提升效率。然而,和所有技术进步一样,如果安全措施不到位,AI 聊天机器人也可能成为网络攻击者入侵的“后门”。本文将深入探讨聊天机器人被利用为后门的方式、面临的安全挑战,以及 Trend Micro Trend Vision One™ 平台如何通过下一代检测、主动风险管理和统一安全,为企业提供全方位防护。

本文将涵盖:

- AI 聊天机器人及其漏洞简介

- 聊天机器人如何成为潜在后门

- 真实场景中的利用方式与入侵路径

- Trend Micro 安全方案详解,重点介绍 Trend Vision One™

- 使用 Bash 与 Python 扫描、解析、分析系统日志的代码示例

- 保护聊天机器人与企业系统的最佳实践

- 威胁防护与网络风险管理的衔接

让我们开始吧!

---

## 目录

1. [引言](#introduction)

2. [AI 聊天机器人与网络安全概览](#ai-chatbots-and-cybersecurity-an-overview)

3. [聊天机器人如何成为后门](#how-ai-chatbots-can-become-a-backdoor)

- [聊天机器人常见漏洞](#common-vulnerabilities-in-chatbots)

- [攻击向量与利用技术](#attack-vectors-and-exploit-techniques)

4. [聊天机器人被利用的真实示例](#real-world-examples-of-chatbot-exploitation)

5. [Trend Micro Trend Vision One™ 概览](#trend-micros-trend-vision-one-an-introduction)

6. [借助 Trend Vision One™ 保护企业安全](#securing-your-enterprise-with-trend-vision-one)

- [网络风险暴露管理 (CREM)](#cyber-risk-exposure-management-crem)

- [安全运营 (SecOps)](#security-operations-secops)

- [云安全与 XDR 集成](#cloud-security-and-xdr-integration)

- [终端、网络与数据安全](#endpoint-network-and-data-security)

- [AI 安全与零信任](#ai-security-and-zero-trust-in-the-modern-enterprise)

7. [代码示例:扫描命令与输出解析](#code-examples-scanning-commands--output-parsing)

- [用于日志扫描的 Bash 脚本](#bash-script-for-log-scanning)

- [用于输出解析的 Python 脚本](#python-script-for-parsing-log-output)

8. [保护 AI 聊天机器人的最佳实践](#best-practices-to-secure-your-ai-chatbot)

9. [结语](#conclusion)

10. [参考文献](#references)

---

## 引言 <a name="introduction"></a>

AI 聊天机器人已在各行各业迅速普及——从客服、医疗到金融、电商均能见其身影。它们借助自然语言处理 (NLP) 与机器学习模型,不仅能理解上下文,还能自主运行,因而成为企业的宝贵资产。但其复杂性、对第三方 API、机器学习模型和云服务的依赖,也带来了攻击面和潜在的安全漏洞。

网络犯罪分子时刻寻找新的攻击向量,AI 与日常业务深度融合无疑让网络风险再添维度。设计或维护不当的聊天机器人可能成为隐秘入口——供攻击者绕过传统防线、获取未授权访问。

本文将探讨 AI 聊天机器人引入的风险,并说明如何利用 Trend Micro Trend Vision One™ 平台构建全面安全策略,实现从“被动防御”到“主动安全”的转变。

---

## AI 聊天机器人与网络安全概览 <a name="ai-chatbots-and-cybersecurity-an-overview"></a>

### AI 聊天机器人的崛起

近年来,AI 聊天机器人已从简单脚本助手进化为能够处理复杂上下文的智能代理。基于深度学习与 NLP,它们可实现:

- 即时客户支持

- 自动化重复任务

- 实时数据分析与解释

- 个性化推荐

### 安全需求日益迫切

虽然聊天机器人提升了用户体验,却也连接着敏感数据和关键业务功能,因此成为攻击者的“香饽饽”。常见网络安全挑战包括:

- 身份验证绕过或权限提升

- 不安全的 API 集成

- 数据泄露(数据处理不当)

- 机器学习模型漏洞被利用

- 通过聊天接口注入恶意代码

认识这些风险,是部署有效安全措施的第一步。

---

## 聊天机器人如何成为后门 <a name="how-ai-chatbots-can-become-a-backdoor"></a>

一旦聊天机器人被攻破,它可作为攻击者潜入企业网络的隐秘通道,绕过外围防御。

### 聊天机器人常见漏洞 <a name="common-vulnerabilities-in-chatbots"></a>

1. **身份验证绕过与授权薄弱**

认证机制实现不当或权限配置错误,易被未授权用户利用并进一步提权。

2. **注入攻击**

包含 SQL 注入、命令注入、脚本注入等。缺乏输入校验,让攻击者可注入恶意载荷。

3. **API 与集成漏洞**

聊天机器人依赖第三方 API;若端点缺少安全控制,攻击者即可远程窃取数据或操控系统。

4. **数据保护不足**

未对通信或存储加密,容易导致数据泄露或被篡改。

5. **错误配置与过期软件**

过期库/框架及云存储、服务器配置不当,均是轻易被利用的目标。

### 攻击向量与利用技术 <a name="attack-vectors-and-exploit-techniques"></a>

- **社会工程**:诱导合法用户泄露凭证或执行非法操作

- **逆向工程**:分析聊天机器人逻辑,寻找请求/响应处理漏洞

- **中间人攻击**:拦截机器人与后端通信

- **数据渗漏**:通过被攻陷的机器人暗中外传敏感数据

---

## 聊天机器人被利用的真实示例 <a name="real-world-examples-of-chatbot-exploitation"></a>

### 示例 1:恶意注入

某金融服务公司的机器人存在 SQL 注入漏洞,攻击者经特制输入:

- 获取后台数据库中的敏感用户信息

- 劫持会话,绕过 MFA

最终造成客户数据泄漏、经济损失与声誉受损。

### 示例 2:API 配置不当

一家跨国零售企业将机器人与 CRM 系统集成,但 API 端点缺乏身份验证,攻击者得以:

- 篡改订单,导致财务与库存紊乱

- 访问内部业务数据

### 示例 3:云服务漏洞

某医疗机构机器人连接云端病患数据管理系统。因使用过期库,存在远程代码执行漏洞,攻击者:

- 向后台植入恶意脚本

- 横向移动至其他网络区域,危及病患信息

---

## Trend Micro Trend Vision One™ 概览 <a name="trend-micros-trend-vision-one-an-introduction"></a>

在当今动态威胁环境下,传统孤立防护早已不足。Trend Micro Trend Vision One™ 提供端到端可视化、集成式安全能力:

- **统一威胁检测**:聚合终端、网络、云负载情报

- **AI 驱动防护**:主动消除盲区

- **全面暴露管理**:从风险到行动给出可执行洞察

- **无缝集成**:整合终端、工作负载、网络、云

- **零信任 & 主动安全**:实时检测、取证与防护

Trend Vision One™ 不只是工具集合,而是完整的安全生态。

---

## 借助 Trend Vision One™ 保护企业安全 <a name="securing-your-enterprise-with-trend-vision-one"></a>

### 网络风险暴露管理 (CREM) <a name="cyber-risk-exposure-management-crem"></a>

- **发现漏洞**:检测整个安全栈中的潜在弱点

- **风险优先级**:基于资产与分值的修复排序

- **持续监控**:实时告警与响应

- **主动决策**:从“事后响应”转向“事前预防”

### 安全运营 (SecOps) <a name="security-operations-secops"></a>

- **XDR**:融合终端、网络、云数据,提供整体态势

- **SIEM/SOAR 自动化**:加速检测、调查、响应

- **缩短响应时间 (TTR)**:AI 与自动化快速遏制威胁

- **统一控制台**:集中监控、告警与修复,无盲区

### 云安全与 XDR 集成 <a name="cloud-security-and-xdr-integration"></a>

- **云原生安全**:实时保护应用、容器、数据

- **云 XDR**:将威胁检测延伸至云工作负载

- **CNAPP 能力**:在云原生环境中主动发现漏洞、执行策略

### 终端、网络与数据安全 <a name="endpoint-network-and-data-security"></a>

- **先进终端防护**

- **网络入侵防御与 NDR**

- **文件与数据安全**

- **零信任安全访问 (ZTSA)**

### AI 安全与零信任 <a name="ai-security-and-zero-trust-in-the-modern-enterprise"></a>

- **AI-Secure Access**:统一 GenAI 服务可视化与控制

- **Trend Cybertron / Companion**:AI 驱动威胁检测

- **AI Stack 安全**:从模型训练到部署全流程防护

- **数字孪生**:用于预测规划与战略投资

---

## 代码示例:扫描命令与输出解析 <a name="code-examples-scanning-commands--output-parsing"></a>

### 用于日志扫描的 Bash 脚本 <a name="bash-script-for-log-scanning"></a>

```bash

#!/bin/bash

# log_scan.sh - 扫描日志中的可疑活动

LOG_FILE="/var/log/application.log"

PATTERNS=("SQLInjection" "unauthorized access" "command injection" "error:" "failed login" "exception")

if [ ! -f "$LOG_FILE" ]; then

echo "未找到日志文件: $LOG_FILE"

exit 1

fi

echo "正在扫描 $LOG_FILE 中的可疑活动..."

for pattern in "${PATTERNS[@]}"; do

echo "----- 匹配模式: $pattern -----"

grep -i "$pattern" "$LOG_FILE"

echo ""

done

echo "日志扫描完成。"

用于输出解析的 Python 脚本

#!/usr/bin/env python3

"""

log_parser.py - 解析应用日志,提取可疑活动指标 (IoC)。

"""

import re

import sys

LOG_FILE = '/var/log/application.log'

patterns = {

'SQL 注入': r'(select\s+.*\s+from|union\s+select)',

'未授权访问': r'(unauthorized access|failed login|authentication error)',

'命令注入': r'(;|\||\&)',

'异常': r'(exception|error)',

}

def parse_logs(log_file):

try:

with open(log_file, 'r') as file:

logs = file.readlines()

except Exception as e:

print(f"读取日志文件出错: {e}")

sys.exit(1)

suspicious_entries = []

for line in logs:

for label, pattern in patterns.items():

if re.search(pattern, line, re.IGNORECASE):

suspicious_entries.append({'label': label, 'log': line.strip()})

break

return suspicious_entries

if __name__ == '__main__':

suspicious = parse_logs(LOG_FILE)

if suspicious:

print("发现可疑日志条目:")

for entry in suspicious:

print(f"[{entry['label']}] {entry['log']}")

else:

print("未在日志中发现可疑条目。")

保护 AI 聊天机器人的最佳实践

-

强化身份验证与授权

- 部署 MFA

- 灵活使用 RBAC

-

保护 API 集成

- 确保第三方 API 使用安全认证

- 定期审计端点、查看访问日志

-

输入净化

- 严格输入校验,防止注入

- 使用带净化功能的框架

-

践行零信任

- 持续验证所有用户与服务

- 借助 ZTSA 维持合规

-

及时打补丁

- 更新库、框架、固件

- 自动化补丁管理

-

持续监控与高级检测

- 使用 XDR、SIEM 集中监控

- 接入 AI 驱动检测 (如 Trend Cybertron)

-

定期安全审计与渗透测试

- 第三方审计

- 红蓝/紫队演练

-

完善事件响应计划

- 制定针对聊天机器人事件的流程

- 针对检测到的异常快速响应

结语

在互联互通的数字时代,部署 AI 聊天机器人带来便利,也伴随风险。攻击者持续进化,若对聊天机器人防护不足,极易酿成严重数据泄露。

Trend Micro Trend Vision One™ 通过暴露管理、安全运营、云安全、终端与网络安全以及 AI 驱动检测,为企业提供端到端防护。凭借统一威胁可视化、可执行情报与主动风险管理,Trend Vision One™ 助企业将“可见性”转化为“行动力”。

选择一体化安全平台已成刚需。结合正确策略、代码级监控与持续风险管理,企业可在 AI 驱动的数字化进程中稳步前行,避免聊天机器人成为安全短板。

参考文献

- Trend Micro 官方网站

- Trend Vision One™ 平台概览

- 网络风险暴露管理

- 安全运营 (SecOps)

- 云安全解决方案

- 零信任与安全访问

- XDR 与高级威胁检测

- GNU Bash 教程

- Python 正则表达式文档

通过统一安全策略与最新网络安全创新,确保聊天机器人成为业务助力,而非风险源。积极防御,持续安全,让 Trend Vision One™ 成为您在网络风险管理领域的最佳伙伴。