Untitled Post

# Конфиденциальность пользователя или киберсуверенитет? Глубокое погружение в локализацию данных, кибербезопасность и права человека

*Адриан Шахбаз, Элли Фанк, Андреа Хакль (адаптировано и расширено ChatGPT)*

В глобально связанном мире данные свободно перетекают через границы. Однако правительства по всему миру всё чаще стремятся контролировать этот поток, ссылаясь на национальную безопасность, экономическое развитие и защиту конфиденциальности. В этой статье мы исследуем растущее напряжение между конфиденциальностью пользователей и новой концепцией киберсуверенитета, предлагая подробный технический и политический анализ — от базовых до продвинутых уровней. Мы приводим реальные примеры, практические фрагменты кода на Bash и Python, а также детальный обзор проблем локализации данных и практик кибербезопасности.

---

## Содержание

1. [Введение](#введение)

2. [Понимание локализации данных и киберсуверенитета](#понимание-локализации-данных-и-киберсуверенитета)

- [Определения и ключевые термины](#определения-и-ключевые-термины)

- [Исторический контекст и мировые тренды](#исторический-контекст-и-мировые-тренды)

3. [Технические аспекты регулирования данных](#технические-аспекты-регулирования-данных)

- [Типы данных и их важность](#типы-данных-и-их-важность)

- [Как данные путешествуют по интернету](#как-данные-путешествуют-по-интернету)

4. [Влияние на права человека: конфиденциальность и кибербезопасность](#влияние-на-права-человека-конфиденциальность-и-кибербезопасность)

- [Конфиденциальность как право человека](#конфиденциальность-как-право-человека)

- [Киберсуверенитет vs. свобода пользователя](#киберсуверенитет-vs-свобода-пользователя)

5. [Законодательство о локализации данных по всему миру](#законодательство-о-локализации-данных-по-всему-миру)

- [Кейсы: Китай, Россия, Индия, Бразилия и Турция](#кейсы)

6. [Лучшие практики кибербезопасности и защита данных](#лучшие-практики-кибербезопасности-и-защита-данных)

- [Шифрование и HTTPS](#шифрование-и-https)

- [Сквозное шифрование и безопасная коммуникация](#сквозное-шифрование-и-безопасная-коммуникация)

7. [Практические примеры: сканирование, парсинг данных и соблюдение политик](#практические-примеры)

- [Bash: команды сканирования для выявления открытых портов](#bash-команды-сканирования)

- [Python: парсинг лог-файлов на предмет подозрительной активности](#python-парсинг-логов)

8. [Новые вызовы и будущее свободы интернета](#новые-вызовы-и-будущее)

9. [Заключение](#заключение)

10. [Ссылки](#ссылки)

---

## Введение

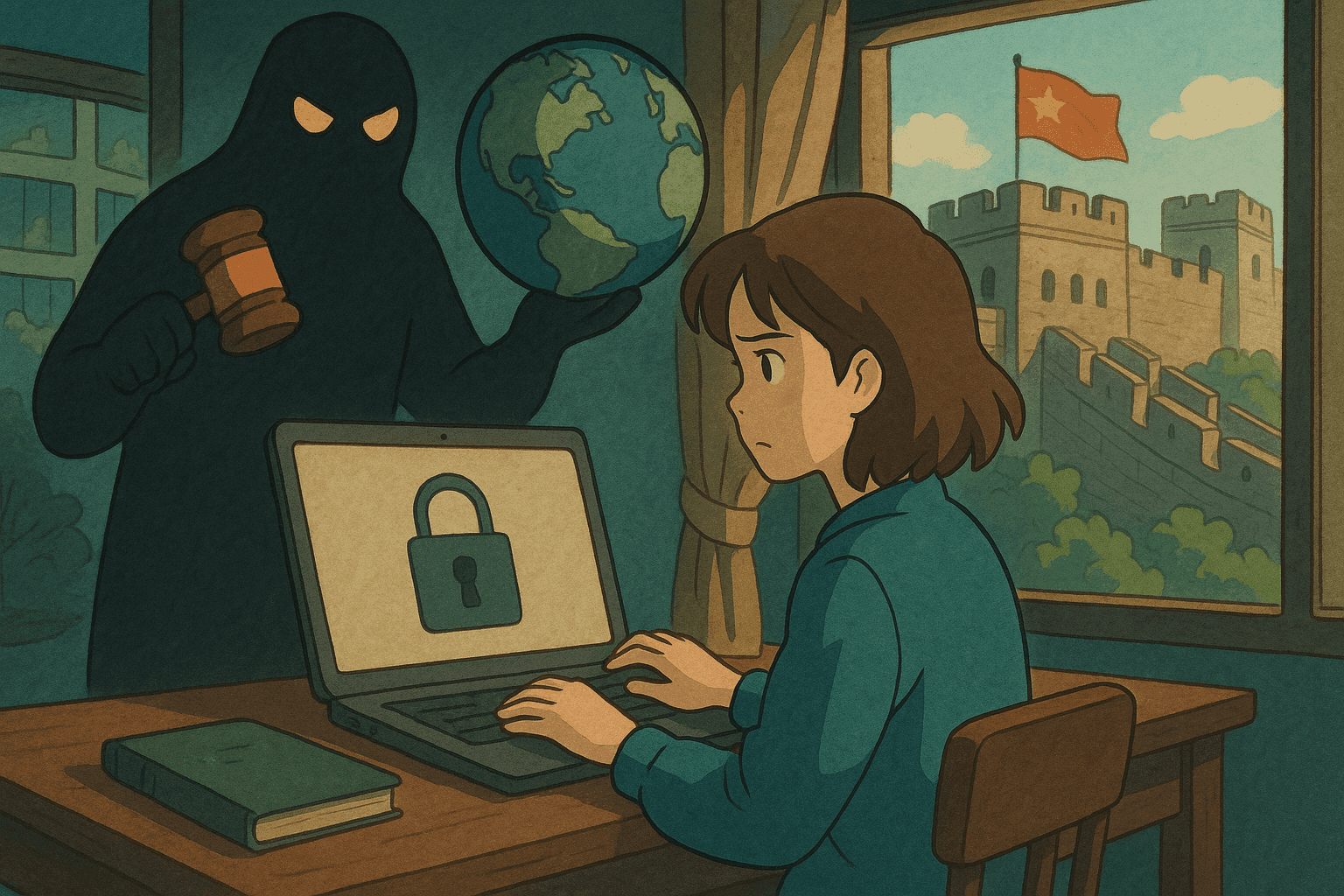

В эпоху цифровой глобализации миллиарды пользователей интернета генерируют огромный массив данных, служащий основой как экономических инноваций, так и социального взаимодействия. На фоне растущих опасений по поводу конфиденциальности и национальной безопасности набирают силу политики, требующие хранить данные внутри национальных границ — так называемая «локализация данных». Спор между конфиденциальностью пользователя и киберсуверенитетом поднимает вопросы о том, не подрывают ли национальные меры по контролю данных права человека и свободу интернета.

Этот материал предлагает всестороннее исследование: от базовых понятий регулирования данных до продвинутых практик их защиты. Мы приводим примеры кода и реальные сценарии, чтобы и новички, и эксперты смогли понять глубокие последствия политики локализации данных для конфиденциальности и кибербезопасности.

---

## Понимание локализации данных и киберсуверенитета

### Определения и ключевые термины

- **Локализация данных** — нормативное требование хранить данные на серверах, физически расположенных внутри границ страны. Часто включает ограничения на трансграничную передачу данных.

- **Киберсуверенитет** — концепция, согласно которой государство должно иметь власть регулировать своё цифровое пространство: интернет-контент, потоки данных и онлайн-деятельность на своей территории.

- **Конфиденциальность пользователя** — право человека контролировать свои персональные данные и способы их сбора, хранения и передачи (яркий пример — GDPR в ЕС).

- **Защита данных** — меры и политики, направленные на предотвращение несанкционированного доступа, раскрытия или злоупотребления персональными данными. Сильная защита не обязательно требует локализации; важнее надёжное шифрование, безопасное хранение и прозрачные процедуры.

### Исторический контекст и мировые тренды

Ранее локализация данных не была серьёзной темой: цифровая среда была менее сложной и однородной. С ростом транснациональных ИТ-компаний и объёма чувствительной информации правительства стали переоценивать плюсы глобальных потоков данных и локального контроля.

Ключевые тренды:

- Автоматизация контроля в авторитарных режимах через модели киберсуверенитета.

- Демократии ищут баланс между безопасностью и гражданскими свободами.

- Быстрые технологические изменения формируют новые регуляторные рамки и вызовы для кибербезопасности.

Например, в Китае Закон о кибербезопасности предписывает хранить «персональные и важные данные» внутри страны, преследуя также цели цензуры и контроля коммуникаций. Похожие мотивы в России под предлогом «защиты от иностранного влияния» ограничивают свободу выражения.

---

## Технические аспекты регулирования данных

### Типы данных и их важность

- **Персональные данные**: имя, e-mail, биометрия, IP-адрес, геолокация.

- **Чувствительные данные**: происхождение, здоровье, сексуальная ориентация — требуют особых мер.

- **Сетевые данные**: метаданные связи, логи активности, IP-трассировка.

Утечка таких данных может привести к массовому наблюдению, дискриминации или репрессиям. Централизация через локализацию упрощает доступ государственных органов к этим сведениям.

### Как данные путешествуют по интернету

1. Пользователь отправляет запрос.

2. Пакеты проходят через провайдеров, обменные узлы.

3. Достигнув сервера (в другой стране), данные возвращаются аналогичным путём.

Из-за этой сложности правительства считают локализацию способом защиты. Однако это фрагментирует сеть, мешает инновациям и трансграничным услугам.

---

## Влияние на права человека: конфиденциальность и кибербезопасность

### Конфиденциальность как право человека

Контроль над личной информацией охраняет свободу слова и ассоциаций. Локализация может:

- **Упростить массовое наблюдение**: централизованные хранилища удобны для слежки.

- **Увеличить риск злоупотреблений**: данные могут быть использованы в политических или коммерческих целях.

- **Создать эффект «замораживания»**: знание о местном хранении и мониторинге подавляет активизм.

### Киберсуверенитет vs. свобода пользователя

Приоритет государства над правами индивида ведёт к:

- **Авторитарному контролю** и подавлению инакомыслия.

- **Фрагментации сети** и барьерам для экономического роста.

- **Замедлению инноваций** из-за увеличения затрат и сложности.

Технические меры (шифрование, безопасный дизайн) важны, но необходимы прозрачные мультистейкхолдерские процессы.

---

## Законодательство о локализации данных по всему миру

### Кейсы

1. **Китай** — обязательное хранение персональных и «важных» данных в КНР, дающее государству мощный инструмент цензуры и слежки.

2. **Россия** — требование хранить данные россиян на территории РФ, часто под предлогом безопасности.

3. **Индия** — обсуждения обязательного локального хранения «критически важных» данных; опасения насчёт чрезмерного вмешательства государства.

4. **Бразилия и Турция** — похожие инициативы для поддержки локальной экономики и доступа правоохранителей, но с рисками цензуры.

---

## Лучшие практики кибербезопасности и защита данных

### Шифрование и HTTPS

HTTPS защищает данные в транзите. Процесс:

1. Получить SSL/TLS-сертификат.

2. Настроить перенаправление HTTP→HTTPS.

3. Обновлять сертификаты.

Пример базовой конфигурации Nginx:

```nginx

server {

listen 80;

server_name example.com;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /etc/ssl/certs/example.com.crt;

ssl_certificate_key /etc/ssl/private/example.com.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://localhost:8080;

}

}

Сквозное шифрование и безопасная коммуникация

E2EE обеспечивает, что сообщения читают только участники. Signal, WhatsApp и др. используют этот подход. Библиотеки libsodium, OpenSSL помогают внедрять E2EE в собственные приложения.

Практические примеры

Bash: команды сканирования

#!/bin/bash

# Пример скрипта для сканирования открытых портов с помощью nmap

TARGET="example.com"

OUTPUT="nmap_scan_output.txt"

echo "Начинаем сканирование Nmap для $TARGET..."

nmap -sV -oN $OUTPUT $TARGET

echo "Сканирование завершено. Результаты сохранены в $OUTPUT."

Python: парсинг логов

#!/usr/bin/env python3

import re

# Регулярное выражение для фиксации неудачных попыток входа

pattern = re.compile(r'FAILED LOGIN from (\d+\.\d+\.\d+\.\d+)')

log_file_path = 'server_logs.txt'

suspicious_ips = {}

with open(log_file_path, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

ip = match.group(1)

suspicious_ips[ip] = suspicious_ips.get(ip, 0) + 1

# Вывод IP-адресов с более чем 5 неудачными попытками

for ip, count in suspicious_ips.items():

if count > 5:

print(f"Подозрительный IP: {ip} — {count} неудачных попыток входа")

Новые вызовы и будущее

Баланс безопасности и конфиденциальности

Ограничение потоков данных может защитить инфраструктуру, но увеличивает риски слежки, утечек и цензуры.

Потенциальные решения

- Мультистейкхолдерское сотрудничество — вовлечение государства, бизнеса и общества.

- Адаптивная кибербезопасность — сильное шифрование и соответствие международным стандартам без радикальной локализации.

- Международные соглашения — унификация правил при сохранении свободы информации.

Роль технологий

Блокчейн, ИИ, распределённые реестры могут снизить риски централизации. Гомоморфное шифрование и федеративное обучение позволяют анализировать данные без раскрытия личной информации.

Заключение

Спор между конфиденциальностью и киберсуверенитетом многогранен. Политика локализации, подаваемая как защита национальных интересов, рискует превратить интернет в набор закрытых зон. Технические меры — шифрование, HTTPS, мониторинг — должны дополняться прозрачным регулированием. Баланс возможен лишь при совместной работе правительств, бизнеса и гражданского общества.

Ссылки

- Freedom House — отчёты «Свобода в сети»

- Общий регламент ЕС по защите данных (GDPR)

- Пояснение к китайскому Закону о кибербезопасности

- Официальный сайт Nmap

- Python — руководство по регулярным выражениям

- Документация Nginx

Этот путеводитель сочетает технические, законодательные и правозащитные аспекты локализации данных и киберсуверенитета. Сканы портов и анализ логов — лишь часть долгого пути к безопасному и открытому интернету. Делитесь мнением в комментариях и продолжайте отстаивать свободу пользователей!

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.