Понимание оружейной доброты

Что такое «Оружейная доброта»? Подробный обзор доброты как стратегической тактики в кибер-безопасности

В современном цифровом ландшафте, где социальная инженерия и кибер-манипуляции встречаются повсеместно, постепенно набирает популярность термин «Оружейная доброта» (Weaponized Kindness). Но что именно означает этот термин и как его можно применить — или злоупотребить им — в области кибер-безопасности? В этом техническом блоге мы рассмотрим концепцию «оружейной доброты» — от её социально-психологических истоков до возможных применений в кибер-среде. Мы приведём реальные примеры, практические демонстрации (включая образцы кода Bash и Python) и исследуем, как эта новая идея располагается на стыке манипуляций, цифровой криминалистики и этичного хакинга.

Оглавление

- Введение

- Истоки «оружейной доброты»

- «Оружейная доброта» в кибер-безопасности

- Реальные примеры «оружейной доброты»

- Техническая реализация и обнаружение

- Продвинутые концепции и дальнейшие применения

- Заключение

- Ссылки

Введение

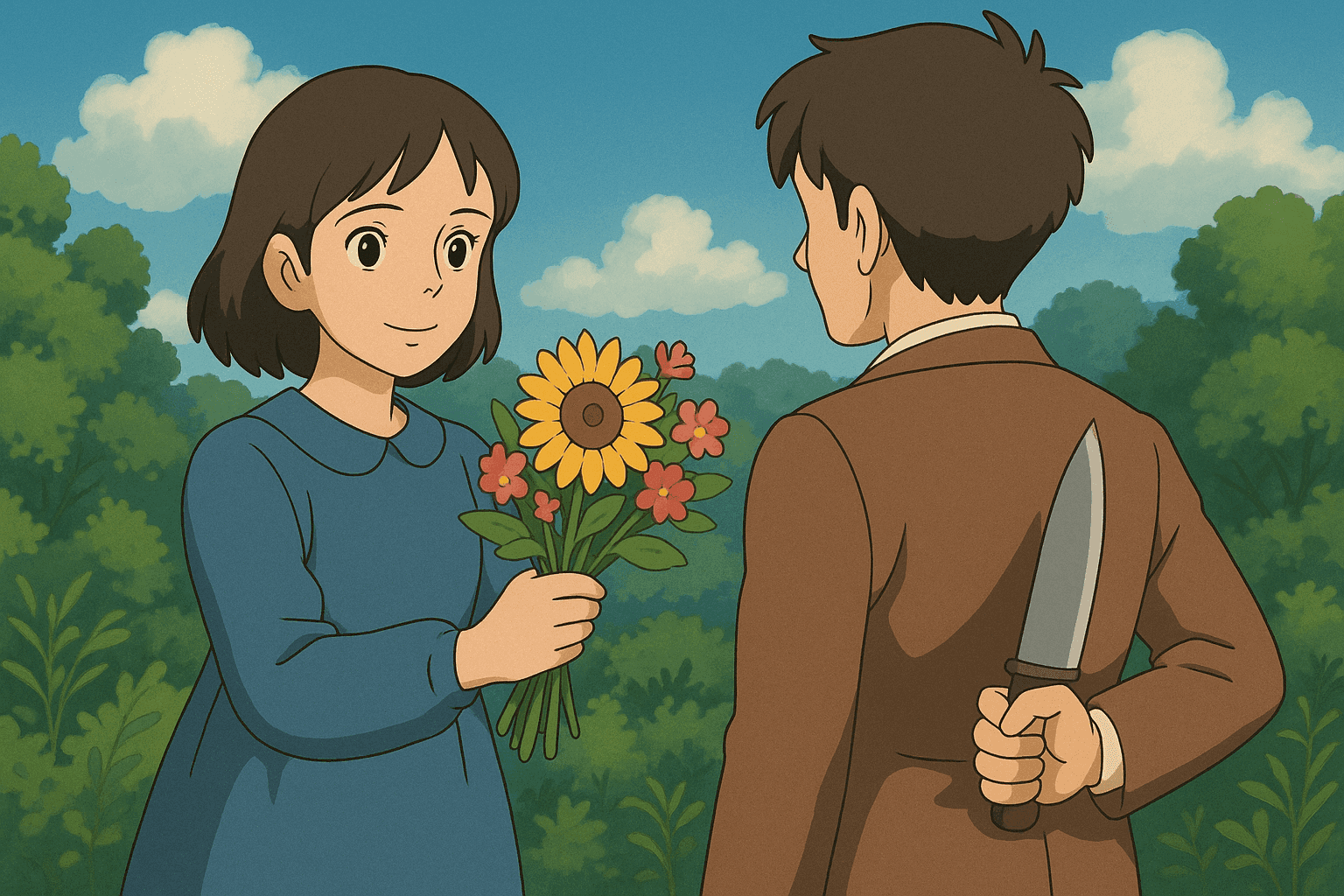

Концепция «оружейной доброты» на первый взгляд звучит противоречиво. Как доброта — жест, обычно ассоциируемый с благожелательностью, — может быть «оружием»? Однако и в социальных, и в цифровых условиях даже акты щедрости могут быть использованы для достижения стратегических целей. По мере того как угрозы в кибер-пространстве становятся всё более сложными, злоумышленники разрабатывают методы, которые сочетают искренне выглядящее благорасположение с манипулятивными намерениями.

В этом посте мы разберём, что включает в себя «оружейная доброта». Мы начнём с её теоретических основ в социальной психологии и манипулятивном альтруизме, а затем перейдём к практическим проявлениям в кибер-безопасности. Рассмотрев философские и технические аспекты, вы получите полное представление о том, как на первый взгляд безобидное поведение может скрывать более зловещие мотивы.

Истоки «оружейной доброты»

Социальное влияние и убеждение

В своей сути «оружейная доброта» предполагает стратегическое использование добрых поступков для влияния на поведение, восприятие и даже процессы принятия решений. Социальная психология предоставляет надёжную основу для понимания этих механизмов. Вспомните хорошо изученный принцип взаимности: когда кто-то делает добро, получатель чувствует себя обязанным отплатить. Этот принцип подробно описан Робертом Чалдини в книге «Психология влияния».

Например, когда организация дарит небольшой подарок или делает дружелюбный жест, это снижает насторожённость и повышает доверие — свойства, которыми часто пользуются атакующие. И использование доброты здесь далеко не случайно; это продуманный шаг для установления раппорта и получения согласия.

Моральная лицензия и манипулятивный альтруизм

Другой важный аспект — моральная лицензия, когда люди, совершив добрый поступок, могут почувствовать себя вправе вести себя менее этично впоследствии. В кибер-контексте это может означать, что актор, создавший образ благотворительности, позже оправдывает более вредоносные действия. Это явление тесно связано с понятием манипулятивного альтруизма, когда щедрость используется для политического, социального или цифрового давления на цели.

Научные исследования подтверждают, что эти психологические механизмы являются мощными инструментами и в межличностных отношениях, и в более широких стратегиях манипуляции. «Оружейная доброта» поднимает сложные этические вопросы, заставляя задуматься, как наша склонность доверять доброте может быть использована не только в повседневной жизни, но и в мире высоких технологий.

«Оружейная доброта» в кибер-безопасности

Доброта как инструмент социальной инженерии

В кибер-безопасности доверие — одновременно основа и уязвимость. Злоумышленники часто используют методы социальной инженерии для обхода технологических средств защиты. «Оружейная доброта» — один из таких методов, когда атакующий применяет дружелюбные или благотворительные обращения, чтобы завоевать доверие и получить конфиденциальные данные.

Представьте, что вы получаете душевное письмо от «надёжного» фонда с просьбой о небольшой пожертвовании во благо — и чуть менее заметной просьбой сообщить личную или финансовую информацию. Воодушевлённый позитивом, получатель может снизить бдительность и непреднамеренно помочь злоумышленнику.

Пример социальной инженерии: «дружелюбное» фишинговое письмо

Рассмотрим фишинговое письмо с темой «Маленький вклад — Большие перемены». Послание начинается с тёплого приветствия и апелляций к общим ценностям. Оно может содержать биографии «сотрудников», фото улыбающихся волонтёров, ссылки на фальшивые страницы пожертвований. Отправитель использует доброту, чтобы разрушить скепсис и манипулировать получателем.

Атакующие знают, что позитивные послания обезоруживают. Привлекая жертв месседжами о «социальном благе», такие кампании часто успешнее традиционных агрессивных фишинговых тактик.

Реальные примеры «оружейной доброты»

Филантропические манипуляции в политике и бизнесе

«Оружейная доброта» не нова. В политике и бизнесе давно изучается концепция стратегической филантропии. Корпорации или политики проводят благотворительные акции — жертвуют на мероприятия, участвуют в жизни общества, спонсируют спорт — чтобы создать позитивный имидж. Когда такие действия служат прикрытием неэтичных практик или для получения незаслуженного влияния, это яркий пример «оружейной доброты».

Например, крупная компания спонсирует популярное мероприятие с благоприятным освещением в СМИ, а за кулисами ведёт сомнительный бизнес. Благотворительный образ используется как щит, скрывающий эксплуатацию или злоупотребления.

Кибер-тактики: создание доверия и обход защиты

В цифровой сфере группы APT (Advanced Persistent Threat) замечены в использовании «оружейной доброты» в разведке и атаках. Атакующий может начать с бесплатных «советов по кибер-безопасности» или распространения «полезного» инструмента для оптимизации системы. Завоевав доверие, он внедряет код с бэкдором под видом помощи.

Другой пример — кампании с «подарочным» софтом. Бесплатный open-source-инструмент обещает упростить управление почтой или сканирование сети. Его рекламируют через обучающие каналы и добрые инициативы. Однако внутри кода — функции слежки или кражи данных. Эти примеры показывают двуличность «оружейной доброты»: то, что кажется выгодой, может быстро стать критической уязвимостью.

Техническая реализация и обнаружение

Понимать «оружейную доброту» теоретически — одно, а выявлять и предотвращать её на практике — куда сложнее. Ниже рассмотрим технические методы обнаружения, приведём примеры кода Bash и Python для сканирования логов, анализа трафика и выявления подозрительных паттернов.

Сканирование активности «оружейной доброты»

Сначала определим индикаторы, которые могут свидетельствовать о «оружейной доброте»:

- Несоответствующее сообщение: чрезмерно позитивный или благотворительный тон, скрывающий иной мотив.

- Аномальный сетевой трафик: неожиданные исходящие соединения после установки «безобидного» софта.

- Поведенческие отклонения: резкое изменение активности пользователя или системы после взаимодействия с «дружелюбным» приложением или письмом.

Фиксируя базовые метрики поведения и отслеживая отклонения, специалисты могут оперативно выявлять угрозы.

Разбор подозрительных логов на Bash

Ниже пример Bash-скрипта, сканирующего access-логи Apache на наличие «дружелюбных» ключевых слов, которые могут использоваться в кампаниях «оружейной доброты».

#!/bin/bash

# scan_logs.sh

# Скрипт сканирует логи Apache на ключевые слова, связанные с «оружейной добротой»

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="suspicious_entries.txt"

# Массив подозрительных ключевых слов

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# Очищаем файл вывода

> "$OUTPUT_FILE"

# Поиск строк, содержащих ключевые слова

for keyword in "${keywords[@]}"; do

echo "Ищем ключевое слово: $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "Подозрительные записи сохранены в $OUTPUT_FILE"

Как работает скрипт

- Определяются путь к журналу и файл вывода.

- Задаётся список «дружелюбных» ключевых слов.

- Для каждого слова

grepищет совпадения, а строки записываются в выходной файл. - После выполнения можно анализировать найденные записи.

В реальной среде подобный скрипт будет частью SIEM-системы или дополнен корреляцией с другими IoC.

Python: анализ сетевого трафика на манипулятивные паттерны

Python отлично подходит для анализа трафика. С помощью Scapy или Pandas можно исследовать PCAP-файлы на предмет нелегитимных соединений после «добрых» кампаний.

#!/usr/bin/env python3

"""

analyze_traffic.py: анализ PCAP-файлов на подозрительную активность,

которая может указывать на «оружейную доброту».

Использование: python3 analyze_traffic.py traffic_capture.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filter_packets(packets):

"""

Фильтруем пакеты по заданным критериям.

В примере помечаем внешние подключения (не из диапазона 192.168.x.x).

"""

suspicious_packets = []

for packet in packets:

if packet.haslayer(IP):

ip_layer = packet.getlayer(IP)

# Простейшая логика: флаг внешних соединений

if not ip_layer.dst.startswith("192.168."):

suspicious_packets.append(packet)

return suspicious_packets

def main(pcap_file):

print(f"Загружаем пакеты из {pcap_file}...")

packets = rdpcap(pcap_file)

print(f"Всего пакетов: {len(packets)}")

suspicious_packets = filter_packets(packets)

print(f"Подозрительных пакетов: {len(suspicious_packets)}")

# Сохраняем сводку

with open("suspicious_packets.txt", "w") as f:

for pkt in suspicious_packets:

f.write(f"{pkt.summary()}\n")

print("Детали сохранены в suspicious_packets.txt")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Использование: python3 analyze_traffic.py <pcap_file>")

sys.exit(1)

main(sys.argv[1])

Пояснения к скрипту

- Чтение PCAP: загружаем файл и получаем список пакетов.

- Фильтрация: помечаем пакеты, направленные во внешние IP-адреса (не 192.168.*).

- Отчёт: выводим число подозрительных пакетов и создаём текстовый отчёт.

На практике критерии фильтрации расширяются: репутационные базы IP, сопоставление с IoC и т. д.

Продвинутые концепции и дальнейшие применения

Интеграция поведенческой аналитики

Современные системы безопасности всё чаще используют поведенческую аналитику:

- UBA (User Behavior Analytics): профилирует нормальную активность пользователя и помечает отклонения (например, крупную загрузку после «добропорядочного» письма).

- Модели аномалий: статистически выявляют трафик, отличающийся по частоте, длительности, контексту.

- Сентимент-анализ: NLP-методики оценивают тон входящих сообщений; всплеск чрезмерно позитивных писем от неизвестного источника может быть тревожным сигналом.

Будущее «оружейной доброты» в кибер-обороне

Вероятные тенденции:

- Улучшенные методы обмана: защитники могут применять «контр-доброту» — например, honeypot-сервисы с дружелюбным интерфейсом, чтобы выявлять злоумышленников.

- Автоматизированный threat hunting: ИИ-модели в реальном времени определяют индикаторы «оружейной доброты».

- Этические и правовые рамки: понадобится различать искренний альтруизм и манипуляцию, особенно в чувствительных сферах.

Заключение

«Оружейная доброта» объединяет психологию, социальную инженерию и кибер-безопасность. То, что начинается как безобидный акт щедрости, может стать стратегическим инструментом контроля — и в офлайн-, и в онлайн-среде. Мы рассмотрели её теоретические основы, проявления в кибер-атаках и практические методы обнаружения (Bash, Python), а также будущие направления развития.

В мире, где человеческое и цифровое переплетаются, умение различать истинную доброту и её кибер-оружейную форму критически важно. Оставайтесь информированными, применяйте продвинутую аналитику и совершенствуйте практики безопасности — тогда угрозы «оружейной доброты» будут нивелированы. Понимание этих двойственных тактик помогает строить более безопасную цифровую экосистему, одновременно сохраняя ценности доброты и сострадания.

Ссылки

- Cialdini, R. B. (2001). Influence: Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). Moral self-licensing: When being good frees us to be bad. Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). Corporations and NGOs: When Accountability Leads to Co-optation. Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). Corporate Social Responsibility Reporting in China: Symbol or Substance? Organization Science

- De Freitas, J., & Cikara, M. (2018). The persuasiveness of manipulative altruism in promoting unpopular causes. Journal of Experimental Psychology: General

Понимая психологию доброты и способы её «оружейного» применения, специалисты по кибер-безопасности могут опережать злоумышленников. Будьте бдительны, применяйте устойчивые стратегии и помните: даже акты щедрости следует критически оценивать в высокорискованном цифровом мире.

Оставляйте комментарии, подписывайтесь на новые технические материалы и задавайте вопросы о «оружейной доброте» и кибер-безопасности. Будьте добры, будьте информированы — и кодьте безопасно!

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.