Влияние изменений климата

Ниже приведён развёрнутый технический блог-пост, посвящённый тому, как «обман» (deception) служит связующим звеном в исследованиях дезинформации, мисинформации и искажённых представлений, с особым акцентом на его применение в кибербезопасности. Статья оптимизирована под SEO, использует заголовки и ключевые слова, содержит примеры из реальной практики, а также примеры кода на Bash и Python.

---

# Обман как связующая концепция в дезинформации, мисинформации и кибербезопасности

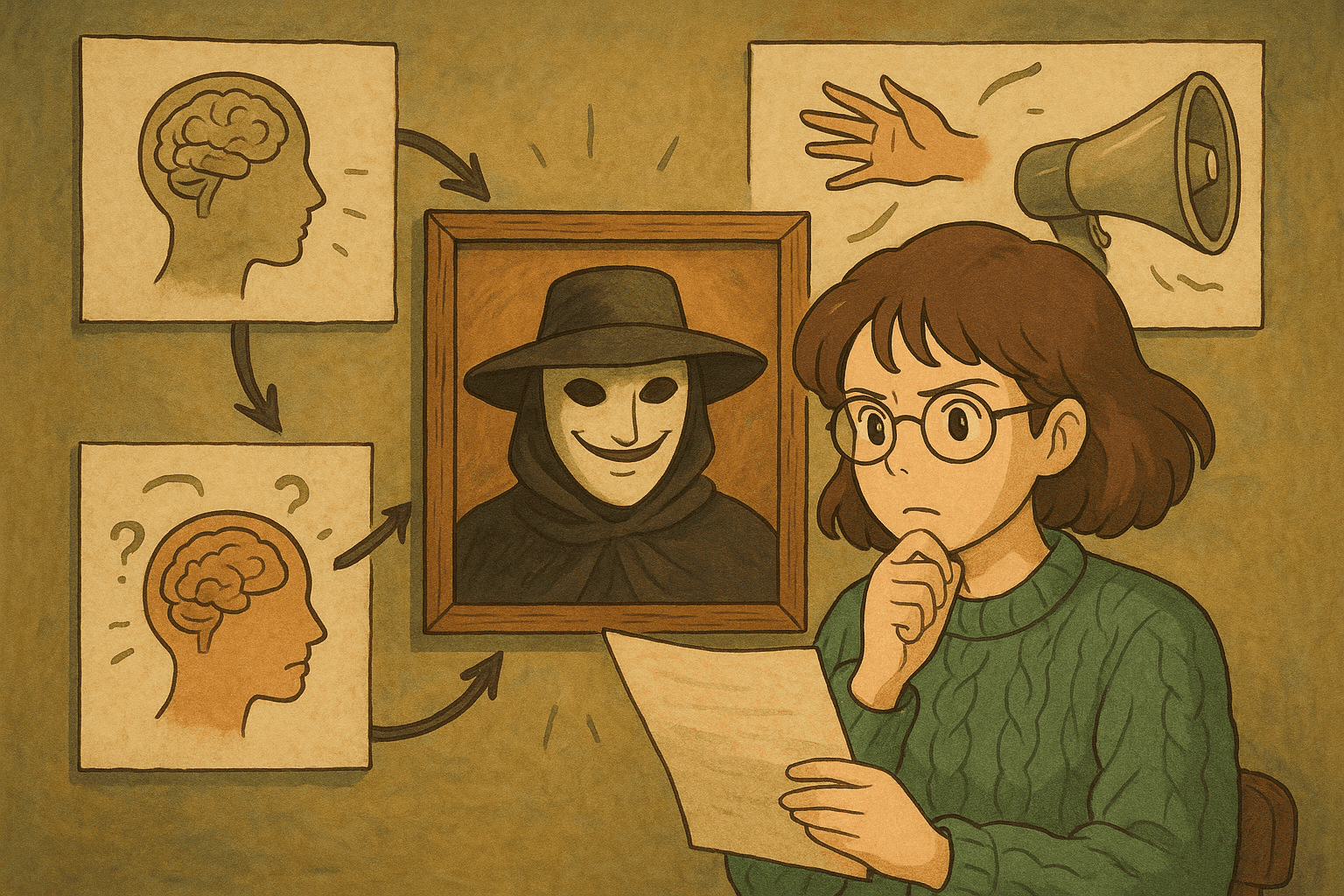

Обман давно является предметом изучения в социальных науках, информационных исследованиях и кибербезопасности. В теории коммуникации обман становится концепцией-мостом, связывающей намерение дезинформировать, существование вводящей в заблуждение информации и возникающие в результате этого искажённые представления аудитории. В этом всеобъемлющем руководстве обман рассматривается с теоретической и технической точек зрения, подробно описывается его роль как рамки для понимания распространения ложной информации и применения в современных стратегиях кибербезопасности.

В статье вы узнаете:

- основы дезинформации, мисинформации и обмана;

- целостную рамочную модель, связывающую обманчивое намерение с коммуникационными результатами;

- реальные примеры и последствия в кибербезопасности;

- как использовать техники сканирования и парсинга с примерами кода на Bash и Python;

- практические стратегии обнаружения обмана в данных и сетевом трафике.

К концу статьи вы получите более чёткое представление о том, как обман функционирует как связующий элемент и как его можно практически применять для усиления киберзащиты от дезинформационных угроз.

---

# Оглавление

1. [Введение](#введение)

2. [Базовые понятия: обман, дезинформация и мисинформация](#базовые-понятия)

3. [Целостная рамка для обмана](#целостная-рамка)

- [Намерение и результат](#намерение-и-результат)

- [Медиасистемные искажения](#медиасистемные-искажения)

- [Когнитивные предубеждения и реляционное взаимодействие](#когнитивные-предубеждения)

- [Карта атрибутов и техник обмана](#карта-обмана)

4. [Обман в кибербезопасности](#обман-в-кибербезопасности)

- [Обманные тактики в кибератаках](#тактики-обмана)

- [Внедрение технологий обмана](#внедрение-обмана)

5. [Реальные примеры и применения](#реальные-примеры)

- [Кейс: устойчивые целенаправленные угрозы (APT)](#apt)

- [Кейс: honeypot-ы и deception grid-ы](#honeypots)

6. [Техническая реализация: сканирование и парсинг вывода с Bash и Python](#техническая-реализация)

- [Сетевое сканирование Nmap + Bash](#nmap-сканирование)

- [Парсинг и анализ результатов сканирования на Python](#python-парсинг)

7. [Заключение](#заключение)

8. [Литература](#литература)

---

# Введение

В стремительно взаимосвязанном цифровом мире критически важно понимать, как обман искажает как онлайн-, так и офлайн-коммуникацию. Будь то политики, использующие дезинформационные кампании во время выборов, или киберпреступники, применяющие обманные техники для взлома сетей, обман остаётся базовой стратегией.

В теории коммуникации обман определяется как совокупность:

- идентифицируемого намерения субъекта ввести в заблуждение,

- измеряемого процесса коммуникации,

- аттитюдинальных или поведенческих результатов, сформированных обманом.

Данная статья раскрывает междисциплинарную рамку, созданную за десятилетия исследований, и демонстрирует, как её можно применить в кибербезопасности, где цель не только обнаружить злонамеренные намерения, но и активно уводить и ловить атакующих с помощью стратегического обмана.

---

# Базовые понятия: обман, дезинформация и мисинформация {#базовые-понятия}

Современная информационная экосистема насыщена ложным и вводящим в заблуждение контентом. Чтобы понять, где место обману, важно разграничить термины:

- **Обман (deception)** — преднамеренное использование тактик с целью ввести аудиторию в заблуждение, где намерение обманщика эмпирически связывается с наблюдаемыми результатами в установках и поведении.

- **Дезинформация (disinformation)** — ложная или вводящая в заблуждение информация, распространяемая сознательно, чтобы обмануть.

- **Мисинформация (misinformation)** — неточности или ложные данные, распространяемые без злого умысла, но способные непреднамеренно вызвать ошибочные представления.

Обман, выступая связующей концепцией, идёт дальше дез- и мисинформации, поскольку явно соединяет намерение, акт и последствия. В отличие от плагиата или случайных ошибок, обман тесно связан с динамикой власти и целенаправленной манипуляцией.

---

# Целостная рамка для обмана {#целостная-рамка}

Недавние академические работы (например, Chadwick & Stanyer, 2022) разбивают обман на взаимосвязанные переменные и индикаторы. Эта рамка служит шаблоном как для исследований, так и для практической кибербезопасности.

## Намерение и результат {#намерение-и-результат}

Два критических фактора:

1. **Намерение обмануть** — актор сознательно пытается ввести аудиторию в заблуждение.

2. **Наблюдаемый результат** — намеренная манипуляция приводит к ложным убеждениям или действиям целевой группы.

Тем самым подчёркивается связь между целью обманщика и фактическим воздействием на общественное мнение или системы безопасности.

## Медиасистемные искажения {#медиасистемные-искажения}

В медийной среде (традиционной и цифровой) возможны искажения подачи информации:

- **Алгоритмическое смещение** — автоматические системы продвигают сенсационный или поляризующий контент.

- **Амплификация контента** — некоторые обманные нарративы вирусно распространяются из-за сетевых эффектов.

Такие искажения формируют восприятие событий, облегчая манипуляции общественным мнением.

## Когнитивные предубеждения и реляционное взаимодействие {#когнитивные-предубеждения}

Обманные стратегии часто эксплуатируют когнитивные искажения:

- **Подтверждающее предубеждение** (confirmation bias)

- **Эвристика доступности** (availability heuristic)

Обман эффективен, когда задействует эти искажения через доверительные (реляционные) коммуникации — где критична взаимосвязь отправителя и получателя.

## Карта атрибутов и техник обмана {#карта-обмана}

Учёные выделяют ключевые атрибуты и техники:

- **Стратегическое уводящее действие** (mis-direction)

- **Операции «под чужим флагом»** (false flag)

- **Наративное фреймирование** (narrative framing)

Примерная таблица 1 (адаптирована):

| Переменная | Примеры индикаторов |

| -------------------------------- | ----------------------------------------------------- |

| 1. Идентификация актора | Аутентификация источника, репутация, связи |

| 2. Заявление намерений | Вводящая в заблуждение лексика, символические сигналы |

| 3. Конструкция сообщения | Структура нарратива, фрейминг, политический спин |

| 4. Канал доставки | Соцсети, вещание, межличностные сети |

| 5. Медиасистемные искажения | Алгоритмический байас, селективная амплификация |

| 6. Эксплуатация когнитивных байасов | Подтверждающее, эвристическое |

| 7. Контекстуальное обрамление | Ситуационные нарративы, тайминг |

| 8. Наблюдение результатов | Поведенческие изменения, сдвиги мнений |

| 9. Анализ вектора атаки | Фишинг, вредоносное ПО |

| 10. Обратная связь | Дальнейшие нарративы, усиливающие обман |

Обман — не линейный процесс, а сложная взаимосвязь намерений, техник и воздействия.

---

# Обман в кибербезопасности {#обман-в-кибербезопасности}

В кибербезопасности обман — как оружие нападающих, так и стратегия защиты.

## Обманные тактики в кибератаках {#тактики-обмана}

Атакующие используют обман, чтобы:

- **Выдавать себя за доверенные личности** (маскарад).

- **Применять социальную инженерию** для выманивания данных.

- **Обфусцировать данные** (скрывать вредоносный код).

- **Искажать системное поведение**, чтобы запутать специалистов SOC.

Классика — фишинг: письма, копирующие брендинг банков, вынуждают жертву раскрыть учётные данные.

## Внедрение технологий обмана {#внедрение-обмана}

Защитники применяют технологии обмана:

- **Honeypot / Honeynet** — приманки, имитирующие уязвимые системы.

- **Deception Grid** — сеть ложных активов, запутывающих атакующих.

- **Фальшивые хранилища данных** — фиктивные БД с «липовой» информацией.

Это позволяет выиграть время, дезориентировать злоумышленника и собрать разведданные.

---

# Реальные примеры и применения {#реальные-примеры}

## Кейс: устойчивые целенаправленные угрозы (APT) {#apt}

APT-группы совмещают обманные техники:

1. **Операции под чужим флагом** — маскировка происхождения C2-серверов.

2. **Малварь, имитирующая безопасное ПО**, обходя антивирусы.

3. **Внутренние инсайдеры** распространяют дезинформацию, сбивая аудит.

## Кейс: honeypot-ы и deception grid-ы {#honeypots}

Финансовая компания развернула deception grid:

- honeypot-БД, «хранящие» финданные;

- ложные сетевые сегменты;

- фейковые учётки-«тревожки».

Фишер, получив доступ, угодил в ловушку; сигналы подняли тревогу, а SOC изучил TTP атакующего.

---

# Техническая реализация: сканирование и парсинг вывода с Bash и Python {#техническая-реализация}

## Сетевое сканирование Nmap + Bash {#nmap-сканирование}

```bash

#!/bin/bash

# nmap_scan.sh — скрипт для запуска Nmap-сканирования указанного диапазона

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Запускаем Nmap-сканирование диапазона: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "Сканирование завершено. Результат сохранён в $OUTPUT_FILE"

Парсинг и анализ результатов сканирования на Python {#python-парсинг}

#!/usr/bin/env python3

"""

parse_nmap.py — скрипт для парсинга XML-вывода Nmap и поиска подозрительных сервисов.

Использование: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"XML {xml_file} успешно распарсен.")

return root

except Exception as e:

print(f"Ошибка парсинга XML: {e}")

sys.exit(1)

def check_services(root):

suspicious = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# Критерий примера: нежелательные сервисы или странные порты

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious.append((ip, port_id, service))

return suspicious

def main(xml_file):

root = parse_nmap_xml(xml_file)

suspects = check_services(root)

if suspects:

print("\nОбнаружены подозрительные сервисы:")

for s in suspects:

print(f"IP: {s[0]}, Порт: {s[1]}, Сервис: {s[2]}")

else:

print("Подозрительных сервисов не найдено.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Использование: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

Расширенный анализ с Pandas

import pandas as pd

def summarize_scan_data(suspicious):

df = pd.DataFrame(suspicious, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\nСводка подозрительных сервисов:")

print(summary)

Заключение {#заключение}

Обман как связующая концепция объединяет сферы дезинформации, мисинформации и кибербезопасности, позволяя глубже понять, как акторы манипулируют восприятием и поведением. Связав намеренное искажение с когнитивным и поведенческим эффектом, исследователи и практики формируют более тонкие подходы к обнаружению и предотвращению.

Киберпреступники маскируют активность, а защитники применяют honeypot-ы, deception grid-ы и поддельные данные. Приведённые примеры Bash- и Python-скриптов показывают, как теоретические принципы превращаются в практические инструменты защиты сети.

Остаётся важно не только выявлять обман, но и понимать его фундаментальные компоненты — намерение, процесс и результат — чтобы опережать эволюцию угроз.

Литература {#литература}

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. В: Knowledge and Communication.

- Официальный сайт Nmap: https://nmap.org/

- Документация Python: https://docs.python.org/3/

- Руководство по Bash: https://www.gnu.org/software/bash/manual/

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.