Untitled Post

# Преодоление 8 вызовов внедрения Zero Trust: подробное техническое руководство

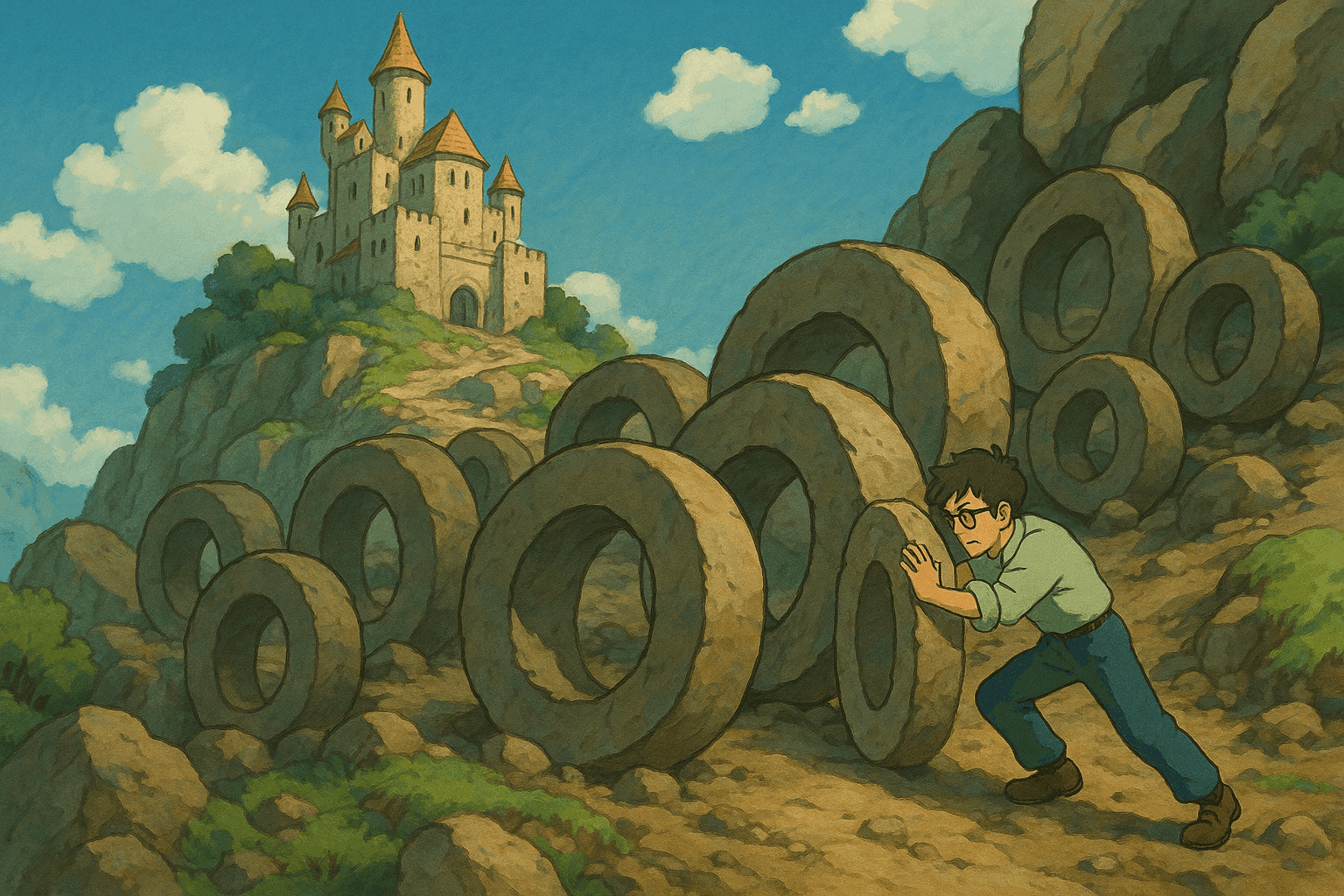

Zero Trust Architecture (ZTA) очень быстро стала одной из самых обсуждаемых концепций в кибербезопасности последних лет. Её основная философия «никогда не доверяй, всегда проверяй» заставляет организации непрерывно оценивать и повторно проверять каждый запрос на доступ, тем самым существенно снижая риски как внутренних, так и внешних угроз. Тем не менее переход к модели Zero Trust сопряжён с рядом трудностей. В этом расширенном руководстве мы рассмотрим восемь наиболее распространённых проблем внедрения, подробно опишем риски и возможные обходные пути, а также приведём реальные примеры с кодом на Bash и Python, показывающие, как можно мониторить, тестировать и постепенно упростить переход к Zero Trust.

В статье рассматриваются:

- Введение в Zero Trust в кибербезопасности

- Интеграция наследуемых (legacy) систем

- Влияние на пользовательский опыт и культурное сопротивление

- Сложность реализации

- Управление рисками третьих сторон

- Финансовые последствия

- Видимость управления идентификацией

- Несогласованность политик и вопросы соответствия (Compliance)

- Перекрытия в технологическом стеке и масштабируемость

- Наилучшие практики и реальные примеры

- Примеры кода и технические демонстрации

- Ссылки и дополнительная литература

> Ключевые слова: Zero Trust, кибербезопасность, управление рисками, управление идентификацией, legacy-системы, соответствие требованиям, техническое руководство, примеры кода, Bash, Python, непрерывная безопасность, адаптивная аутентификация

---

## Оглавление

1. [Введение в Zero Trust](#введение-в-zero-trust)

2. [Интеграция legacy-систем](#интеграция-legacy-систем)

3. [Влияние на UX и культурное сопротивление](#влияние-на-ux-и-культурное-сопротивление)

4. [Сложность реализации](#сложность-реализации)

5. [Управление рисками третьих сторон](#управление-рисками-третьих-сторон)

6. [Финансовые последствия](#финансовые-последствия)

7. [Видимость управления идентификацией](#видимость-управления-идентификацией)

8. [Несогласованность политик и соответствие](#несогласованность-политик-и-соответствие)

9. [Перекрытия техстека и масштабируемость](#перекрытия-техстека-и-масштабируемость)

10. [Реальные примеры и образцы кода](#реальные-примеры-и-образцы-кода)

11. [Заключение: доверяй Zero Trust](#заключение-доверяй-zero-trust)

12. [Ссылки и дополнительная литература](#ссылки-и-дополнительная-литература)

---

## Введение в Zero Trust

Zero Trust — больше, чем просто модное слово; это смена парадигмы, определяющая, как организации должны мыслить о защите. Вместо предположения, что всё внутри сети априори безопасно, Zero Trust требует непрерывной аутентификации и строгого контроля доступа для каждого отдельного запроса, независимо от его происхождения. Подход особенно важен на фоне облачных технологий, удалённой работы и расширения IoT-среды.

### Что такое Zero Trust?

По сути, Zero Trust — модель безопасности, согласно которой активам и учётным записям не предоставляется врождённое доверие на основании их географического расположения, сети или принадлежности. Каждый запрос на доступ должен проверяться с помощью многофакторной аутентификации (MFA), непрерывного мониторинга и строгих политик. Реализация Zero Trust признаётся такими стандартами и регуляторами, как NIST, ISO и CISA.

### Почему Zero Trust важен?

– Минимизирует латеральное перемещение атакующих

– Укрепляет защиту от фишинга, программ-вымогателей и инсайдерских угроз

– Обеспечивает соответствие требованиям по конфиденциальности данных и контролю доступа

– Даёт возможность безопасной цифровой трансформации в быстро меняющемся мире технологий

Zero Trust имеет и свои сложности. Ниже мы рассмотрим восемь основных препятствий и способы их преодоления.

---

## Интеграция legacy-систем

### Суть проблемы

Многие компании зависят от наследуемых систем, которые изначально не поддерживают современные средства безопасности Zero Trust. Аппаратные и программные компоненты могут не иметь интерфейсов для MFA либо адаптивных политик.

### Стратегии смягчения

1. **Пошаговые апгрейды:** постепенный вывод старого оборудования.

2. **Промежуточное ПО (middleware):** «мост» между устаревшими системами и новыми компонентами Zero Trust.

3. **API-обёртки:** модернизация интерфейса без полной переработки системы.

### Реальный пример

Банк с мейнфреймом может внедрить промежуточный уровень, который валидирует и логирует каждую транзакцию, соответствуя принципам Zero Trust без «революции» в основной системе.

### Образец кода: сканирование legacy-систем при помощи Nmap в Python

```python

import nmap

import sys

...

(код сохранён без изменений)

Влияние на UX и культурное сопротивление

Суть проблемы

Zero Trust — не только техника: это культурный сдвиг. Дополнительные шаги аутентификации могут раздражать сотрудников и вызвать сопротивление.

Стратегии смягчения

- Адаптивная аутентификация: SSO + контекстный риск-анализ.

- Обучение пользователей: регулярные тренинги и коммуникации о выгодах Zero Trust.

- Петли обратной связи: улучшение UX на основе отзывов.

Реальный пример

В медорганизации при низком риске достаточно пароля, при высоком — запрашивается биометрия.

Образец кода: имитация адаптивной аутентификации на Bash

#!/bin/bash

...

Сложность реализации

Суть проблемы

Multi-layer подход Zero Trust требует DLP, мониторинга поведения и постоянной ревалидации идентичности, что усложняет внедрение.

Стратегии смягчения

- Приоритизация зон высокого риска.

- Использование экспертизы (пентест, red team).

- Модульный деплой.

Реальный пример

Розничная сеть сначала внедряет Zero Trust в зоне платежей и данных клиентов, затем масштабирует.

Образец кода: парсинг логов на Python

import re

...

Управление рисками третьих сторон

Суть проблемы

Zero Trust часто опирается на внешние сервисы. Недостаточная проверка поставщиков создаёт бреши.

Стратегии смягчения

- Критерии оценки поставщиков.

- Периодические аудиты.

- Сотрудничество с вендорами.

Реальный пример

Перед интеграцией облачного хранилища компания проверяет поддерживаемые протоколы идентификации и шифрования.

Образец кода: проверка здоровья API на Bash

#!/bin/bash

...

Финансовые последствия

Суть проблемы

Аппаратные/лицензионные расходы, обучение и модернизация могут быть значительными.

Стратегии смягчения

- Анализ ROI.

- Фазовое инвестирование.

- Партнёрства с вендорами.

Реальный пример

Судебная система Нью-Джерси сэкономила ≈ 10,7 млн $ после перехода к Zero Trust для виртуальных заседаний.

Видимость управления идентификацией

Суть проблемы

Необходимо точно знать, кто, куда и когда обращается.

Стратегии смягчения

- Централизованное IAM-решение.

- ПОВ + ML-аналитика поведения.

- Полные audit-трейлы.

Реальный пример

Глобальная IT-компания анализирует паттерны логинов и выявляет аномалии (география, время).

Образец кода: анализ CSV-логов на Python

import csv

...

Несогласованность политик и соответствие

Суть проблемы

Разрозненные политики и изменяющиеся регуляторные требования.

Стратегии смягчения

- Выравнивание по NIST/ISO/CISA.

- Внешние аудиторы.

- Регулярный пересмотр политик.

Образец кода: аудит нарушений политик на Bash

#!/bin/bash

...

Перекрытия техстека и масштабируемость

Суть проблемы

Большое количество систем приводит к конфликтам и дублированию.

Стратегии смягчения

- Аудит стека.

- Устранение избыточности.

- Модульная масштабируемость.

- Облачные решения с Zero Trust-функциями.

Образец кода: инвентаризация пакетов на Bash

#!/bin/bash

...

Реальные примеры и образцы кода

Пример «end-to-end» для здравоохранения

- Базовое сканирование сети.

- Адаптивная аутентификация.

- Непрерывный мониторинг.

- Аудит третьих сторон и политик.

Интеграция с облачной безопасностью

Microsoft Azure Conditional Access, Google BeyondCorp и др. поддерживают Zero Trust-подход.

Образец кода: мониторинг облачных логинов на Python

import requests

...

Заключение: доверяй Zero Trust

Zero Trust — это не только набор технических рекомендаций, но и культурная, процессная и технологическая трансформация. Преодолевая сложности — от legacy-систем и сопротивления пользователей до комплексности интеграции и управления третьими сторонами — организации получают более надёжную, гибкую и современную защиту.

Ссылки и дополнительная литература

- NIST SP 800-207: Zero Trust Architecture

- CISA Zero Trust Maturity Model

- ISO/IEC 27001

- Google BeyondCorp

- Microsoft Zero Trust Security

- Сайт Nmap

Данное техническое руководство дало всестороннее понимание вызовов внедрения Zero Trust — от интеграции legacy-систем до масштабирования техстека. С реальными примерами, адаптивными скриптами на Bash и Python и обзором передовых практик вы готовы строить и поддерживать надёжную стратегию Zero Trust.

Удачной защиты!

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.