Untitled Post

# Генеративный ИИ и четыре типа обмана: всестороннее техническое исследование с применением в кибербезопасности

*Опубликовано 29 августа 2025 г. Джудит Саймон*

С осени 2022 года генеративный ИИ ворвался в повседневную жизнь. Миллионы постоянных пользователей, миллиарды запросов и всё растущее влияние этих инструментов не только переопределили творческое самовыражение, но и породили сложные этические и эпистемологические вопросы. В этой развернутой технической статье мы исследуем феномен генеративного ИИ, разбираем то, что называем «четверным обманом», возникающим при его использовании, и обсуждаем пересечение этих тенденций с кибербезопасностью. Материал охватывает всё — от базовых понятий до продвинутых технических применений, реальных примеров и даже примеров кода на Bash и Python, чтобы помочь специалистам по безопасности понять и смягчить новые угрозы.

---

## Оглавление

1. [Введение](#введение)

2. [Понимание генеративного ИИ](#понимание-генеративного-ии)

- [Что такое генеративный ИИ?](#что-такое-генеративный-ии)

- [Основные механизмы](#основные-механизмы)

3. [Четверной обман: четыре отдельных типа](#четверной-обман-четыре-отдельных-типа)

- [1. Обман относительно онтологического статуса](#1-обман-относительно-онтологического-статуса)

- [2. Обман относительно возможностей ИИ](#2-обман-относительно-возможностей-и)

- [3. Обман через контент, созданный генеративным ИИ](#3-обман-через-контент-созданный-генеративным-и)

- [4. Обман в интеграции и функциональности](#4-обман-в-интеграции-и-функциональности)

4. [Генеративный ИИ в кибербезопасности](#генеративный-ии-в-кибербезопасности)

- [Как ИИ используется в современной кибербезопасности](#как-и используется-в-современной-кибербезопасности)

- [Генеративный ИИ как палка о двух концах](#генеративный-ии-как-палка-о-двух-концах)

5. [Практические применения в кибербезопасности: сканирование и разбор](#практические-применения-в-кибербезопасности-сканирование-и-разбор)

- [Уровень новичка: сетевое сканирование на Bash](#уровень-новичка-сетевое-сканирование-на-bash)

- [Продвинутый уровень: разбор результатов сканирования на Python](#продвинутый-уровень-разбор-результатов-сканирования-на-python)

6. [Реальные примеры атак и обмана c использованием ИИ](#реальные-примеры-атак-и-обмана-c-использованием-и)

7. [Этические аспекты и стратегии смягчения рисков](#этические-аспекты-и-стратегии-смягчения-рисков)

8. [Заключение и перспективы](#заключение-и-перспективы)

9. [Список литературы](#список-литературы)

---

## Введение

Генеративный ИИ — это класс алгоритмов, создающих новый контент — текст, изображения, аудио или видео — путем изучения паттернов в огромных наборах данных. От реалистичных дипфейков до написания текстов, похожих на человеческие, эти технологии способны имитировать творчество человека с поразительной точностью. Однако столь впечатляющие возможности сопряжены с не менее серьезными рисками. В частности, генеративный ИИ вводит множественные формы обмана, подрывающие доверие как на личном, так и на системном уровне.

В этой статье мы исследуем четыре отдельных типа обмана, возникающих при широком использовании генеративного ИИ, рассматривая не только их этические и эпистемические аспекты, но и их влияние на кибербезопасность. Междисциплинарный анализ сочетает философские размышления с техническими деталями, предоставляя специалистам по безопасности руководство по пониманию и нейтрализации новых угроз, связанных с ИИ.

---

## Понимание генеративного ИИ

### Что такое генеративный ИИ?

Генеративный ИИ — это подкласс искусственного интеллекта, создающий новый контент на основе изучения больших наборов данных. В отличие от классических систем ИИ, которые лишь классифицируют или предсказывают, генеративные модели используют такие техники, как:

- **Глубокое обучение** и *трансформерные архитектуры* (например, GPT)

- **Вариационные автокодировщики (VAE)**

- **Соревновательные генеративные сети (GAN)**

Модели выявляют статистические закономерности и генерируют новые данные, которые кажутся связанными и актуальными.

### Основные механизмы

В основе генеративного ИИ лежит вероятностное моделирование. Проанализировав огромное количество документов или изображений, модель вычисляет вероятность появления того или иного токена или пикселя. Отвечая на запрос, она «выбирает» элементы из этих распределений, собирая правдоподобный результат. Но этот же механизм означает, что итоговые данные зачастую «удачны» случайно и не гарантируют объективной истины, что делает генеративный ИИ одновременно увлекательным и потенциально обманчивым инструментом.

---

## Четверной обман: четыре отдельных типа

Рост популярности генеративного ИИ порождает несколько уровней обманного потенциала. Мы выделяем «четверной обман», включающий:

1. Обман относительно онтологического статуса собеседника

2. Обман относительно возможностей ИИ

3. Обман через контент, созданный генеративным ИИ

4. Обман, связанный с интеграцией ИИ в другие системы

Рассмотрим каждый вариант подробнее.

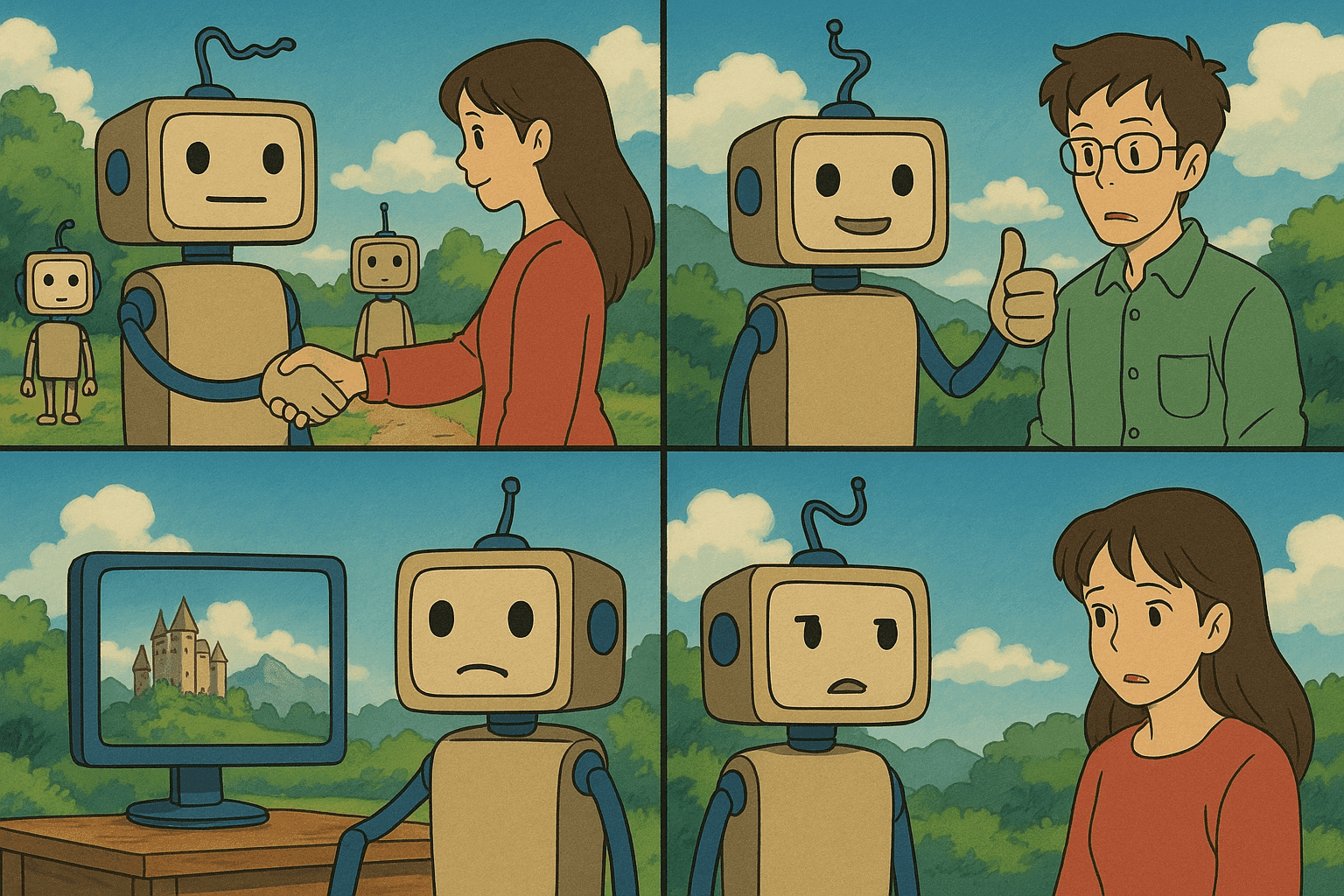

### 1. Обман относительно онтологического статуса

Самая очевидная проблема — пользователь может не осознавать, с кем (или с чем) взаимодействует. Например, человек думает, что общается с живым оператором, тогда как на самом деле это чат-бот. Такой «онтологический обман» не нов: ещё Аллан Тьюринг предложил «игру в имитацию», чтобы выяснить, может ли машина выдать себя за человека. Сегодня, когда ИИ повсеместен, риск только растет, особенно в критически важных сферах, например, в психотерапии.

### 2. Обман относительно возможностей ИИ

С момента появления ChatGPT ширятся заявления о том, что эти системы обладают эмпатией, пониманием и даже сознанием. Антропоморфизация ИИ известна со времен программы ELIZA. Пользователи приписывают алгоритмам человеческие качества, что может вызвать избыточную уверенность и опасное доверие как у отдельных людей, так и на институциональном уровне.

### 3. Обман через контент, созданный генеративным ИИ

Третий тип связан с созданием и распространением вводящего в заблуждение контента. Генеративный ИИ способен производить реалистичные изображения (дипфейки), фальшивые научные статьи или пропаганду. Скорость и простота создания убедительной дезинформации, помноженные на социальные сети, представляют серьёзную опасность.

### 4. Обман в интеграции и функциональности

Четвертая форма более тонкая: она возникает, когда генеративный ИИ внедряется в другие системы — например, поисковики или службы поддержки. Пользователь может полагать, что получает проверенный, факт-чекинговый результат, хотя на деле это статистический подбор без гарантии точности. Это подрывает достоверность информации и усложняет кибербезопасность, особенно при критических бизнес-решениях.

---

## Генеративный ИИ в кибербезопасности

### Как ИИ используется в современной кибербезопасности

Традиционно кибербезопасность опиралась на сигнатурные и поведенческие методы. Сегодня ИИ усиливает их благодаря:

- **Распознаванию паттернов:** выявление аномального трафика или отклонений в поведении пользователей.

- **Моделированию угроз:** генерация правдоподобных векторов атаки для проверки устойчивости систем.

- **Автоматизированному сканированию уязвимостей:** машинное обучение находит уязвимости быстрее ручных методов.

### Генеративный ИИ как палка о двух концах

Те же возможности используют и злоумышленники: более убедительные фишинговые письма, скрытые команды для C2-серверов, дипфейковые аудио- и видеосообщения. Например, хакер может сгенерировать письмо от имени CEO с просьбой перевести деньги или раскрыть учётные данные.

---

## Практические применения в кибербезопасности: сканирование и разбор

### Уровень новичка: сетевое сканирование на Bash

```bash

#!/bin/bash

# network_scan.sh - простой скрипт сетевого сканирования с помощью nmap

# Проверяем, передан ли целевой IP или хост

if [ -z "$1" ]; then

echo "Использование: $0 <цель_IP_или_хост>"

exit 1

fi

TARGET=$1

OUTPUT_FILE="scan_results.txt"

echo "Сканирование цели: $TARGET"

nmap -v -A $TARGET -oN $OUTPUT_FILE

echo "Сканирование завершено. Результаты сохранены в $OUTPUT_FILE."

Продвинутый уровень: разбор результатов сканирования на Python

#!/usr/bin/env python3

"""

parse_scan.py - Скрипт Python для разбора результатов nmap и поиска открытых портов.

"""

import re

def parse_scan_results(filename):

open_ports = []

try:

with open(filename, 'r') as file:

for line in file:

# Ожидаем строки вида "80/tcp open http"

match = re.search(r"(\d+)/tcp\s+open\s+(\S+)", line)

if match:

port = match.group(1)

service = match.group(2)

open_ports.append((port, service))

except FileNotFoundError:

print(f"Ошибка: файл {filename} не найден.")

return open_ports

if __name__ == '__main__':

results_file = "scan_results.txt"

ports = parse_scan_results(results_file)

if ports:

print("Обнаружены открытые порты:")

for port, service in ports:

print(f"- Порт {port}, сервис {service}")

else:

print("Открытые порты не найдены или данные сканирования недоступны.")

Реальные примеры атак и обмана c использованием ИИ

Дипфейки в политической пропаганде

Видео, сгенерированное ИИ от имени известного политика, вызвало массовое возмущение до опровержения. Это усилило опасения вмешательства в выборы.

ИИ-усиленные фишинговые атаки

Злоумышленники создают письма, копирующие стиль CEO, что приводит к утечке финансовых данных.

Автоматизированный поиск уязвимостей

Компании используют ИИ для генерации тысяч вариантов кода и обнаружения дыр до эксплуатации, но то же оружие доступно и противнику.

Социальная инженерия через чат-ботов

Пользователи путают машинную «эмпатию» с человеческой, раскрывая личную информацию.

Этические аспекты и стратегии смягчения рисков

Этические дилеммы

- Надёжность: онтологический и функциональный обман разрушает доверие.

- Ответственность: трудно распределить вину за непредвиденный вред.

- Общественные последствия: фальшивый контент подрывает доверие к СМИ и науке.

Стратегии смягчения

- Прозрачность и объяснимость (водяные знаки, дисклеймеры).

- Аутентификация (многофакторные методы, цифровые подписи).

- Регулирование и мониторинг (международные стандарты).

- Образование пользователей (критическое мышление).

- ИИ против ИИ (детектирование аномалий, проверка подлинности).

Заключение и перспективы

Генеративный ИИ — одна из наиболее трансформационных технологий. Его способность создавать текст, изображения и интерактивные диалоги ведёт к множественным формам обмана с широкими этическими и кибернетическими последствиями. Мы рассмотрели модель четверного обмана, практические скрипты Bash и Python и показали, как защитники и злоумышленники используют одну и ту же технологию. Тесное сотрудничество разработчиков, специалистов по безопасности и политиков необходимо для ответственного применения ИИ.

Список литературы

- Глобальный отчёт о рисках Всемирного экономического форума 2024

- Тест Тьюринга

- Документация Nmap

- Документация Python

- Обзор GAN

- Влияние дипфейков

Поднимите свою карьеру в кибербезопасности на новый уровень

Если вы нашли этот контент ценным, представьте, чего вы могли бы достичь с нашей комплексной 47-недельной элитной обучающей программой. Присоединяйтесь к более чем 1200 студентам, которые изменили свою карьеру с помощью техник Подразделения 8200.