Untitled Post

# Privacidade do Usuário ou Soberania Cibernética?

## Um mergulho profundo em localização de dados, cibersegurança e direitos humanos

*Por Adrian Shahbaz, Allie Funk, Andrea Hackl (Adaptado e ampliado por ChatGPT)*

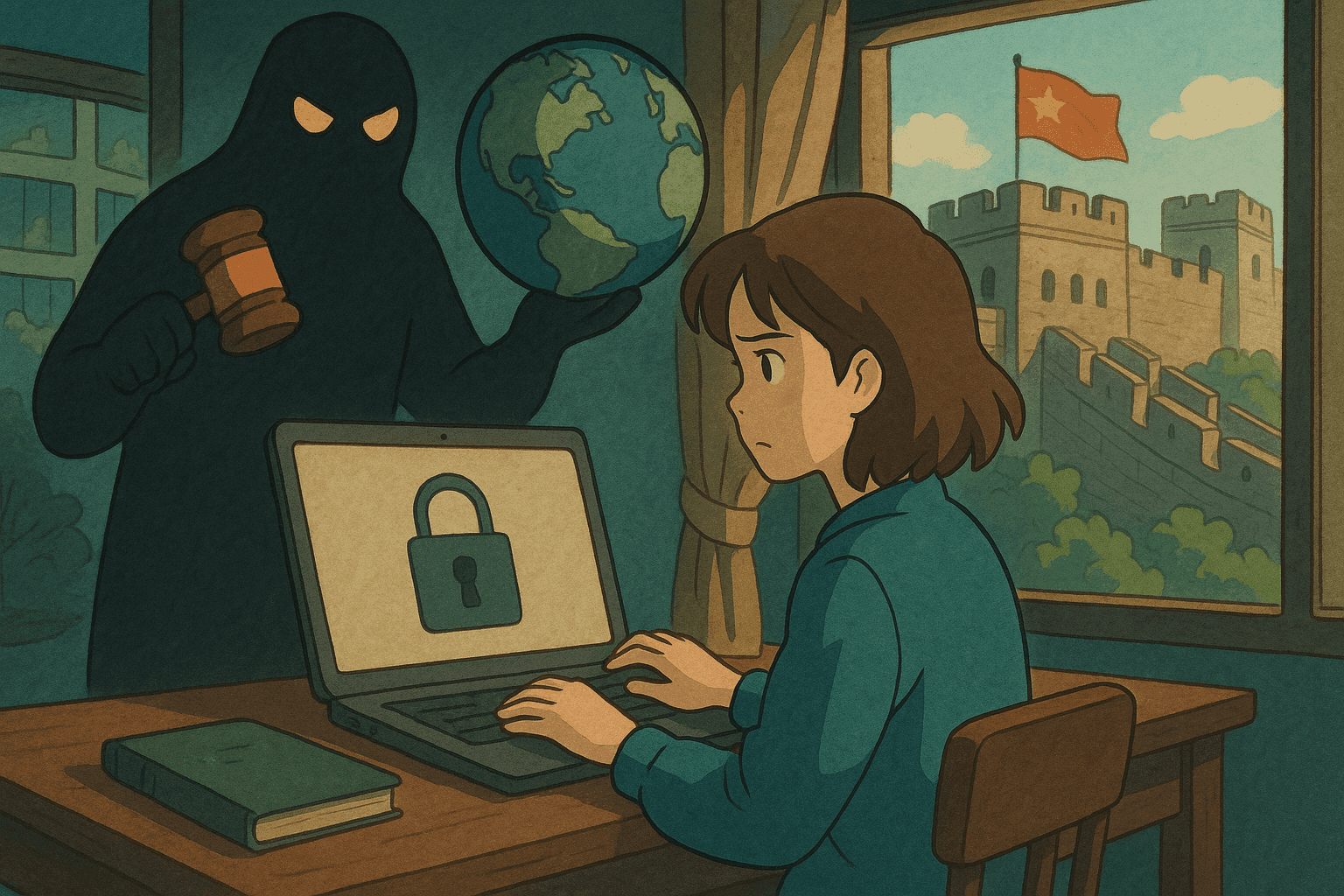

Num mundo globalmente conectado, os dados circulam sem fronteiras. Porém, governos de todo o planeta buscam, cada vez mais, controlar esse fluxo — citando segurança nacional, desenvolvimento econômico e proteção de privacidade como motivações-chave. Este post explora as tensões entre a privacidade do usuário e a noção emergente de soberania cibernética, oferecendo uma análise técnica e de políticas públicas que vai do nível iniciante ao avançado. Também apresentamos exemplos reais, amostras de código em Bash e Python e uma revisão detalhada dos desafios de localização de dados e das práticas de cibersegurança.

---

## Índice

1. [Introdução](#introdução)

2. [Compreendendo Localização de Dados e Soberania Cibernética](#compreendendo-localização-de-dados-e-soberania-cibernética)

- [Definições e termos-chave](#definições-e-termos-chave)

- [Contexto histórico e tendências globais](#contexto-histórico-e-tendências-globais)

3. [O lado técnico da regulação de dados](#o-lado-técnico-da-regulação-de-dados)

- [Tipos de dados e sua importância](#tipos-de-dados-e-sua-importância)

- [Como os dados trafegam na internet](#como-os-dados-trafegam-na-internet)

4. [Implicações em direitos humanos: privacidade e cibersegurança](#implicações-em-direitos-humanos-privacidade-e-cibersegurança)

- [Privacidade como direito humano](#privacidade-como-direito-humano)

- [Soberania cibernética vs. liberdade do usuário](#soberania-cibernética-vs-liberdade-do-usuário)

5. [Legislação de localização de dados pelo mundo](#legislação-de-localização-de-dados-pelo-mundo)

- [Estudos de caso: China, Rússia, Índia, Brasil e Turquia](#estudos-de-caso)

6. [Boas práticas de cibersegurança e proteção de dados](#boas-práticas-de-cibersegurança-e-proteção-de-dados)

- [Criptografia e HTTPS](#criptografia-e-https)

- [Criptografia de ponta a ponta e comunicação segura](#criptografia-de-ponta-a-ponta-e-comunicação-segura)

7. [Exemplos práticos: varredura, parsing de dados e aplicação de políticas](#exemplos-práticos)

- [Bash: comandos de varredura para identificar portas abertas](#bash-varredura)

- [Python: parsing de logs em busca de atividades suspeitas](#python-parsing)

8. [Desafios emergentes e o futuro da liberdade na internet](#desafios-emergentes-e-o-futuro)

9. [Conclusão](#conclusão)

10. [Referências](#referências)

---

## Introdução

Na era da globalização digital, bilhões de usuários geram um volume imenso de dados que serve de alicerce para a inovação econômica e a interação social. Entretanto, diante de preocupações crescentes com privacidade e segurança nacional, políticas que exigem a guarda de dados dentro das fronteiras — a chamada “localização de dados” — ganham força. O debate coloca a privacidade do usuário contra a soberania cibernética, suscitando dúvidas sobre se tais medidas estatais corroem direitos humanos e liberdades on-line.

Este post oferece uma exploração abrangente desses temas: da compreensão de conceitos básicos de regulação de dados até boas práticas avançadas de proteção. Abordamos exemplos de cibersegurança com trechos de código e cenários reais para ajudar tanto iniciantes quanto especialistas a entender as profundas implicações das políticas de localização de dados sobre privacidade e segurança.

---

## Compreendendo Localização de Dados e Soberania Cibernética

### Definições e termos-chave

- **Localização de dados:** exigência regulatória que obriga empresas a armazenar dados em servidores fisicamente situados no território nacional. Pode incluir restrições a transferências internacionais.

- **Soberania cibernética:** conceito de que um Estado deve ter autoridade para regular e controlar seu espaço digital, incluindo conteúdo da internet, fluxos de dados e atividades on-line.

- **Privacidade do usuário:** direito de indivíduos controlarem seus dados pessoais e como são coletados, armazenados e compartilhados. Essencial em leis como o Regulamento Geral sobre a Proteção de Dados da UE (GDPR).

- **Proteção de dados:** medidas e políticas para resguardar dados pessoais contra acesso, divulgação ou uso não autorizados. Não implica, necessariamente, armazenar dados localmente; envolve criptografia robusta, armazenamento seguro e transparência no tratamento da informação.

### Contexto histórico e tendências globais

Antes, a localização de dados era pouco discutida, pois os fluxos eram menos complexos. Com a expansão de multinacionais de tecnologia e o aumento do volume de informações sensíveis, governos passaram a reavaliar os benefícios do fluxo livre versus o controle localizado.

Tendências centrais:

- Ascensão de regimes autoritários que adotam modelos de soberania cibernética para ampliar o controle estatal.

- Democracias tentando equilibrar segurança nacional e liberdades civis.

- Avanços tecnológicos que pressionam marcos regulatórios e geram novos desafios de cibersegurança.

Exemplo: a Lei de Cibersegurança da China exige que dados pessoais e “importantes” sejam armazenados localmente, mas também facilita a censura e o monitoramento. Na Rússia, justificativas de segurança nacional muitas vezes servem de pretexto para restringir a expressão on-line.

---

## O lado técnico da regulação de dados

### Tipos de dados e sua importância

Usuários geram múltiplos tipos de dados:

- **Dados pessoais:** nome, e-mail, identificadores biométricos, endereços IP, geolocalização.

- **Dados sensíveis:** informações sobre origem étnica, orientação sexual, saúde etc., que requerem tratamento mais rígido.

- **Dados de rede:** metadados de telecomunicações — IPs, logs de atividade — capazes de revelar padrões comportamentais.

A exposição desses dados pode levar a vigilância indevida, discriminação ou repressão política. Ao centralizá-los via localização, governos tendem a facilitar seu próprio acesso.

### Como os dados trafegam na internet

Dados viajam em pacotes, cruzando várias jurisdições:

1. O usuário envia uma requisição.

2. O tráfego passa por múltiplos nós (ISPs, pontos de troca).

3. O pacote alcança o servidor no destino, possivelmente em outro país.

4. A resposta percorre o caminho inverso.

Por essa complexidade, governos argumentam que a localização protege interesses nacionais. Contudo, pode fragmentar a internet, inibir inovação e restringir serviços digitais globais.

---

## Implicações em direitos humanos: privacidade e cibersegurança

### Privacidade como direito humano

Privacidade é reconhecida como direito fundamental. Controlar dados pessoais protege liberdades como expressão e associação. A localização pode comprometer esse direito ao:

- **Permitir vigilância em massa:** dados centralizados são fáceis de monitorar.

- **Aumentar o risco de uso indevido:** acesso não autorizado pode ser explorado para fins políticos ou comerciais.

- **Gerar efeito inibidor:** saber que dados estão sob vigilância local pode suprimir discurso e ativismo.

Criptografia e anonimização ajudam, mas a essência do problema permanece: localização amplia a exposição ao controle estatal.

### Soberania cibernética vs. liberdade do usuário

Priorizar interesses estatais pode gerar:

- **Controle autoritário:** leis de proteção podem virar instrumentos de repressão.

- **Fragmentação da rede:** fronteiras digitais prejudicam o fluxo livre de informação vital à cooperação global.

- **Desestímulo à inovação:** custos e complexidade afugentam investimento estrangeiro.

Soluções técnicas (criptografia, design seguro) são fundamentais, mas devem vir acompanhadas de marcos regulatórios transparentes e multissetoriais.

---

## Legislação de localização de dados pelo mundo

### Estudos de caso

1. **China**

A Lei de Cibersegurança exige armazenamento local de dados “pessoais e importantes”, justificando-se por segurança nacional, mas também ampliando vigilância e censura.

2. **Rússia**

Obriga que dados de cidadãos russos estejam em servidores domésticos, supostamente para evitar espionagem estrangeira, mas reforça o controle de informação.

3. **Índia**

Debates recentes propõem guardar localmente dados sensíveis e críticos. Críticos temem excesso de poder governamental.

4. **Brasil e Turquia**

Iniciativas semelhantes buscam fortalecer economias digitais e facilitar o acesso de autoridades a dados, mas recebem críticas por potencializar censura e violar privacidade.

---

## Boas práticas de cibersegurança e proteção de dados

### Criptografia e HTTPS

Criptografia é uma das defesas mais eficazes. HTTPS protege dados em trânsito. Passos básicos:

- Obter certificado SSL/TLS de uma Autoridade Certificadora.

- Configurar o servidor para forçar HTTPS.

- Renovar certificados regularmente.

Exemplo de configuração Nginx:

```nginx

server {

listen 80;

server_name exemplo.com.br;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name exemplo.com.br;

ssl_certificate /etc/ssl/certs/exemplo.com.br.crt;

ssl_certificate_key /etc/ssl/private/exemplo.com.br.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://localhost:8080;

}

}

Criptografia de ponta a ponta e comunicação segura

E2EE garante que só remetente e destinatário leiam as mensagens. Ferramentas como Signal e WhatsApp adotam essa abordagem. Para desenvolvedores, bibliotecas como libsodium e OpenSSL são essenciais.

Exemplos práticos

Bash: comandos de varredura para identificar portas abertas

Administradores usam Nmap para escanear a rede. Exemplo:

#!/bin/bash

# Script de exemplo para varrer portas abertas em um alvo com nmap

ALVO="exemplo.com.br"

SAIDA="resultado_nmap.txt"

echo "Iniciando varredura Nmap em $ALVO..."

nmap -sV -oN $SAIDA $ALVO

echo "Varredura concluída. Resultado salvo em $SAIDA."

Python: parsing de logs em busca de atividades suspeitas

#!/usr/bin/env python3

import re

padrao = re.compile(r'FAILED LOGIN from (\d+\.\d+\.\d+\.\d+)')

arquivo_log = 'logs_servidor.txt'

ips_suspeitos = {}

with open(arquivo_log, 'r') as f:

for linha in f:

m = padrao.search(linha)

if m:

ip = m.group(1)

ips_suspeitos[ip] = ips_suspeitos.get(ip, 0) + 1

for ip, contagem in ips_suspeitos.items():

if contagem > 5:

print(f"IP suspeito: {ip} com {contagem} tentativas de login falhas")

Desafios emergentes e o futuro

Equilibrar segurança nacional e privacidade

Restringir fluxos pode ajudar a proteger infraestruturas, mas expõe cidadãos à vigilância e à censura.

Possíveis soluções

- Colaboração multissetorial: envolver governo, setor privado e sociedade civil.

- Práticas de cibersegurança adaptáveis: criptografia avançada, código seguro e conformidade a marcos globais.

- Acordos internacionais: tratados que padronizem proteção de dados e mantenham o fluxo de informação.

O papel da tecnologia

Blockchain, IA e DLT oferecem meios de gerenciar dados sem comprometer privacidade. Tecnologias de computação preservadora de privacidade (criptografia homomórfica, aprendizagem federada) apontam para um futuro onde é possível analisar dados sem expô-los.

Conclusão

O embate entre privacidade do usuário e soberania cibernética envolve dimensões técnicas, legais e de direitos humanos. Embora vendidas como necessárias para segurança nacional, políticas de localização podem transformar a internet em enclaves digitais fragmentados. Criptografia, HTTPS e monitoramento proativo são vitais, mas a regulação deve capacitar usuários e garantir salvaguardas transparentes.

Alcançar o equilíbrio requer colaboração entre governos, empresas e sociedade civil — preservando a natureza livre, aberta e global da internet, enquanto protege interesses nacionais.

Referências

- Freedom House – Relatórios Freedom on the Net

- Regulamento Geral de Proteção de Dados (GDPR)

- China Cybersecurity Law Explained

- Nmap – Site oficial

- Python Regular Expression HOWTO

- Documentação Nginx

Este guia percorreu os temas interligados de privacidade, soberania cibernética, localização de dados e cibersegurança. Ao conciliar insights técnicos, contexto legislativo e considerações de direitos humanos, profissionais de tecnologia e formuladores de políticas podem compreender melhor as ramificações das medidas de localização de dados. Seja varrendo portas com Bash ou parseando logs com Python, a jornada por uma internet segura e aberta é um esforço coletivo — que exige adaptação, inovação e vigilância constantes.

Sinta-se à vontade para deixar seus comentários abaixo e compartilhar este post se achou útil. Mantenha-se informado, seguro e sempre defenda uma internet que garanta liberdade para todos.

Leve Sua Carreira em Cibersegurança para o Próximo Nível

Se você achou este conteúdo valioso, imagine o que você poderia alcançar com nosso programa de treinamento de elite abrangente de 47 semanas. Junte-se a mais de 1.200 alunos que transformaram suas carreiras com as técnicas da Unidade 8200.