무기화된 친절 이해하기

# 무기화된 친절(Weaponized Kindness)이란 무엇인가?

## 전략적 사이버보안 전술로서의 친절에 대한 심층 분석

오늘날 소셜 엔지니어링과 사이버 조작이 만연한 디지털 환경에서는 **무기화된 친절(Weaponized Kindness)** 이라는 용어가 점차 주목받고 있습니다. 하지만 이 개념이 정확히 무엇을 의미하며, 사이버보안 영역에서 어떻게 활용(혹은 오용)될 수 있을까요?

본 장문의 기술 블로그 포스트에서는 사회‧심리학적 기원부터 사이버보안 응용까지 무기화된 친절의 개념을 살펴봅니다. 또한 실세계 사례, 실습용 기술 데모( Bash 및 Python 코드 예시 포함), 디지털 포렌식·윤리적 해킹 관점에 이르기까지, 이 새롭게 부상하는 개념이 조작·보안의 교차점에서 어떤 역할을 하는지 탐구합니다.

---

## 목차

1. [서론](#서론)

2. [무기화된 친절의 기원](#무기화된-친절의-기원)

- [사회적 영향과 설득](#사회적-영향과-설득)

- [도덕적 면허와 조작적 이타주의](#도덕적-면허와-조작적-이타주의)

3. [사이버보안에서의 무기화된 친절](#사이버보안에서의-무기화된-친절)

- [소셜 엔지니어링 도구로서의 친절](#소셜-엔지니어링-도구로서의-친절)

- [소셜 엔지니어링 예시: ‘친근한’ 피싱 이메일](#소셜-엔지니어링-예시-친근한-피싱-이메일)

4. [실세계 무기화된 친절 사례](#실세계-무기화된-친절-사례)

- [정치·비즈니스 분야의 필란트로피 조작](#정치비즈니스-분야의-필란트로피-조작)

- [사이버 전술: 신뢰 구축 및 보안 우회](#사이버-전술-신뢰-구축-및-보안-우회)

5. [기술적 구현 및 탐지](#기술적-구현-및-탐지)

- [무기화된 친절 활동 스캔](#무기화된-친절-활동-스캔)

- [Bash로 의심 로그 파싱](#bash로-의심-로그-파싱)

- [Python – 네트워크 트래픽 조작 패턴 분석](#python--네트워크-트래픽-조작-패턴-분석)

6. [고급 개념 및 추가 응용](#고급-개념-및-추가-응용)

- [행동 분석 통합](#행동-분석-통합)

- [사이버 방어에서의 미래](#사이버-방어에서의-미래)

7. [결론](#결론)

8. [참고문헌](#참고문헌)

---

## 서론

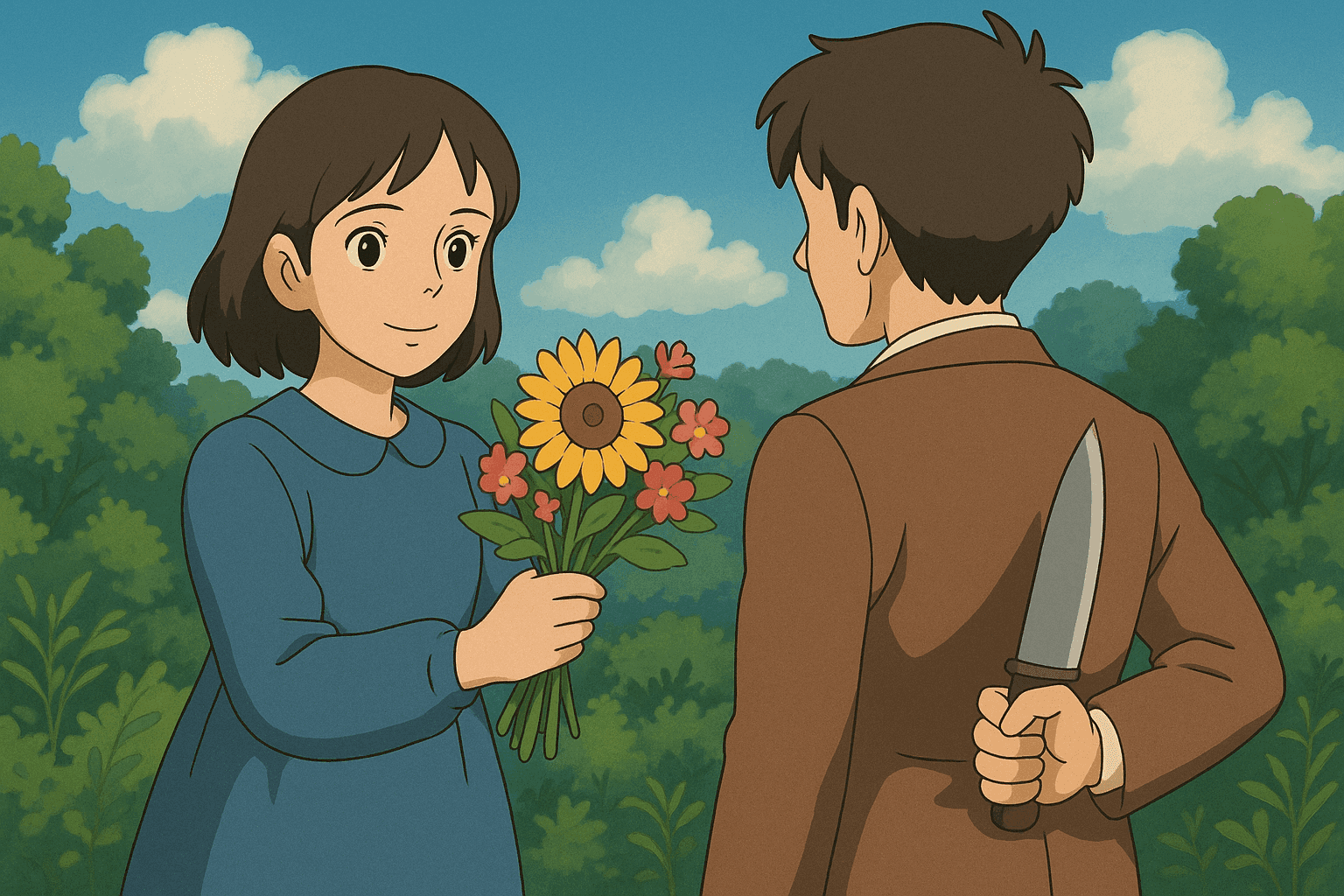

무기화된 친절이라는 개념은 언뜻 모순처럼 들릴 수 있습니다. 대개 선의의 제스처와 연관되는 ‘친절’이 어떻게 무기가 될 수 있을까요? 그러나 사회적·디지털 맥락 모두에서, 호의적 행동조차 전략적 목적을 위해 활용될 수 있습니다. 사이버보안 위협이 고도화됨에 따라 공격자는 진정성 있어 보이는 호의를 교묘한 의도와 결합하는 방법을 개발하고 있습니다.

본 글은 무기화된 친절이 무엇을 함의하는지 살펴봅니다. 사회심리학 및 조작적 이타주의라는 이론적 토대에서 출발해, 사이버보안 영역에서의 구체적 형태로 이어집니다. 철학적·기술적 양 측면을 아우르는 시각을 통해, 겉보기엔 무해한 행동이 어떻게 은밀한 의도를 감출 수 있는지 종합적으로 이해할 수 있을 것입니다.

---

## 무기화된 친절의 기원

### 사회적 영향과 설득

**무기화된 친절**의 핵심은 친절 행위를 전략적으로 사용해 행동·인식·의사결정 과정을 조종하는 것입니다. 사회심리학은 이를 이해할 수 있는 튼튼한 틀을 제공합니다. 대표적으로 **상호성의 원칙**을 떠올려 보십시오. 호의를 받으면 보답해야 한다는 압박을 느끼는 경향이죠(로버트 치알디니의 *Influence* 참조).

조직이 작은 선물이나 친근한 제스처를 제공할 때, 대상의 방어심은 낮아지고 신뢰가 높아집니다. 이는 공격자가 소셜 엔지니어링에서 자주 악용하는 특성입니다. 따뜻한 행위가 우연이 아님을 기억해야 합니다. 이는 친분을 만들고 순응을 유도하려는 계산된 움직임입니다.

### 도덕적 면허와 조작적 이타주의

또 다른 중요한 요인은 **도덕적 면허(moral licensing)**입니다. 좋은 일을 한 사람은 이후 덜 윤리적 행동을 해도 괜찮다고 느끼는 현상입니다. 사이버 맥락에서는, 선의 이미지를 구축한 행위자가 이후 악성 활동을 정당화할 수 있다는 의미입니다. 이는 **조작적 이타주의(manipulative altruism)**와 밀접히 연결됩니다. 즉, 관대함을 정치·사회·디지털적으로 대상자를 조종하는 데 활용하는 것입니다.

이러한 심리 메커니즘은 대인 관계부터 광범위한 전략적 조작에 이르기까지 강력한 도구로 확인되었습니다. 따라서 무기화된 친절은 복잡한 윤리적 문제를 제기하며, 우리의 ‘친절에 대한 신뢰’가 일상뿐 아니라 정교한 사이버 세계에서도 어떻게 악용될 수 있는지 드러냅니다.

---

## 사이버보안에서의 무기화된 친절

### 소셜 엔지니어링 도구로서의 친절

사이버보안에서 ‘신뢰’는 핵심이자 취약점입니다. 공격자는 소셜 엔지니어링 기법을 통해 기술적 방어막을 우회하곤 합니다. 무기화된 친절은 그중 하나로, 공격자가 친근하거나 자선적인 커뮤니케이션을 통해 신뢰를 얻고 민감 정보를 탈취합니다.

예컨대, ‘신뢰할 만한’ 자선단체로부터 온 진심 어린 이메일을 상상해보십시오. 소액 기부를 부탁하며 은근히 개인/재무 정보를 요구할 수 있습니다. 긍정적 호소에 마음이 열리면 경계심이 약화되어 공격자에게 협조할 위험이 커집니다.

### 소셜 엔지니어링 예시: ‘친근한’ 피싱 이메일

‘A Small Act for a Big Change’라는 제목의 피싱 이메일을 떠올려보세요. 따뜻한 인사와 공감대를 자극하는 문구로 시작합니다. 가짜 팀원 프로필, 환한 자원봉사자 사진, 기부 페이지 링크도 포함됩니다. 친절 메시지가 회의심을 무너뜨려 대상자를 조종합니다.

공격자는 긍정적 메시지가 방심을 유발한다는 사실을 압니다. 사회적 선의에 부합하는 내용으로 참여를 유도하면 전통적인 위협적 피싱보다 성공률이 높아집니다.

---

## 실세계 무기화된 친절 사례

### 정치·비즈니스 분야의 필란트로피 조작

무기화된 친절은 새롭지 않습니다. 정치·비즈니스 세계에서 **전략적 필란트로피**가 오랫동안 분석되어 왔습니다. 기업 또는 정치인은 자선 기부·지역사회 후원·스포츠 스폰서십 등을 통해 긍정 이미지를 조성하지만, 그 뒤에 비윤리적 관행이나 과도한 영향력 확보가 숨어 있을 수 있습니다.

예컨대, 대기업이 지역 축제를 후원해 호평을 받으면서도 동시에 불공정 관행을 자행한다면, 바로 무기화된 친절의 전형적 모습입니다.

### 사이버 전술: 신뢰 구축 및 보안 우회

디지털 영역에서 APT(지능형 지속 위협) 그룹은 무기화된 친절을 정찰·공격 전략에 활용해왔습니다. ‘무료 보안 조언’이나 ‘시스템 최적화 도구’를 제공하며 신뢰를 쌓은 후, 백도어를 심어놓을 수 있습니다.

또 다른 예는 ‘선물 소프트웨어’ 다운로드 캠페인입니다. 이메일 관리나 네트워크 스캔을 돕는 무료 오픈소스 툴이 공개됩니다. 친절과 기술 튜토리얼 채널로 대대적 홍보되지만, 코드 내부엔 사용자 활동 모니터링 또는 데이터 탈취 모듈이 숨겨져 있습니다. 겉보기의 혜택이 치명적 취약점으로 전환되는 순간입니다.

---

## 기술적 구현 및 탐지

이론적 이해와 달리 실제로 무기화된 친절을 탐지·완화하는 일은 복잡합니다. 이 장에서는 로그 스캔·네트워크 트래픽 분석 등 무기화된 친절 징후를 식별하는 기술적 방법을 살펴봅니다. Bash와 Python 예제 코드를 통해 의심 패턴을 발견하는 절차를 시연합니다.

### 무기화된 친절 활동 스캔

기술적 지표(TI, Technical Indicator) 예:

- **불일치 메시지**: 지나치게 긍정적·자선적 어조의 통신

- **이상 네트워크 트래픽**: 무해해 보이는 소프트웨어 다운로드 후 예상치 못한 외부 연결

- **행동 이상치**: ‘친절’ 소프트웨어/커뮤니케이션 이후 돌발적 시스템 활동

기초 임계값을 설정하고 편차를 모니터링하면 초기 단계에서 경고 신호를 포착할 수 있습니다.

### Bash로 의심 로그 파싱

아래는 Apache 로그에서 친절 키워드가 포함된 행을 탐지하는 간단한 Bash 스크립트입니다.

```bash

#!/bin/bash

# scan_logs.sh

# 무기화된 친절과 관련된 의심 키워드를 Apache 접근 로그에서 탐색

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="suspicious_entries.txt"

# 의심 키워드 배열

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# 출력 파일 초기화

> "$OUTPUT_FILE"

# 키워드별 grep 실행

for keyword in "${keywords[@]}"; do

echo "키워드 검색: $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "의심 로그가 $OUTPUT_FILE 파일에 저장되었습니다."

Bash 스크립트 설명

- 로그 위치 및 출력 파일 지정

- 무기화된 친절 캠페인에서 자주 등장하는 키워드 선언

- 각 키워드에 대해

grep으로 로그 검색, 매칭 라인 저장 - 결과 파일을 통해 추가 조사를 수행

실전에서는 SIEM·로그 상관 분석 도구를 결합해 더욱 정교한 탐지가 필요합니다.

Python – 네트워크 트래픽 조작 패턴 분석

다음 Python 예시는 scapy 라이브러리를 활용해 다운로드 이벤트 이후 예상치 못한 외부 연결을 탐지합니다.

#!/usr/bin/env python3

"""

analyze_traffic.py: 무기화된 친절 가능성이 있는 의심 트래픽을 PCAP에서 탐지

사용법: python3 analyze_traffic.py traffic_capture.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filter_packets(packets):

"""

기준에 따라 의심 패킷 필터링.

예: 로컬 네트워크(192.168.x.x)가 아닌 곳으로 향하는 트래픽 탐지

"""

suspicious_packets = []

for packet in packets:

if packet.haslayer(IP):

ip_layer = packet.getlayer(IP)

if not ip_layer.dst.startswith("192.168."):

suspicious_packets.append(packet)

return suspicious_packets

def main(pcap_file):

print(f"{pcap_file}에서 패킷 로드 중...")

packets = rdpcap(pcap_file)

print(f"총 패킷 수: {len(packets)}")

suspicious_packets = filter_packets(packets)

print(f"의심 패킷 수: {len(suspicious_packets)}")

with open("suspicious_packets.txt", "w") as f:

for pkt in suspicious_packets:

f.write(f"{pkt.summary()}\n")

print("의심 패킷 요약이 suspicious_packets.txt에 저장되었습니다.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("사용법: python3 analyze_traffic.py <pcap_file>")

sys.exit(1)

main(sys.argv[1])

Python 스크립트 설명

- PCAP 읽기: 명령행 인자로 받은 파일을 로드

- 패킷 필터링: 예시로 로컬 네트워크가 아닌 IP로 향하는 패킷을 의심 대상으로 지정

- 결과 출력: 의심 패킷 수를 출력하고 요약 정보를 파일로 저장

실무에서는 IP 평판 DB·IoC 연동·머신러닝 모델을 결합해 정밀도를 높입니다.

고급 개념 및 추가 응용

무기화된 친절은 피싱·데이터 탈취에 국한되지 않습니다. 네트워크 보안·디지털 커뮤니케이션 전반에 미묘하지만 광범위한 영향을 미칠 수 있습니다.

행동 분석 통합

- 사용자 행위 분석(UBA): 정상 행동 프로파일링 후, 이탈 감지

- 이상치 탐지: 통계·머신러닝으로 빈도·지속시간·컨텍스트 기반 이상 트래픽 판별

- 감성 분석: NLP를 통해 수신 메시지의 과도한 긍정 감성을 탐지, 로그와 상관 분석

이러한 기법은 대규모 데이터 수집·정교한 모델링·SIEM 연동이 필수이며, 발전하는 위협 환경에서 점점 중요해집니다.

사이버 방어에서의 미래

- 고도화된 기만 전술: 방어 측도 ‘역(逆)친절’ 기반 허니팟 등으로 공격자 행동을 유도

- 자동화된 위협 헌팅: AI/ML로 무기화된 친절 징후를 실시간 식별·격리

- 윤리·정책 논의: 진정한 호의와 전략적 조작을 구분하기 위한 규제·정책 프레임워크 필요

트렌드를 선제적으로 이해하고 대응하는 조직만이 진화하는 위협에 대비할 수 있습니다.

결론

무기화된 친절은 심리·소셜 엔지니어링·사이버보안을 가로지르는 다면적 개념입니다. 겉보기엔 선의의 행위가 물리·디지털 세계에서 조작과 통제의 전략적 도구로 변모할 수 있습니다.

본 글에서는 이론적 배경부터 사이버보안 적용, Bash·Python을 활용한 실무 탐지 예제, 고급 분석과 미래 전망까지 다루었습니다. 디지털과 인간 행동이 점점 얽히는 시대에, 진정한 친절과 무기화된 친절을 구분할 수 있는 정교한 탐지 능력이 필수적입니다.

정보를 꾸준히 업데이트하고, 분석 역량을 강화하며, 보안 관행을 지속적으로 개선함으로써 우리는 무기화된 친절이 야기하는 위협을 최소화할 수 있습니다. 신뢰와 착취의 게임에서 한 발 앞서 나가려면 이중용도 전술을 이해하고 경계해야 합니다.

참고문헌

- Cialdini, R. B. (2001). Influence: Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). Moral self-licensing: When being good frees us to be bad. Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). Corporations and NGOs: When Accountability Leads to Co-optation. Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). Corporate Social Responsibility Reporting in China: Symbol or Substance? Organization Science

- De Freitas, J., & Cikara, M. (2018). The persuasiveness of manipulative altruism in promoting unpopular causes. Journal of Experimental Psychology: General

호의 뒤에 숨은 의도를 간파하고, 적극적 탐지 전략을 실행하며, 진정한 친절을 지키는 동시에 보안을 담보합시다. 의견이 있다면 댓글로 공유하고, 더 많은 기술 인사이트를 원한다면 구독해 주세요. 언제나 친절하되, 정보에 기반해 행동하며, 안전하게 코딩하십시오!

사이버 보안 경력을 다음 단계로 끌어올리세요

이 콘텐츠가 유용하다고 생각하셨다면, 저희의 포괄적인 47주 엘리트 교육 프로그램으로 무엇을 달성할 수 있을지 상상해 보세요. Unit 8200 기술로 경력을 변화시킨 1,200명 이상의 학생들과 함께하세요.