기후 변화 영향 설명

이 글은 전 세계 생태계, 인간 건강, 경제에 미치는 기후 변화의 주요 영향을 탐구하며, 지속 가능한 미래를 위해 긴급한 완화 및 적응 전략 분야를 강조합니다.

아래는 허위정보(disinformation), 오정보(misinformation), 잘못된 인식(misperceptions)의 연구와 사이버보안에 적용되는 “기만(deception)” 개념을 다룬 기술 블로그 글의 전체 한글 번역본입니다. 원문의 구조·마크다운·코드 블록을 그대로 유지했습니다.

---

# 허위정보·오정보·사이버보안의 가교 개념으로서의 기만(Deception)

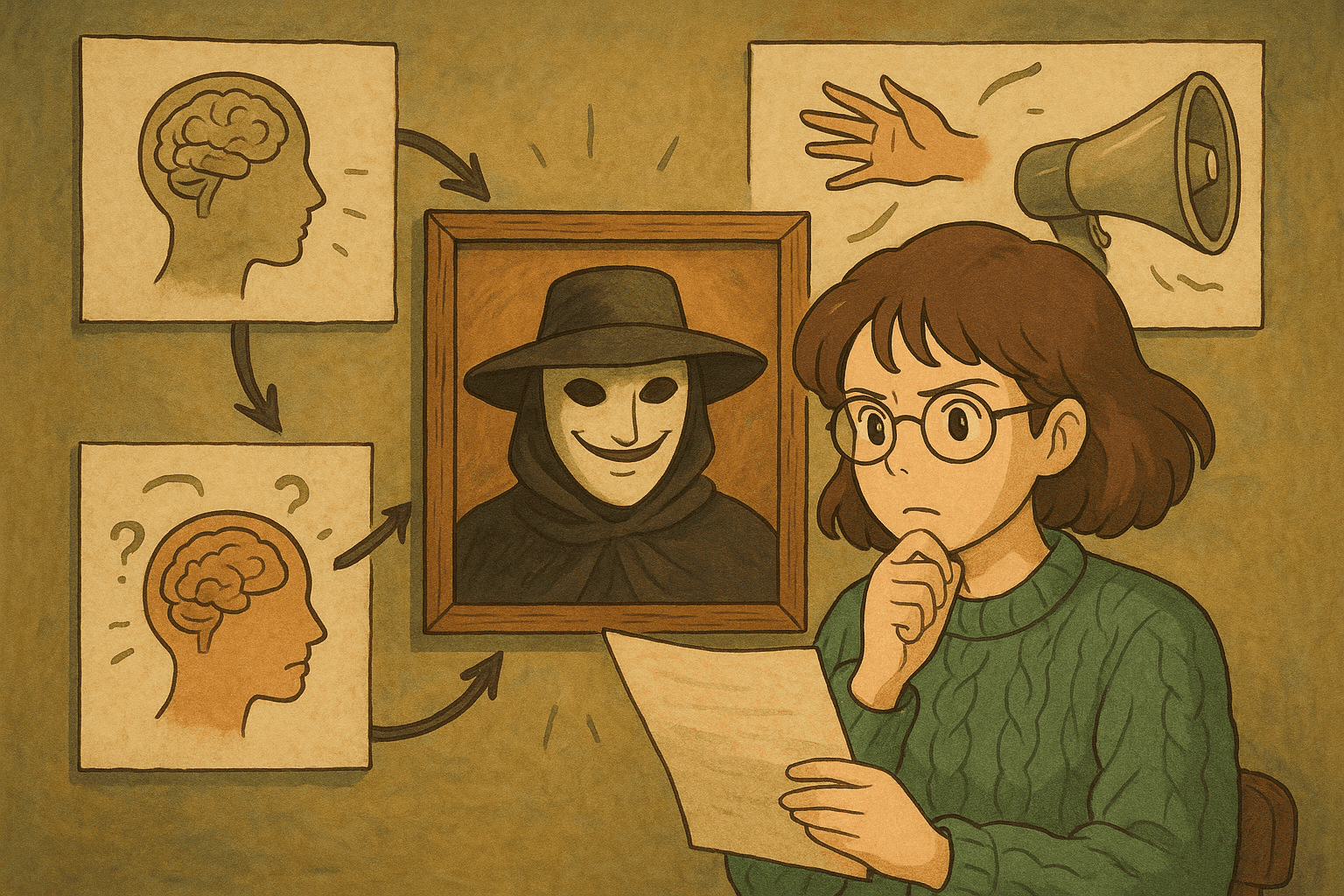

기만은 사회과학, 정보학, 그리고 사이버보안 분야에서 오랫동안 연구돼 왔습니다. 커뮤니케이션 이론에서 기만은 ‘허위정보(의도적 거짓)’, ‘오정보(비의도적 오류)’, 그리고 그 결과물인 ‘잘못된 인식’을 하나로 연결하는 가교 개념으로 부상하고 있습니다. 본 글은 기만을 이론적·기술적 관점 모두에서 탐구하며, 허위 정보가 퍼지는 과정을 이해하고 이를 사이버보안 전략에 적용하는 방법을 설명합니다.

이 글에서 다루는 내용

- 허위정보·오정보·기만의 기본 개념

- 기만 의도와 커뮤니케이션 결과를 연결하는 총체적 프레임워크

- 사이버보안 영역에서의 실제 응용 및 시사점

- Bash·Python 예제로 살펴보는 스캔·파싱 기술

- 데이터·네트워크 트래픽 속 기만 탐지를 위한 실전 전략

글을 끝까지 읽으면, 기만이 어떻게 작동하는지와 이를 활용해 허위·왜곡 위협에 맞서는 사이버보안 방어를 강화하는 방법을 이해하게 됩니다.

---

# 목차

1. [서론](#서론)

2. [기본 개념: 기만·허위정보·오정보](#기본-개념)

3. [기만을 위한 총체적 프레임워크](#총체적-프레임워크)

- [의도와 결과](#의도와-결과)

- [미디어 체계적 왜곡](#미디어-체계적-왜곡)

- [인지 편향과 관계적 상호작용](#인지-편향)

- [기만 속성·기술 매핑](#기만-속성-매핑)

4. [사이버보안에서의 기만](#사이버보안에서의-기만)

- [공격자의 기만 전술](#기만-전술)

- [방어를 위한 기만 기술](#기만-기술)

5. [현실 사례 및 응용](#현실-사례)

- [사례 연구: APT(지능형 지속 위협)](#apt)

- [사례 연구: 허니팟·디셉션 그리드](#허니팟)

6. [기술 구현: Bash·Python으로 스캔 결과 파싱](#기술-구현)

- [Nmap‧Bash 네트워크 스캔](#nmap-스캔)

- [Python으로 스캔 결과 분석](#python-파싱)

7. [결론](#결론)

8. [참고 문헌](#참고-문헌)

---

# 서론 <a name="서론"></a>

초연결 디지털 환경에서 기만이 온라인·오프라인 커뮤니케이션 모두를 어떻게 조작하는지 이해하는 일은 필수적입니다. 선거 기간 정치인이 벌이는 허위정보 캠페인부터, 네트워크 침투를 위해 기만 전술을 쓰는 사이버 범죄자까지, 기만은 핵심 전략으로 활용됩니다.

커뮤니케이션 이론에서 기만은 다음 세 요소가 결합된 것으로 정의됩니다.

- 상대를 속이려는 **명시적 의도**

- **측정 가능한 커뮤니케이션 과정**

- 기만 상호작용으로 **형성된 태도·행동 결과**

본 글은 수십 년 연구를 토대로 한 학제 간 프레임워크를 설명하고, 이를 사이버보안에 적용해 공격자를 능동적으로 오도·포획하는 전략적 기만 방어법을 제시합니다.

---

# 기본 개념: 기만·허위정보·오정보 <a name="기본-개념"></a>

현대 정보 생태계는 거짓·왜곡 정보로 가득합니다. 기만의 위치를 이해하려면 다음 용어를 구분해야 합니다.

- **기만(Deception)**: 청중을 속이려는 **의도**와 결과가 실증적으로 연결된 전술.

- **허위정보(Disinformation)**: 속이려는 **목적**으로 의도적으로 퍼트린 거짓·왜곡 정보.

- **오정보(Misinformation)**: 악의적 의도 없이 퍼진 부정확·거짓 정보로, 결과적으로 잘못된 인식을 초래할 수 있음.

기만은 ‘의도–행위–결과’를 명시적으로 연결하며, 단순한 오류(플래그 남용, 실수)와 달리 권력 역학·의도적 조작이 핵심입니다.

---

# 기만을 위한 총체적 프레임워크 <a name="총체적-프레임워크"></a>

Chadwick & Stanyer(2022) 등의 연구는 기만을 변수·지표로 분해한 총체적 프레임워크를 제안합니다. 이는 학술 연구뿐 아니라 사이버보안 실무 청사진으로도 활용됩니다.

## 의도와 결과 <a name="의도와-결과"></a>

1. **속이려는 의도**: 행위자가 의식적으로 청중을 오도.

2. **관찰 가능한 결과**: 대상에게 거짓 신념·행동 변화를 일으킴.

## 미디어 체계적 왜곡 <a name="미디어-체계적-왜곡"></a>

디지털·전통 미디어는 정보 공급을 왜곡합니다. 예)

- **알고리즘 편향**: 선정적·분열적 콘텐츠 우선 노출

- **콘텐츠 증폭**: 네트워크 효과로 기만 서사가 급속 확산

## 인지 편향과 관계적 상호작용 <a name="인지-편향"></a>

기만은 인지 편향을 활용합니다.

- **확증 편향**: 기존 신념을 확인시켜 주는 정보 선호

- **가용성 휴리스틱**: 즉시 떠오르는 사례로 판단

신뢰·관계 맥락에서 정보 송수신자가 얽힐수록 기만 효과는 증폭됩니다.

## 기만 속성·기술 매핑 <a name="기만-속성-매핑"></a>

| 변수 | 지표 예시 |

| ---------------------------------- | ------------------------------------------------- |

| 1. 행위자 식별 | 출처 인증, 평판, 소속 |

| 2. 의도 표명 | 기만적 언어, 상징적 단서 |

| 3. 메시지 구성 | 내러티브 구조, 프레이밍, 정치적 스핀 |

| 4. 전달 메커니즘 | SNS, 방송, 대인 네트워크 |

| 5. 미디어 체계적 왜곡 | 알고리즘 편향, 선택적 증폭 |

| 6. 인지 편향 활용 | 확증 편향, 휴리스틱 |

| 7. 맥락적 프레이밍 | 상황 서사, 타이밍 |

| 8. 결과 관찰 | 행동 변화, 여론 이동, 네트워크 영향 |

| 9. 공격 벡터 분석 | 사이버 공격 모드, 피싱 기법 |

| 10. 피드백 루프 | 기만을 강화하는 후속 서사 |

기만은 선형이 아닌 복합적 상호작용 과정임을 보여 줍니다.

---

# 사이버보안에서의 기만 <a name="사이버보안에서의-기만"></a>

사이버보안에서 기만은 공격자 전술인 동시에 방어 전략입니다.

## 공격자의 기만 전술 <a name="기만-전술"></a>

- **신뢰 ID 위장**: 정상 계정·도메인 가장

- **소셜 엔지니어링**: 사람을 속여 기밀 정보 획득

- **데이터 난독화**: 정상 데이터에 악성 코드 은닉

- **경보 교란**: 보안 인력이 로그를 오해하도록 유도

대표적 예시가 피싱 이메일입니다.

## 방어를 위한 기만 기술 <a name="기만-기술"></a>

- **허니팟·허니넷**: 공격자 유인을 위한 가짜 시스템

- **디셉션 그리드**: 실네트워크 내부에 미끼 자산 다층 배치

- **가짜 데이터 저장소**: 거짓 데이터베이스로 공격자 혼란 유발

이로써 방어자는 공격 지연·포착 및 TTP(전술·기술·절차) 정보를 수집합니다.

---

# 현실 사례 및 응용 <a name="현실-사례"></a>

## 사례 연구: APT(Advanced Persistent Threat) <a name="apt"></a>

- **False Flag**: 진원지 숨긴 명령·제어 서버

- 정상 앱 행세 악성코드로 백신 우회

- 내부 협력자 통해 내부 감사를 혼란

## 사례 연구: 허니팟·디셉션 그리드 <a name="허니팟"></a>

금융사가 구축한 디셉션 그리드

- 금융 DB를 흉내 낸 **허니팟**

- 민감 정보가 있는 듯한 **가짜 세그먼트**

- **가짜 자격 증명** 사용 시 실시간 경보

공격자는 미끼 환경에 갇혀 실자산이 보호되고, 보안팀은 공격 패턴을 분석했습니다.

---

# 기술 구현: Bash·Python으로 스캔 결과 파싱 <a name="기술-구현"></a>

## Nmap‧Bash 네트워크 스캔 <a name="nmap-스캔"></a>

```bash

#!/bin/bash

# nmap_scan.sh - 지정된 네트워크 범위를 Nmap으로 스캔

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "다음 범위에서 Nmap 스캔 시작: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "스캔 완료. 결과가 $OUTPUT_FILE 에 저장되었습니다."

-sV옵션: 서비스 버전 식별- XML 저장: 자동 파싱 용이

Python으로 스캔 결과 분석

#!/usr/bin/env python3

"""

parse_nmap.py - Nmap XML 결과를 파싱해 의심 포트·서비스 탐지

사용법: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"{xml_file} XML 파싱 성공.")

return root

except Exception as e:

print(f"XML 파싱 오류: {e}")

sys.exit(1)

def check_services(root):

suspicious = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# 예시 기준: Telnet, FTP 또는 1,024 미만의 미확인 서비스

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious.append((ip, port_id, service))

return suspicious

def main(xml_file):

root = parse_nmap_xml(xml_file)

bad = check_services(root)

if bad:

print("\n의심 서비스 발견:")

for ip, port_id, service in bad:

print(f"IP: {ip}, 포트: {port_id}, 서비스: {service}")

else:

print("의심 서비스가 없습니다.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("사용법: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

추가 분석(Pandas)

import pandas as pd

def summarize_scan_data(suspicious):

df = pd.DataFrame(suspicious, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\n의심 서비스 요약:")

print(summary)

지속적 스캔 로그를 비교하며 장기간 잠복형 공격도 탐지가 가능합니다.

결론

기만은 허위정보·오정보·사이버보안을 관통하는 가교 개념입니다. 의도적 기만 전략과 그 인지·행동적 결과를 연결하면, 탐지·예방 접근법을 정교화할 수 있습니다. 공격자는 기만으로 활동을 은폐하고, 방어자는 허니팟·디셉션 그리드 등 기만 기술로 역이용합니다.

제시한 Bash 스크립트와 Python 파서는 이론을 실천으로 옮기는 예시입니다. 조직은 이러한 방법을 활용해 기만 기반 사이버 위협을 조기에 식별·완화하고, 안전한 디지털 환경을 구축할 수 있습니다.

기만 연구는 기술 발전과 함께 진화합니다. 핵심은 ‘의도–과정–결과’를 이해하고 선제적으로 대응 전략을 마련하는 것입니다.

참고 문헌

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions: Toward a Holistic Framework. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information. In E. C. Chang, E. F. G. Jenter, & W. T. Whyte (Eds.), Knowledge and Communication.

- Nmap 공식 웹사이트. https://nmap.org/

- Python 공식 문서. https://docs.python.org/3/

- Bash 스크립팅 가이드. https://www.gnu.org/software/bash/manual/

🚀 레벨업할 준비가 되셨나요?

사이버 보안 경력을 다음 단계로 끌어올리세요

이 콘텐츠가 유용하다고 생각하셨다면, 저희의 포괄적인 47주 엘리트 교육 프로그램으로 무엇을 달성할 수 있을지 상상해 보세요. Unit 8200 기술로 경력을 변화시킨 1,200명 이상의 학생들과 함께하세요.

97% 취업률

엘리트 Unit 8200 기술

42가지 실습 랩