예시 포스트 제목

이것은 허용된 300자 제한 내에 있는 예시 발췌문으로, 스키마 제약 조건을 초과하지 않으면서 내용이 간결하고 명확함을 보장합니다.

# 도시 전투와 디지털 그림자: 포크로우스크와 물리·정보전의 융합

*Urban Combat and Digital Shadows: Pokrovsk and the Convergence of Kinetic and Information Warfare*

*2025년 11월 2일 발행 | ComplexDiscovery 팀*

---

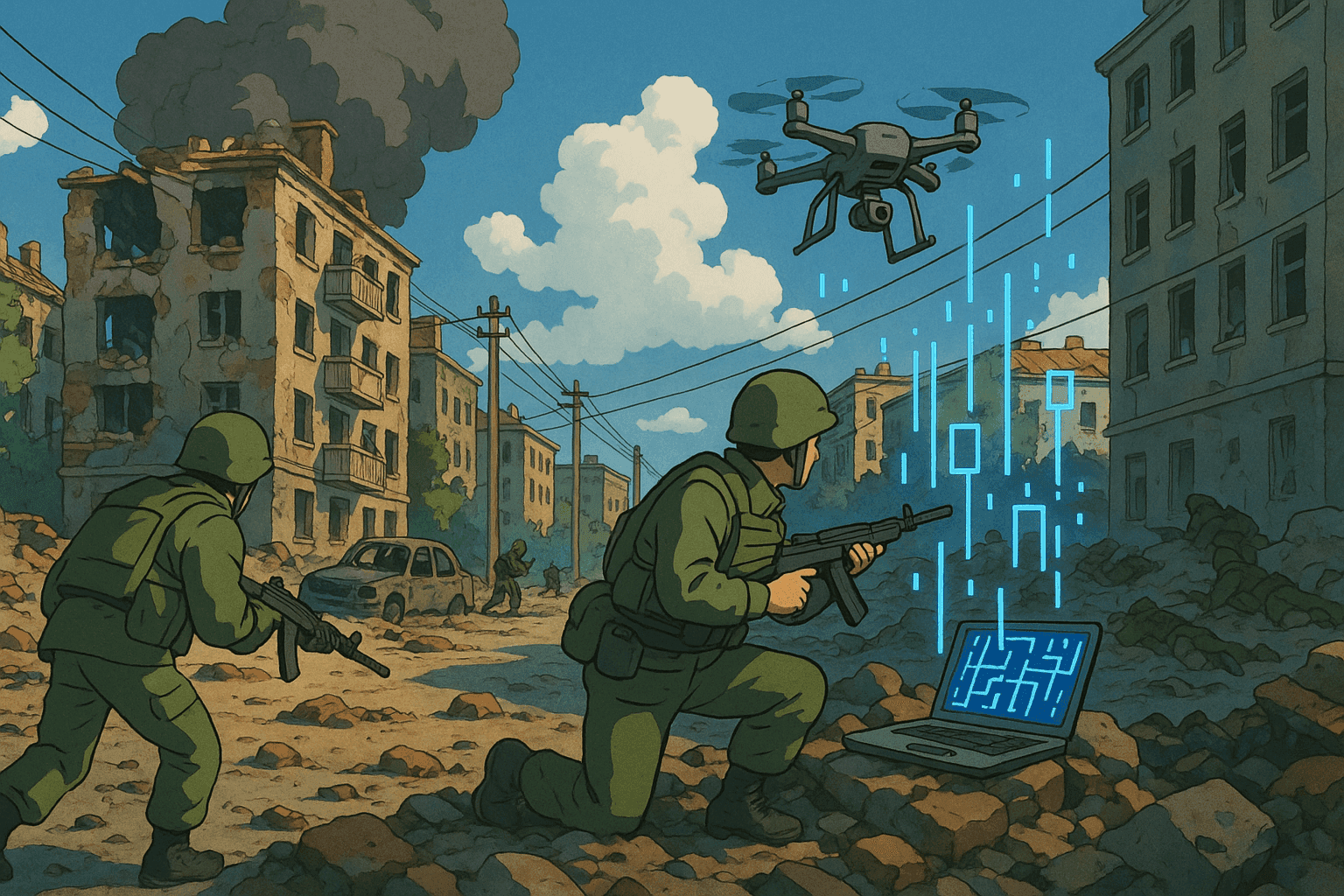

현대 전장은 더 이상 순수한 물리 공간에 국한되어 있지 않습니다. 오늘날의 도시 전투는 사이버 작전, 정보 조작과 뒤섞여 기만·초고속 적응·기술 통합이 복합적으로 전개되는 무대가 되었습니다. 포크로우스크(Pokrovsk)에서 벌어지는 싸움은 드론, 에너지 인프라, 데이터 스트림이 동시에 표적이 되는 물리·정보 융합전의 대표 사례입니다. 본 장문의 기술 분석은 현대 하이브리드 분쟁에서 사이버 보안, 인시던트 대응, 디지털 포렌식 전문가가 대비해야 할 작전 환경, 기술 과제, 방어 전략을 다룹니다.

이 글에서 우리는

- 포크로우스크 분쟁을 배경으로 도시 전투와 디지털 그림자의 진화를 살펴보고,

- 물리(kinetic)·사이버 작전이 어떻게 상호 얽히는지 분석하며,

- 스캐닝·데이터 파싱·사건 재구성을 위한 Bash·Python 예제 코드를 공유하고,

- 전자기 환경이 교란된 상황에서 데이터 무결성·작전 회복력·법적 책임성을 지키기 위한 전략 및 운영 권고안을 제시합니다.

---

## 목차

1. [서론: 현대 전장](#introduction)

2. [포크로우스크: 하이브리드 전쟁 사례 연구](#pokrovsk-case-study)

3. [물리·디지털 영역의 융합](#convergence)

4. [하이브리드 분쟁의 사이버 보안 시사점](#cybersecurity)

5. [실제 사례 및 전술 분석](#real-world-examples)

6. [실전 기술 데모](#technical-demonstrations)

- [Bash: 네트워크 스캔과 로그 파싱](#bash-scan)

- [Python: 자동화된 데이터 수집·분석](#python-automation)

7. [데이터 무결성·작전 회복력 향상 전략](#strategies)

8. [결론: 교훈과 향후 전망](#conclusion)

9. [참고 문헌](#references)

---

## 서론: 현대 전장 <a name="introduction"></a>

오늘날 상호 연결된 세계에서 도시 옥상 센서부터 에너지 제어 시스템까지 모든 네트워크 노드는 작전 지형의 핵심 요소입니다. 포크로우스크 전투는 그 대표적 사례로, 겉으론 국지적 도시 분쟁처럼 보이지만 실상은 드론 포화, 사이버 교란, 데이터 훼손이 물리·디지털 결과를 동시에 좌우하는 다중 전역입니다.

### 핵심 주제

- **네트워크 인프라=전장:** 민·군 시스템이 구분 없이 표적이 됨

- **융합 작전:** 물리적 파괴만큼이나 데이터 훼손이 중요

- **회복력 과제:** 체인 오브 커스터디, 증거 연속성, 시스템 무결성 유지가 필수

- **하이브리드 전쟁:** 전통 전투와 디지털 공격이 혼재하므로 적응형 전략 필요

본 분석은 단순한 작전 평가가 아니라 보안·사이버·인시던트 대응 전문가에게 보내는 ‘비상 호출’입니다. 이러한 변화를 이해해야 핵심 인프라를 보호하고 교란된 환경에서도 책임성을 확보할 수 있습니다.

---

## 포크로우스크: 하이브리드 전쟁 사례 연구 <a name="pokrovsk-case-study"></a>

포크로우스크 분쟁은 전통적 도시 전투가 어떻게 변모했는지 보여 줍니다. 과거 군사 작전은 주로 병력 기동, 포격, 직접 교전 같은 물리 요소에 집중했습니다. 그러나 오늘날 전장은 가시 지형을 넘어 데이터 무결성·센서 신뢰성·통신망이라는 디지털 풍경까지 확장됐습니다.

### 포크로우스크의 작전 양상

- **드론 포화 공역:** 우크라이나군은 무인기(UAV)를 활용해 러시아 방공망의 허점을 파악하고 ISR·전술 타격을 단행

- **지휘통제(C2) 도전:** 드론 포화 상황에서도 우크라이나 특수부대가 헬기 공중투입에 성공, 러시아 방공이 취약함을 노출

- **디지털 교란·인프라 공격:** 양측 모두 에너지·통신 인프라를 노리며 물리·사이버 전장을 동시 확장

### 센서 네트워크와 전장의 안개

- **디지털 그림자:** 조작된 신호, 스푸핑된 텔레메트리, 손상된 로그 등으로 상황 인지가 난해

- **3차원 전장:** 건물 옥상·고지·상용 모바일망 활용으로 도시가 다층·다차원 전투 공간으로 변모

사이버 보안 관점에서 이는 전통적 군사 타격뿐 아니라 데이터 조작·센서 훼손 공격을 예측해야 함을 의미합니다.

---

## 물리·디지털 영역의 융합 <a name="convergence"></a>

### 하이브리드 환경 정의

하이브리드 전쟁은 단순히 물리력과 사이버 전력을 결합한 것이 아니라, 두 영역이 ‘동시에’ ‘상호작용’하도록 설계된 작전 형태입니다.

#### 융합 요소

- **드론·UAV 통합:** 정보 수집·타격 모두 수행하며, 방공망·지휘 네트워크를 동시에 교란

- **인프라 표적화:** 에너지 파이프라인·통신 노드·센서 어레이 공격으로 물리 피해 + 디지털 기록 훼손

- **데이터 조작·전자전:** 데이터 흐름 변조·텔레메트리 교란으로 의사결정 혼란 유발

### 전술적 영향

- **증거 체인 교란:** 사이버-물리 사건 동안 포렌식 로그가 손상돼 사후 분석·법적 책임이 복잡해짐

- **공격면 확대:** 모든 센서·제어 시스템·통신 릴레이가 표적이 되므로 상시 모니터링 필수

- **작전 과부하:** 데이터 양과 복잡성이 급증, 고급 자동화·분석 도구 필요

---

## 하이브리드 분쟁의 사이버 보안 시사점 <a name="cybersecurity"></a>

현대 전쟁은 더 이상 기업 IT 네트워크만의 문제가 아닙니다. 파이프라인, 전력망, 통신 시스템이 공격받으면 군사·민간 모두 영향을 받습니다.

### 핵심 과제

- **증거 연속성:** 공격 중에도 로그·텔레메트리 신뢰성 유지 필요

- **데이터 무결성:** 센서 스푸핑·값 왜곡에 대비한 다원 검증 체계 요구

- **C2 교란:** 통신망이 노출되며 상황 인지·대응 시간 지연

### 사이버 회복력

- **다층 방어 재설계:** 센서부터 엔터프라이즈까지 실시간 제어·모니터링

- **통합 인시던트 대응:** 물리·디지털 교차 상황 감안한 협조 체계

- **포렌식 대비:** 혼란 속에서도 증거 보존 가능한 아키텍처 구축

---

## 실제 사례 및 전술 분석 <a name="real-world-examples"></a>

### 드론 주도 공세: 포크로우스크 사례

- **물리적 영향:** FPV 드론으로 도시 공간이 수직·수평 모두 전장화

- **디지털 그림자 생성:** 드론이 공격과 동시에 가짜 데이터 흐름을 만들어 상황 인지를 왜곡

- **교훈:** 방공망도 네트워크 센서 데이터가 손상되면 뚫릴 수 있음

### 인프라 타격과 사이버 도미노

- **파이프라인 공격:** 400km 콜체보이(Koltsevoy) 파이프라인 일제 타격

- **텔레메트리 마비:** 센서 데이터 단절로 에너지·통신망까지 파급

- **장기 결과:** 에너지 불안, 부하 조정, 네트워크 장애 등 연쇄적 취약 노출

### 유럽 공항 드론 침입

- **민간 공역 노출:** 베를린 브란덴부르크 공항(BER) 일시 마비

- **보안 프로토콜 시험대:** NATO 영공 감시·대응 능력 실시간 검증

- **교차 영역 파장:** 오늘의 디지털 스푸핑이 내일의 물리 사고로 이어질 수 있음

---

## 실전 기술 데모 <a name="technical-demonstrations"></a>

### Bash: 네트워크 스캔과 로그 파싱 <a name="bash-scan"></a>

#### 예시 1: Nmap 기반 네트워크 스캔

```bash

#!/bin/bash

# network_scan.sh

# 대상 네트워크를 스캔해 활성 IP를 출력합니다.

TARGET_NETWORK="192.168.1.0/24"

echo "네트워크 스캔 시작: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "네트워크 스캔 완료."

예시 2: 로그 파싱

#!/bin/bash

# parse_logs.sh

# 센서 오류·재밍 등 키워드 기반 syslog 파싱

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "키워드 검색: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "로그 파싱 완료. anomalies.log 확인."

Python: 자동화된 데이터 수집·분석

예시 1: 센서 데이터 집계기

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

여러 엔드포인트에서 센서 데이터를 주기적으로 수집·집계합니다.

"""

import requests, json, time

sensor_endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch_sensor_data(url):

try:

r = requests.get(url, timeout=5)

r.raise_for_status()

return r.json()

except Exception as e:

print(f"{url} 데이터 수집 오류: {e}")

return None

while True:

aggregated = {ep: fetch_sensor_data(ep) for ep in sensor_endpoints if fetch_sensor_data(ep)}

print(json.dumps(aggregated, indent=2, ensure_ascii=False))

time.sleep(10)

예시 2: 텔레메트리 로그 파서

#!/usr/bin/env python3

"""

telemetry_log_parser.py

텔레메트리 로그에서 타임스탬프, 센서 ID, 상태, 메시지를 추출합니다.

"""

import re

LOG_FILE = "telemetry.log"

pattern = re.compile(r'(?P<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<sensor_id>\w+), Status: (?P<status>\w+), Message: (?P<message>.*)')

with open(LOG_FILE) as f:

for line in f:

m = pattern.search(line)

if m:

d = m.groupdict()

print(f"{d['timestamp']} - Sensor {d['sensor_id']}: {d['status']} ({d['message']})")

데이터 무결성·작전 회복력 향상 전략

다층 보안

- 엔드포인트 보호: 모든 센서·제어 노드에 강력한 보안 솔루션 적용

- 실시간 모니터링: AI/ML 기반 이상 징후 탐지 시스템 가동

- 분산 로깅: 위·변조 방지형 분산 원장 또는 불변 로그 도입

인시던트 대응 통합

- 통합 C2: 물리·사이버 상황을 동시에 파악할 수 있는 지휘체계

- 자동 방어 트리거: 이상 징후 발견 시 자동 방어·격리

- 레드팀 훈련: 혼합 공격 시나리오 정기 훈련

포렌식 준비도

- 체인 오브 커스터디: 교란 속에서도 증거 수집·보관·전달 절차 표준화

- 데이터 상관 분석: 로그·센서 데이터·외부 인텔 연계 분석 도구 활용

- 회복 가능한 백업: 연결성 저하 상황에서도 즉시 복구 가능한 백업 체계

작전 중복·회복성

- 인프라 경화: 파이프라인·통신 릴레이 등 물리·디지털 공격 모두 견디도록 강화

- 분산형 네트워크: 중앙 집중 실패에 대비

- 크로스 도메인 교육: 군·IT·사이버 인력이 혼합 전장에 익숙해지도록 교육

결론: 교훈과 향후 전망

포크로우스크 분쟁은 물리·디지털 경계가 흐려진 하이브리드 전장의 축소판입니다. 방어자는 건물 옥상 센서든, 핵심 에너지 파이프라인이든 모든 네트워크 노드를 보호해야 합니다.

사이버·정보 거버넌스·eDiscovery 전문가에게 이는 기존 대응 패러다임을 근본적으로 바꿔야 함을 시사합니다. 물리적 충격이 디지털 혼란으로, 데이터 무결성 공격이 물리 피해로 이어질 수 있습니다. Bash·Python 예제는 적절한 도구·전략으로 실질적 인사이트를 확보할 수 있음을 보여 줍니다.

향후 우위 확보를 위해서는 데이터 기반 접근, 강력한 물리 방어, 반복적 인시던트 대응, 교차 영역 훈련이 필수입니다. 이 융합은 가상 시나리오가 아니라, 포크로우스크 같은 도시 전장에서 이미 현실화되었습니다. 오늘 하이브리드 전략을 수용해야 내일의 복잡한 분쟁에서 작전 우월성과 진실성을 지킬 수 있습니다.

참고 문헌

- ISW(Institute for the Study of War) – 작전 분석 및 분쟁 업데이트

- Nmap – 무료 보안 스캐너

- OWASP 로깅 치트시트

- Python Requests 라이브러리 문서

- GNU Bash 스크립팅 가이드

- MITRE ATT&CK 프레임워크

더 많은 하이브리드 전쟁, 드론 전술, 물리·사이버 위협 융합 관련 심층 기사와 업데이트를 원하시면 블로그를 구독하고 댓글로 의견을 나눠 주세요.

🚀 레벨업할 준비가 되셨나요?

사이버 보안 경력을 다음 단계로 끌어올리세요

이 콘텐츠가 유용하다고 생각하셨다면, 저희의 포괄적인 47주 엘리트 교육 프로그램으로 무엇을 달성할 수 있을지 상상해 보세요. Unit 8200 기술로 경력을 변화시킨 1,200명 이상의 학생들과 함께하세요.

97% 취업률

엘리트 Unit 8200 기술

42가지 실습 랩