ヒューマンエラーとサイバーセキュリティ侵害

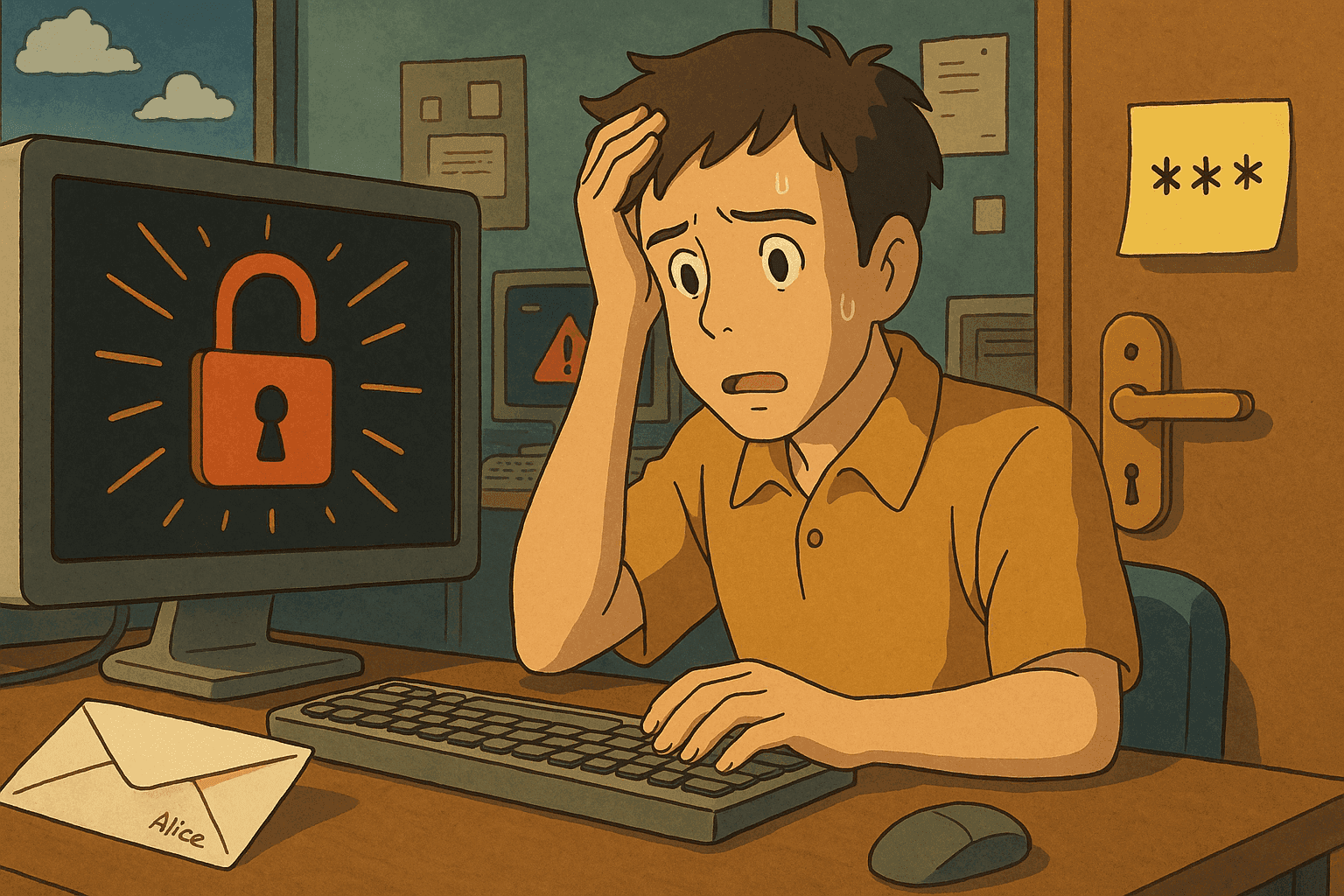

ヒューマンエラーはサイバーセキュリティ侵害の95%を引き起こしており、誤配送、弱いパスワード、未更新システム、物理セキュリティの不備などが原因です。本記事ではエラーの原因と意識向上、賢い対策でリスク低減方法を探ります。

# サイバーセキュリティ侵害を成功させるヒューマンエラーの役割

ヒューマンエラーは人生の避けられない一部です。日常のささいな失敗から判断ミスにいたるまで、私たちの経験には常に「間違い」が織り込まれています。しかしサイバーセキュリティの領域では、その代償は桁違いに大きくなります。IBM の調査では侵害の 95% がヒューマンエラーに起因するとされており、リスクの理解と軽減が急務です。本記事では、ヒューマンエラーがどのようにしてサイバーセキュリティ侵害を引き起こすのかを多面的に掘り下げ、初心者から上級者までを対象に、実例・コードサンプル・対策を紹介します。

---

## 目次

1. [はじめに](#introduction)

2. [サイバーセキュリティにおけるヒューマンエラーの理解](#understanding-human-error-in-cyber-security)

- [セキュリティ文脈でのヒューマンエラーの定義](#defining-human-error-in-a-security-context)

- [スキルベースエラーと意思決定エラー](#skill-based-vs-decision-based-errors)

3. [ヒューマンエラーの実例](#real-world-examples-of-human-error)

- [機微情報の誤送信](#misdelivery-of-sensitive-data)

- [パスワードの誤り](#password-mistakes)

- [パッチ適用・更新失敗](#patching-and-update-failures)

- [物理的セキュリティの欠落](#physical-security-lapses)

4. [ヒューマンエラーを招く要因](#factors-contributing-to-human-error)

- [機会](#opportunity)

- [環境](#environment)

- [認識不足](#lack-of-awareness)

5. [技術デモ:コードサンプルとセキュリティスキャン](#technical-demonstrations-from-code-samples-to-security-scans)

- [Nmap による脆弱性スキャン](#scanning-for-vulnerabilities-using-nmap)

- [Python でログを解析](#parsing-log-outputs-with-python)

- [Bash スクリプトでセキュリティ意識を自動化](#automating-security-awareness-via-bash-scripts)

6. [ヒューマンエラーを防ぐ戦略](#strategies-to-prevent-human-error)

- [セキュリティ意識向上トレーニングの改善](#improving-security-awareness-training)

- [プロセス簡素化と複雑性の削減](#streamlining-processes-and-reducing-complexity)

- [技術的セーフガードの実装](#implementing-technological-safeguards)

7. [結論](#conclusion)

8. [参考文献](#references)

---

## はじめに <a name="introduction"></a>

サイバーセキュリティは多方面で戦われる戦いです。高度なマルウェアや高度持続的脅威(APT)といった技術的課題がある一方で、たった 1 つのヒューマンエラーが組織を危機に陥れることもあります。最先端の防御を備えた組織でさえ、人間という弱点を完全に排除することは困難です。本記事では、ヒューマンエラーがなぜ頻発するのか、どのように侵害に結び付くのかを分析し、実践的な軽減策を提示します。

企業がデジタルツールを拡大導入するにつれ IT 環境は複雑化し、ユーザは多数のパスワード・アプリ・プロセスに追われがちです。その結果、利便性を優先したショートカットがセキュリティを損ない、ソーシャルエンジニアリングは人間の「信頼」を突いて攻撃の糸口を広げます。

---

## サイバーセキュリティにおけるヒューマンエラーの理解 <a name="understanding-human-error-in-cyber-security"></a>

### セキュリティ文脈でのヒューマンエラーの定義 <a name="defining-human-error-in-a-security-context"></a>

一般に「ヒューマンエラー」は単なるミスや不注意を意味します。しかしサイバーセキュリティでは、セキュリティ上の脆弱性を引き起こす意図しない行動(あるいは不作為)を指します。例としては次のようなものがあります。

- **機微情報を誤送信**(メール誤送信など)

- **弱いパスワードの使用**(初期値や推測しやすい文字列)

- **既知の脆弱性の未パッチ**(更新遅延・見落とし)

- **物理的セキュリティの怠慢**(機密書類の放置 等)

重要なのは、これらには悪意がないことです。多くは不十分なプロセス、訓練不足、または環境要因によって発生します。

### スキルベースエラーと意思決定エラー <a name="skill-based-vs-decision-based-errors"></a>

ヒューマンエラーは大きく 2 つに区分できます。

1. **スキルベースエラー**

慣れた作業中に起こるミス。

例:

- メールを誤った受信者に送る

- 添付ファイルを忘れる

- 一瞬の気の緩みで設定を誤る

2. **意思決定エラー**

知識不足や誤情報により不適切な選択をするミス。

例:

- リスクを理解せず弱いパスワードを設定

- 重要な更新を無視

- フィッシングメールを見抜けない

スキルベースは集中力・疲労・雑音で発生しやすく、意思決定エラーは教育や情報提供で抑制可能です。

---

## ヒューマンエラーの実例 <a name="real-world-examples-of-human-error"></a>

### 機微情報の誤送信 <a name="misdelivery-of-sensitive-data"></a>

英国 NHS の HIV クリニックで 800 名超の患者情報が流出した事件では、本来 Bcc に入れるべき宛先を誤って To に入力した結果、全受信者に個人情報が公開されました。典型的なスキルベースエラーであり、メール運用手順と継続的な訓練の必要性を示しています。

### パスワードの誤り <a name="password-mistakes"></a>

- 世界で最も使われるパスワードの一つが依然として「123456」。

- 約 45% のユーザが主要メールと同じパスワードを別サービスでも再利用。

弱い・再利用パスワードは攻撃者に既知クレデンシャルを渡すに等しく、付箋やスプレッドシートでの保存もリスクを高めます。

### パッチ適用・更新失敗 <a name="patching-and-update-failures"></a>

2017 年の WannaCry ランサムウェアは、数か月前に公開されていた Microsoft のパッチ未適用端末を攻撃しました。意思決定エラー(更新怠慢)の典型であり、組織規模を問わず重大被害を招きました。

### 物理的セキュリティの欠落 <a name="physical-security-lapses"></a>

- 機密書類を机上に放置

- プリンタの排紙トレイに放置

- 親切心で見知らぬ人を入館させる「テールゲーティング」

高度なハッキングを要せずとも、基本的な物理セキュリティの隙を突くだけで情報は流出します。

---

## ヒューマンエラーを招く要因 <a name="factors-contributing-to-human-error"></a>

### 機会 <a name="opportunity"></a>

タスクやシステムが増えるほどミスの機会も増えます。複数アプリ・多重プロセスの中でメール誤送信や弱いパスワード使用が起こりやすくなります。

### 環境 <a name="environment"></a>

- **物理環境:** 照明不足・騒音・温度などが集中力を低下。

- **文化環境:** 利便性優先の文化はショートカットを助長し、「セキュリティ第一」の文化は慎重さを促進します。

### 認識不足 <a name="lack-of-awareness"></a>

- 弱いパスワードの危険性を知らない

- 安全なメール運用を理解していない

- フィッシングやソーシャルエンジニアリングを見抜けない

定期的かつ効果的な訓練がなければ、ミスは積み重なり攻撃者の格好の標的になります。

---

## 技術デモ:コードサンプルとセキュリティスキャン <a name="technical-demonstrations-from-code-samples-to-security-scans"></a>

### Nmap による脆弱性スキャン <a name="scanning-for-vulnerabilities-using-nmap"></a>

```bash

# 基本的な Nmap スキャン:ターゲットの開放ポート確認

nmap -sV 192.168.1.0/24

-sVはサービス/バージョン検出を指示- 例ではローカルネットワークをスキャン

NSE スクリプトと組み合わせれば特定の脆弱性も検出可能です。

# Heartbleed 脆弱性を検出する NSE スクリプト

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

Python でログを解析

#!/usr/bin/env python3

import re

log_file_path = 'system.log'

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as file:

for line in file:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

errors = parse_log(log_file_path)

print("検出されたエラー/警告:")

for error in errors:

print(error)

正規表現で重要キーワードを抽出し、人手による見落としを防ぎます。

Bash スクリプトでセキュリティ意識を自動化

#!/bin/bash

# 未適用のセキュリティアップデートを確認

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "セキュリティアップデートがあります:"

echo "$updates"

else

echo "システムは最新のセキュリティパッチが適用されています。"

fi

自動化によりパッチ適用の漏れを低減し、意思決定エラーを抑制します。

ヒューマンエラーを防ぐ戦略

セキュリティ意識向上トレーニングの改善

- インタラクティブシミュレーション: フィッシング演習など

- 役割別コンテンツ: 部門・業務ごとのリスクに応じた教材

- 定期的更新: 新たな脅威とベストプラクティスを反映

ゲーミフィケーションや即時フィードバックで学習効果を高めます。

プロセス簡素化と複雑性の削減

- SSO: パスワードの数を削減

- パスワードマネージャ: 強力なパスワードを自動生成・保管

- ユーザビリティ重視 UI: セキュリティ機能を自然に組み込む

- 自動化: パッチ・バックアップ・ログ監視など定型作業を自動化

技術的セーフガードの実装

- 多要素認証 (MFA)

- EDR (Endpoint Detection & Response)

- 定期監査: 自動スキャン・設定チェック

- DLP (Data Loss Prevention) ツール

教育と文化に加え、技術的防御を組み合わせることで強固な耐性を構築できます。

結論

ヒューマンエラーは避けがたいものですが、サイバーセキュリティでは致命傷になり得ます。IBM の報告が示す 95% という数字は、全組織に対する警鐘です。スキルベースエラーと意思決定エラーを理解し、環境・文化要因を認識し、技術と教育を融合させることで、エラーによる侵害リスクを大幅に低減できます。

Nmap によるスキャン、Python でのログ解析、Bash 自動化などの実践的ツールを活用し、潜在的脅威に一歩先んじましょう。真の目標は、エラーが起こった後の修復ではなく、そもそもエラーが起こりにくいエコシステムを構築することです。トレーニング・プロセス改善・先進技術が融合すれば、人間の弱点は組織の強みに変わります。

参考文献

- IBM「Cost of a Data Breach Report」 – IBM Security

- Verizon「2018 Data Breach Investigations Report」 – Verizon Enterprise Solutions

- National Cyber Security Centre (NCSC) – NCSC Official Site

- Nmap 公式ドキュメント – Nmap Guide

- Microsoft Security Bulletin – Microsoft Security Response Center

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ