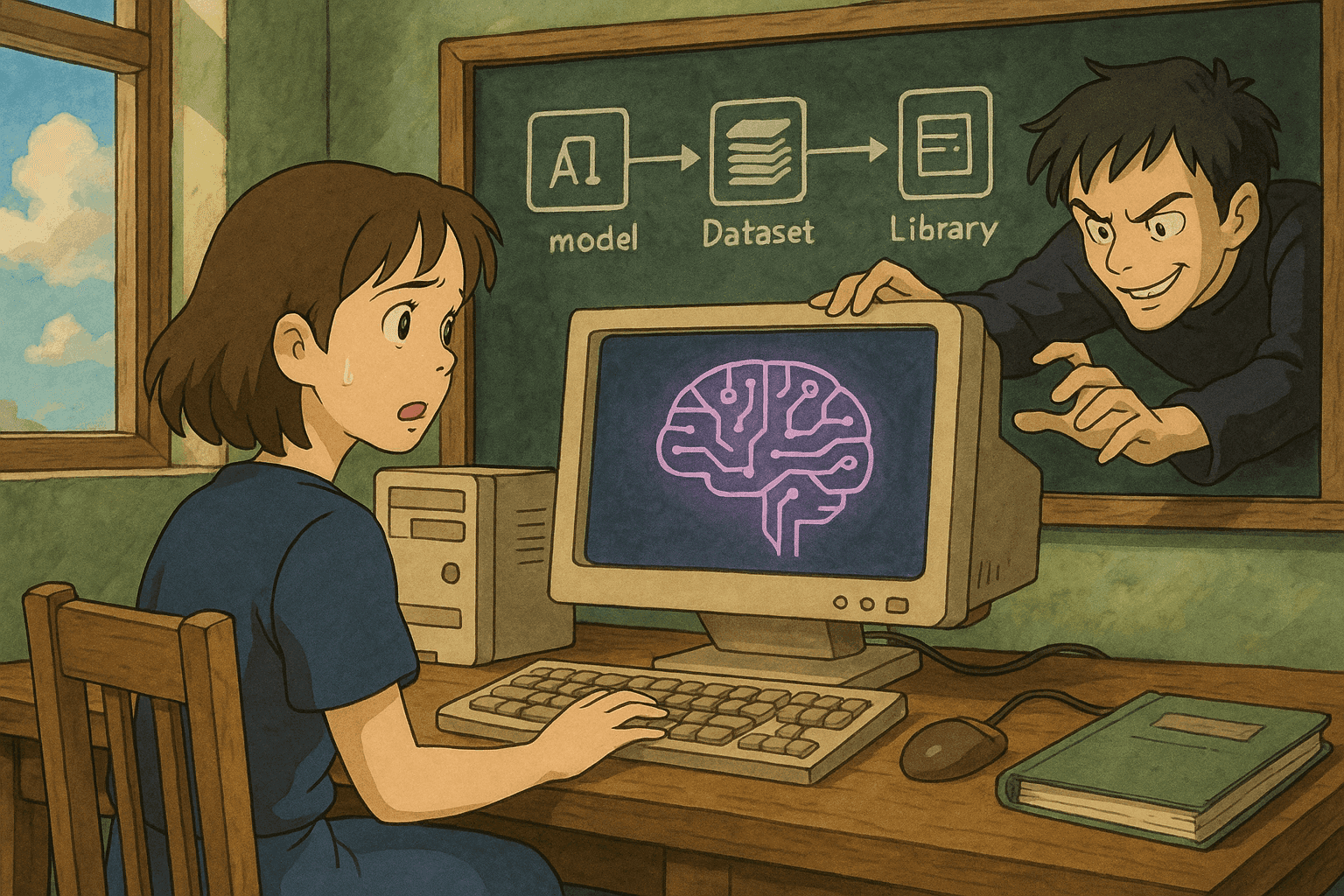

サプライチェーン攻撃とAIの脅威

毒されたモデル、汚染されたデータセット、悪意のあるライブラリなど、AIにおけるサプライチェーンの脅威は機械学習アプリケーションの完全性を損なう恐れがあります。本記事では、攻撃者がどのようにパイプラインに侵入し、検知を回避してAI開発全体の信頼を悪用するかを探ります。

# AIサプライチェーンの悪用:毒入りモデル・データ・サードパーティライブラリがAIシステムを危険に陥れる仕組み

*著者: [Your Name]*

*日付: 2025年8月18日*

---

人工知能(AI)はあらゆる業界でビジネスを急速に変革しています。しかし、あらゆるイノベーションと同様に、AIシステムにも脆弱性が存在します。近年、毒入りモデル・改ざんされたデータ・危険なサードパーティライブラリなど、AIアーティファクトを狙ったサプライチェーン攻撃が重大な脅威として浮上しています。本稿では、攻撃者がどのようにサプライチェーンを悪用してAIシステムを侵害するかを解説し、実例やコードサンプル(Bash と Python)を交えて、脆弱性のスキャンおよび解析方法を紹介します。

---

## 目次

1. [はじめに](#はじめに)

2. [AIサプライチェーンとは](#aiサプライチェーンとは)

3. [AIサプライチェーンにおける主要な攻撃ベクトル](#主要な攻撃ベクトル)

- [モデルポイズニング](#モデルポイズニング)

- [データパイプラインの侵害](#データパイプラインの侵害)

- [サードパーティライブラリの悪用](#サードパーティライブラリの悪用)

4. [実世界の事例](#実世界の事例)

5. [脆弱性のスキャンと解析用コードサンプル](#コードサンプル)

- [Bash 例: 脆弱パッケージのスキャン](#bash例)

- [Python 例: スキャン結果の解析](#python例)

6. [AIサプライチェーンを守るベストプラクティス](#ベストプラクティス)

7. [まとめ](#まとめ)

8. [参考文献](#参考文献)

---

## はじめに <a name="はじめに"></a>

現代のAIシステムは、事前学習済みモデル、データセット、数多くのサードパーティライブラリなど、複雑なサプライチェーンに依存しています。これらのコンポーネントは開発とデプロイを加速させる一方で、悪意ある行為者の攻撃面も広げます。サプライチェーンのいずれかが改ざんされると、毒入りデータの混入、モデル挙動の改変、巧妙なバグの埋め込みなどによって、最終的なAIシステムに深刻な影響を及ぼします。

本記事「AIサプライチェーンの悪用:毒入りモデル・データ・サードパーティライブラリがAIシステムを危険に陥れる仕組み」では、攻撃者が初期アクセスを得る方法、検知を回避する手法、誤管理された資格情報やリソースを使ったさらなる侵害までを網羅します。データサイエンティスト、セキュリティエンジニア、DevOps担当など、AIパイプラインを保護する立場にある方に向けた包括的なガイドです。

---

## AIサプライチェーンとは <a name="aiサプライチェーンとは"></a>

AIサプライチェーンは、AIモデルの開発・学習・デプロイ・運用に関わるすべての内部および外部コンポーネントで構成されます。

- **事前学習済みモデルとチェックポイント**: パブリックリポジトリやサードパーティプロバイダから取得。

- **データセット**: モデルの学習・ファインチューニングに使用。自社収集・購入・公開データなど多岐に渡る。

- **サードパーティライブラリ**: オープンソースのフレームワークやツール、ユーティリティ。

- **デプロイツール**: クラウドリソース、API、CI/CDパイプラインなど。

これらの各要素が潜在的な侵害ポイントとなり、ひとつでも攻撃者に改ざんされれば、その影響は下流に伝播し、最終的なAIシステム全体を危険に晒します。

---

## AIサプライチェーンにおける主要な攻撃ベクトル <a name="主要な攻撃ベクトル"></a>

### モデルポイズニング <a name="モデルポイズニング"></a>

**定義:** 攻撃者が学習用データやモデル重みを改ざんし、モデルの挙動を意図的に歪める行為。

**シナリオ:**

1. 人気のオープンソースモデルがリポジトリで共有。

2. 攻撃者が学習スクリプトや重みを微修正したプルリクエストを提出。

3. 毒入りバージョンがデプロイされると、重要入力を誤分類し、詐欺検出システムが実際の不正を見逃す。

**影響:**

- 精度低下、誤分類

- 機密データ漏えいの可能性

- サードパーティモデルへの信頼失墜

### データパイプラインの侵害 <a name="データパイプラインの侵害"></a>

**定義:** 攻撃者が学習データを改ざんし、モデルが誤った相関関係やバイアスを学習するよう仕向ける行為。

**シナリオ:**

- データストレージや取り込みパイプラインに書き込み権を得た攻撃者が、少量ずつ悪意データを混入。

- モデルが有害なパターンを正当な信号として学習。

- 結果として、サイバー脅威を見逃したり誤診断を下すなど、重大な判断ミスが発生。

**影響:**

- 精度低下、バイアス増大

- 推論時にさらなる攻撃が可能

### サードパーティライブラリの悪用 <a name="サードパーティライブラリの悪用"></a>

**定義:** オープンソースライブラリに悪意のあるコードを仕込み、依存関係として取り込ませる攻撃。

**シナリオ:**

- 有名Pythonパッケージに、タイプスクワッティングや依存関係混乱を利用してマルウェアを挿入。

- プロジェクトが更新・インストール時に悪意コードが実行。

- バックドア作成やデータ流出、権限昇格などに発展。

**影響:**

- サプライチェーン全体を巻き込む大規模攻撃

- 本番環境に隠れた恒久的バックドア

- 修正が困難なケースが多い

---

## 実世界の事例 <a name="実世界の事例"></a>

### 事例1: オープンソースモデルリポジトリの改ざん

人気モデルリポジトリにて、性能向上をうたうプルリクエストが実は特定条件下で誤分類を誘発する隠しロジックを含んでいた。最終的にユーザが誤分類を報告するまで発覚せず、大規模なリコールと顧客信頼の失墜を招いた。

### 事例2: 金融サービスでのデータポイズニング

大手金融機関が内部データパイプラインに侵入した攻撃者によって、取引記録の一部を改ざんされた。時間をかけてモデルが不正を「正常」と学習し、数百万ドル規模の損失につながった。

### 事例3: サードパーティPythonパッケージのバックドア

広く利用されていたデータ処理用パッケージに悪意ある更新が混入し、リモートコード実行が可能なバックドアを提供した。複数企業のAIアプリが影響を受けたが、横断的な監視と迅速なインシデント対応で発見・対処された。

---

## 脆弱性のスキャンと解析用コードサンプル <a name="コードサンプル"></a>

### Bash例: 脆弱パッケージのスキャン <a name="bash例"></a>

以下のBashスクリプトは、Pythonパッケージの脆弱性チェッカー「safety」を使用した依存関係スキャンを行います。

`safety` のインストール: `pip install safety`

```bash

#!/bin/bash

# scan_packages.sh: Pythonプロジェクト依存関係の脆弱性をスキャン

REQUIREMENTS_FILE="requirements.txt"

if [ ! -f "$REQUIREMENTS_FILE" ]; then

echo "Error: $REQUIREMENTS_FILE not found!"

exit 1

fi

echo "Scanning dependencies for vulnerabilities..."

safety check -r "$REQUIREMENTS_FILE" --full-report

if [ $? -ne 0 ]; then

echo "Vulnerabilities detected. Please review the above report."

exit 1

else

echo "No known vulnerabilities detected in your dependencies!"

fi

使い方

scan_packages.shとして保存- 実行権を付与:

chmod +x scan_packages.sh - 実行:

./scan_packages.sh

Python例: スキャン結果の解析

脆弱性スキャナのJSON出力を解析して、ダッシュボードやアラートに連携する例です。

#!/usr/bin/env python3

"""

parse_vulnerabilities.py: スキャン結果(JSON)を解析して要約を出力

"""

import json

import sys

def parse_vulnerabilities(output_file):

try:

with open(output_file, 'r') as file:

vulnerabilities = json.load(file)

except Exception as e:

print(f"Error reading {output_file}: {e}")

sys.exit(1)

if not vulnerabilities.get("vulnerabilities"):

print("No vulnerabilities found in the scan output!")

return

for vul in vulnerabilities["vulnerabilities"]:

package = vul.get("package", "Unknown")

version = vul.get("version", "Unknown")

advisory = vul.get("advisory", "No advisory provided")

severity = vul.get("severity", "Unknown").upper()

print(f"Package: {package}")

print(f"Version: {version}")

print(f"Severity: {severity}")

print(f"Advisory: {advisory}")

print("-" * 40)

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage: python3 parse_vulnerabilities.py <output_file.json>")

sys.exit(1)

parse_vulnerabilities(sys.argv[1])

使い方

parse_vulnerabilities.pyとして保存- スキャナのJSON出力ファイルを用意

- 実行:

python3 parse_vulnerabilities.py scan_output.json

AIサプライチェーンを守るベストプラクティス

1. データパイプラインを保護

- 認証・アクセス制御: 書き込み権限を最小限に。

- データ検証: 異常検知やバリデーションで毒入りデータを早期発見。

- 監査・モニタリング: パイプラインの変更を継続監視。

2. サードパーティコンポーネントを検証

- 依存関係管理: Dependabot・Snyk・safety などで自動スキャン。

- サプライチェーンセキュリティ: 署名検証や信頼リポジトリの利用。

- 隔離・コンテナ化: サンドボックスで実行し影響範囲を限定。

3. AIモデルを監査・監視

- モデル整合性検証: ハッシュや署名で本番モデルを確認。

- 挙動モニタリング: 推論結果を常時監視し逸脱を検知。

- 説明可能性ツール: モデル判断の透明化で改ざん発見を支援。

4. CI/CDの自動セキュリティ

- セキュリティツール連携: 静的解析、依存関係スキャン、コンテナスキャンを統合。

- 定期アップデート: コンポーネントを迅速にパッチ適用。

- インシデント対応計画: AI特有の手順を含めた検知・復旧プロセスを整備。

5. チーム教育と連携

- セキュリティ意識向上: AI開発・運用に関わる全員にリスクを共有。

- コードレビュー・監査: 内部・外部コード共に徹底した審査。

- 部門横断コラボ: データサイエンス、DevOps、サイバーセキュリティの連携強化。

まとめ

AIシステムがビジネスの意思決定に欠かせない存在となる一方で、攻撃者もサプライチェーン上のあらゆるリンクを標的に進化を続けています。モデルポイズニング、データ改ざん、サードパーティライブラリの悪用など、そのリスクは現実的かつ拡大中です。

安全なAIサプライチェーンを実現するには、監査の自動化・継続的なモニタリング・統合型セキュリティツールを組み合わせたプロアクティブな対策が不可欠です。ガートナー®マジック・クアドラント™でリーダーに選ばれたObservabilityプラットフォーム「Datadog」のようなツールは、リアルタイムでの異常検知と脅威分析を支援します。

本記事では、攻撃者の手口、実際の事例、組み込み可能なコード例を通じて、サプライチェーン攻撃の理解と防御策を解説しました。組織が本稿のベストプラクティスを採用することで、サプライチェーンリスクを大きく低減し、AIシステムへの信頼を確立できます。

参考文献

- Datadog: Observability and Security Platform

- Gartner Magic Quadrant for Observability Platforms

- Safety – Python Dependency Vulnerability Checker

- OWASP Software Component Verification Standard (SCVS)

- Dependabot – Automated Dependency Updates

- Snyk – Securing Open Source Dependencies

サプライチェーン攻撃の高度化が進む今こそ、継続的にセキュリティ態勢を強化し、AIデプロイメントを毒入りモデル・データ・ライブラリから守りましょう。

セキュアな開発をお祈りします。

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ