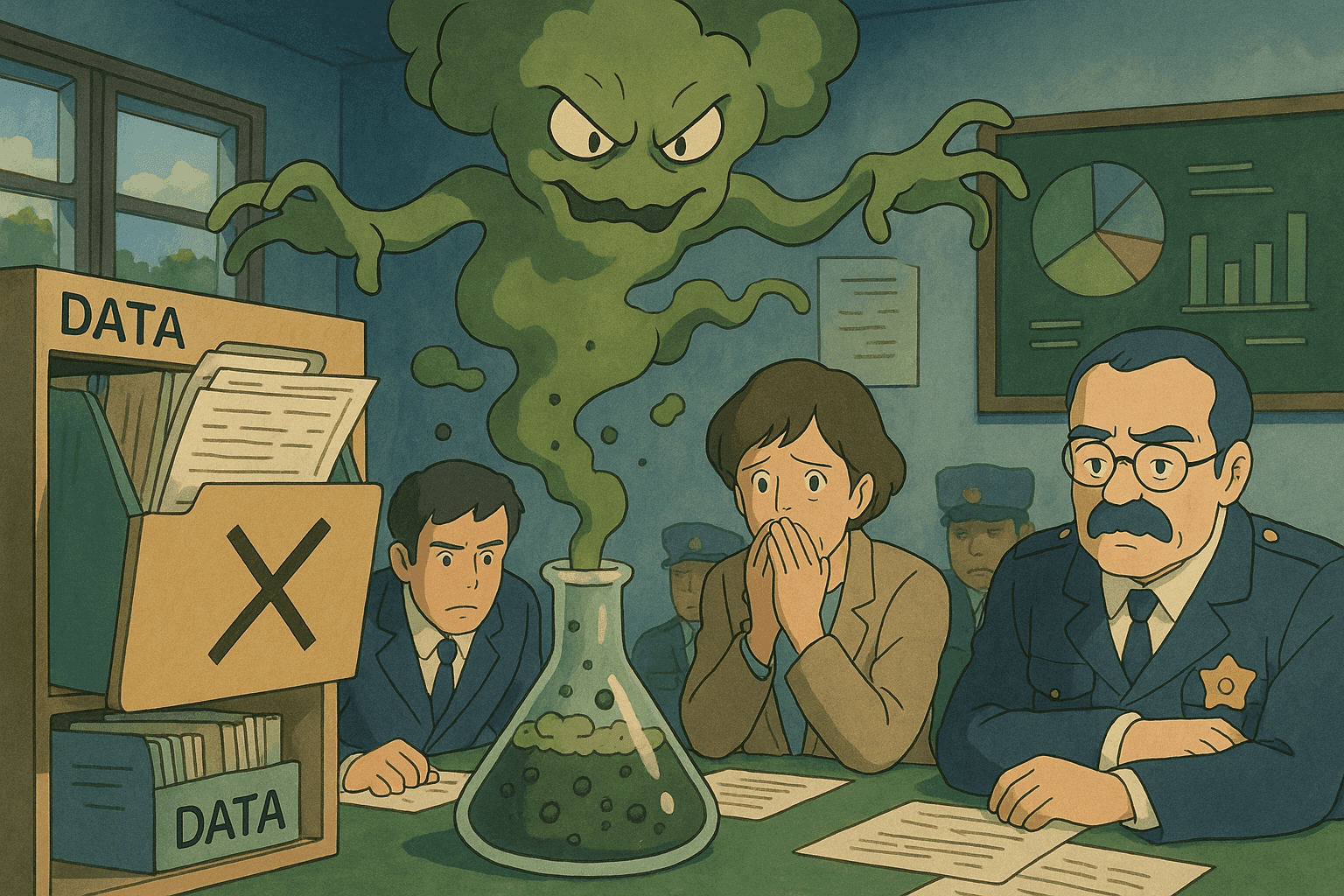

データポイズニングの影響と対策

データポイズニングはAIのデータセット操作で、政府システムにリスクをもたらします。改ざんデータは意思決定や資源配分を歪め、公衆の信頼を損なう可能性があるため、協力と安全対策が不可欠です。

# データポイズニングとは何か、そして公共部門にどのような被害を与えるのか?

AI(人工知能)・機械学習(ML)・ビッグデータが高度化した今日、入力データの “完全性” は、特に公共部門においてこれまで以上に重要になっています。政府機関や重要インフラ事業体などの公共組織は、データ駆動型の意思決定に大きく依存しています。しかし攻撃者は、このデータ処理フローの脆弱性を突き、「データポイズニング」と呼ばれる手法でシステムを狙い始めています。本稿ではデータポイズニングの仕組みと公共部門への影響を解説し、実際の事例や Bash/Python のコード例を交えながら、攻撃のメカニズムと防御策を詳説します。

---

## 目次

1. [はじめに](#introduction)

2. [データポイズニングを理解する](#understanding-data-poisoning)

- [データポイズニングとは](#what-is-data-poisoning)

- [機械学習におけるデータの役割](#the-role-of-data-in-machine-learning)

3. [データポイズニングはどのように機能するか](#how-does-data-poisoning-work)

- [攻撃のタイプ](#types-of-data-poisoning-attacks)

- [攻撃経路とシナリオ](#attack-vectors-and-scenarios)

4. [公共部門への影響](#impact-on-the-public-sector)

- [政策・予算・リソース配分への誤誘導](#policy-budgets-and-misguided-resource-allocation)

- [事例とケーススタディ](#real-world-examples-and-case-studies)

- [特にリスクの高い公共サービス領域](#public-service-areas-at-risk)

5. [検知・防止・復旧](#detection-prevention-and-remediation)

- [緩和策とベストプラクティス](#mitigation-strategies-and-best-practices)

- [技術的アプローチ:データパイプラインの監視と監査](#technical-approaches-monitoring-and-auditing-data-pipelines)

6. [ハンズオンコード例](#hands-on-code-samples)

- [Bash 例:ログファイルの異常スキャン](#bash-example-scanning-log-files-for-anomalies)

- [Python 例:データのパースとバリデーション](#python-example-parsing-and-validating-data)

7. [データポイズニングの未来と公共部門のレジリエンス](#the-future-of-data-poisoning-and-public-sector-resilience)

8. [まとめ](#conclusion)

9. [参考文献](#references)

---

## はじめに <a id="introduction"></a>

データポイズニングとは、攻撃者が機械学習モデルの学習用データセットに誤った、または不正確なデータを意図的に混入させるサイバー攻撃の一種です。ウイルスやランサムウェアのようにネットワークやシステムそのものを直接狙う従来型の脅威とは異なり、データポイズニングは AI/ML モデルが「学ぶ」元データを標的にします。この目立ちにくい攻撃ベクトルは、分析結果の偏りや予測精度の低下、さらには大規模な意思決定のゆがみを引き起こします。

公共部門では、正確なデータが政策立案・予算編成・資源配分の根拠となるため、データポイズニングの影響は甚大です。たとえば、過去の気象データが改ざんされて災害リスクを過小評価するモデルが出来上がれば、緊急対応のリソース配分を誤り、実世界で取り返しのつかない被害を生む可能性があります。

本稿では、データポイズニングの基本から高度な攻撃手法、そして国家機関がこうした脅威から身を守るための方策まで幅広く解説します。

---

## データポイズニングを理解する <a id="understanding-data-poisoning"></a>

### データポイズニングとは <a id="what-is-data-poisoning"></a>

データポイズニングは、AI モデルの学習フェーズで「毒」データを混入し、次のような悪影響を狙う攻撃です。

- モデル精度・性能の低下

- 入力データの誤分類

- 特定条件下でトリガーされるバックドアの埋め込み

偶発的なデータ破損や本来のバイアスとは異なり、ポイズニングはあくまで「意図的かつ戦略的」な行為です。システムに不正アクセスしなくても、データパイプラインに毒データを流し込むだけで効果を及ぼします。

### 機械学習におけるデータの役割 <a id="the-role-of-data-in-machine-learning"></a>

データは ML モデルの「燃料」です。膨大なデータに潜むパターンを基にモデルは機能します。データのごく一部でも改ざんされれば、モデルは予期しない、あるいは悪用可能な振る舞いを学習してしまいます。

例:公衆衛生機関が疾病発生を検知するモデルを運用している場合、攻撃者が感染率を過小評価するデータを注入すれば、緊急対応が遅れ公衆衛生上のリスクが拡大します。

---

## データポイズニングはどのように機能するか <a id="how-does-data-poisoning-work"></a>

攻撃は多くの場合きわめて巧妙で、発見が難しいのが特徴です。ラベルの誤付与、統計分布の長期的シフト、隠れた「バックドア」データポイントの追加など、さまざまな手口が存在します。

### 攻撃のタイプ <a id="types-of-data-poisoning-attacks"></a>

Robert Morris University の研究論文では、主に次の 6 種類が整理されています。

1. **ターゲット型ポイズニング** — 特定データだけを改ざんし、狙った部分集合の結果を歪める。

2. **非ターゲット型ポイズニング** — 無作為に改ざんし、全体的な精度を低下させる。

3. **ラベルポイズニング** — 分類問題で誤ったラベルを付与し、学習を攪乱。

4. **学習データポイズニング** — 学習フェーズ全体にわたり悪意あるデータを注入。

5. **モデル反転攻撃** — モデル出力を利用して入力データの機密属性を推定し、更なるポイズニングへ利用。

6. **ステルス攻撃** — データ分布を少しずつシフトさせ、定期的な検査でも検出されにくい形で毒データを注入。

### 攻撃経路とシナリオ <a id="attack-vectors-and-scenarios"></a>

- **ソーシャルメディアのボットファーム**

- **公開記録の改ざん(例:国勢調査、経済統計)**

- **外部データフィードの侵害**

- **自動データ収集ツールへの混入**

国家的なサイバー作戦としてデータポイズニングが用いられるケースも増えており、公共部門は特に警戒が必要です。

---

## 公共部門への影響 <a id="impact-on-the-public-sector"></a>

### 政策・予算・リソース配分への誤誘導 <a id="policy-budgets-and-misguided-resource-allocation"></a>

- **誤った政策判断**

- **予算配分のミス**

- **リソースの非効率運用**

- **公共安全の低下**

### 事例とケーススタディ <a id="real-world-examples-and-case-studies"></a>

1. **選挙テクノロジーと世論分析**

2. **医療データ統合**

3. **経済政策と予測モデリング**

### 特にリスクの高い公共サービス領域 <a id="public-service-areas-at-risk"></a>

- 保健・福祉

- 司法・治安

- インフラ&交通

- 選挙関連テクノロジー

- 予算・財務

---

## 検知・防止・復旧 <a id="detection-prevention-and-remediation"></a>

### 緩和策とベストプラクティス <a id="mitigation-strategies-and-best-practices"></a>

1. 厳格なデータガバナンス

2. 定期的なデータ監査

3. バージョン管理とデータリネージ追跡

4. 敵対的トレーニングとレジリエンステスト

5. バックドア行動のモニタリング

6. 部門横断の協力体制

### 技術的アプローチ:データパイプラインの監視と監査 <a id="technical-approaches-monitoring-and-auditing-data-pipelines"></a>

リアルタイムの異常検知、ログの完全記録、DVC などによるデータバージョン管理が効果的です。

---

## ハンズオンコード例 <a id="hands-on-code-samples"></a>

### Bash 例:ログファイルの異常スキャン <a id="bash-example-scanning-log-files-for-anomalies"></a>

```bash

#!/bin/bash

# スクリプト: scan_logs.sh

# 目的 : データ取り込みログにおけるデータポイズニングの兆候を検出する

LOG_DIR="/var/log/data_ingestion"

KEYWORDS=("error" "failed" "malformed" "suspicious")

ALERT_THRESHOLD=10

for log_file in "$LOG_DIR"/*.log; do

echo "スキャン中: $log_file"

for keyword in "${KEYWORDS[@]}"; do

count=$(grep -i "$keyword" "$log_file" | wc -l)

echo "キーワード '$keyword' の検出数: $count"

if [ "$count" -ge "$ALERT_THRESHOLD" ]; then

echo "警告: '$keyword' が閾値を超えました($log_file)"

fi

done

done

Python 例:データのパースとバリデーション

#!/usr/bin/env python3

"""

スクリプト: validate_data.py

目的 : CSV データセットを検証し、データポイズニングの可能性を検出する。

"""

import csv

import statistics

import sys

def read_data(file_path):

"""CSV を読み込み、行のリストを返す"""

data = []

try:

with open(file_path, newline='', encoding='utf-8') as csvfile:

reader = csv.DictReader(csvfile)

for row in reader:

data.append(row)

except Exception as e:

sys.exit(f"データ読み込み失敗: {e}")

return data

def validate_numeric_column(data, column_name):

"""数値列を検証し、異常値をフラグ付け"""

values, anomalies = [], []

for i, row in enumerate(data):

try:

values.append(float(row[column_name]))

except ValueError:

anomalies.append((i, row[column_name]))

if not values:

return anomalies, [], None, None

mean_val = statistics.mean(values)

stdev_val = statistics.stdev(values)

lower, upper = mean_val - 3*stdev_val, mean_val + 3*stdev_val

outliers = [(i, v) for i, v in enumerate(values) if v < lower or v > upper]

return anomalies, outliers, mean_val, stdev_val

def main():

data_file = "public_sector_dataset.csv"

column = "risk_score"

print(f"{data_file} の {column} 列を検証中...")

data = read_data(data_file)

anomalies, outliers, mean_val, stdev_val = validate_numeric_column(data, column)

print(f"平均: {mean_val:.2f}, 標準偏差: {stdev_val:.2f}")

if anomalies:

print("数値でない値:")

for idx, val in anomalies:

print(f" 行 {idx}: {val}")

if outliers:

print("外れ値:")

for idx, val in outliers:

print(f" 行 {idx}: {val}")

else:

print("重大な外れ値は検出されませんでした。")

if __name__ == "__main__":

main()

データポイズニングの未来と公共部門のレジリエンス

- 自動化攻撃ツール

- ハイブリッド攻撃(ポイズニング+従来型サイバー攻撃)

- AI 可説明性の進展

- より強力な規制枠組み

公共部門は最新研究への投資、部門横断の協力、専門人材の育成により、これらの脅威に先手を打つ必要があります。

まとめ

データポイズニングは複雑かつ進化し続ける脅威であり、公共部門に深刻な影響を与えます。本稿では以下を解説しました。

- データポイズニングの基礎と 6 種類の攻撃

- 公共サービス領域(医療・選挙・経済予測・治安など)への影響

- データガバナンス、継続的モニタリング、緩和策

- Bash/Python による異常検出とデータ検証の例

AI を安全に活用するためには、最新の技術とベストプラクティスを取り入れ、継続的な監査と部門間連携を強化することが不可欠です。

参考文献

- Palo Alto Networks: What is Data Poisoning? (Examples & Prevention)

- Center for Digital Government

- Data Poisoning: A Literature Review by RMU Researchers

- Protect AI – Advancing the Security of Machine Learning

- Understanding Adversarial Machine Learning

- Using Data Version Control (DVC) for Tracking Data Lineage

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ