例の投稿タイトルメタ

これは許可された300文字以内の例の抜粋であり、スキーマ制約を超えずに内容が簡潔で明確であることを保証します。

# 都市戦闘とデジタルシャドウ

### ― ポクロフスクにおける運動戦と情報戦の収斂 ―

*2025年11月2日公開 | ComplexDiscovery 編集部*

---

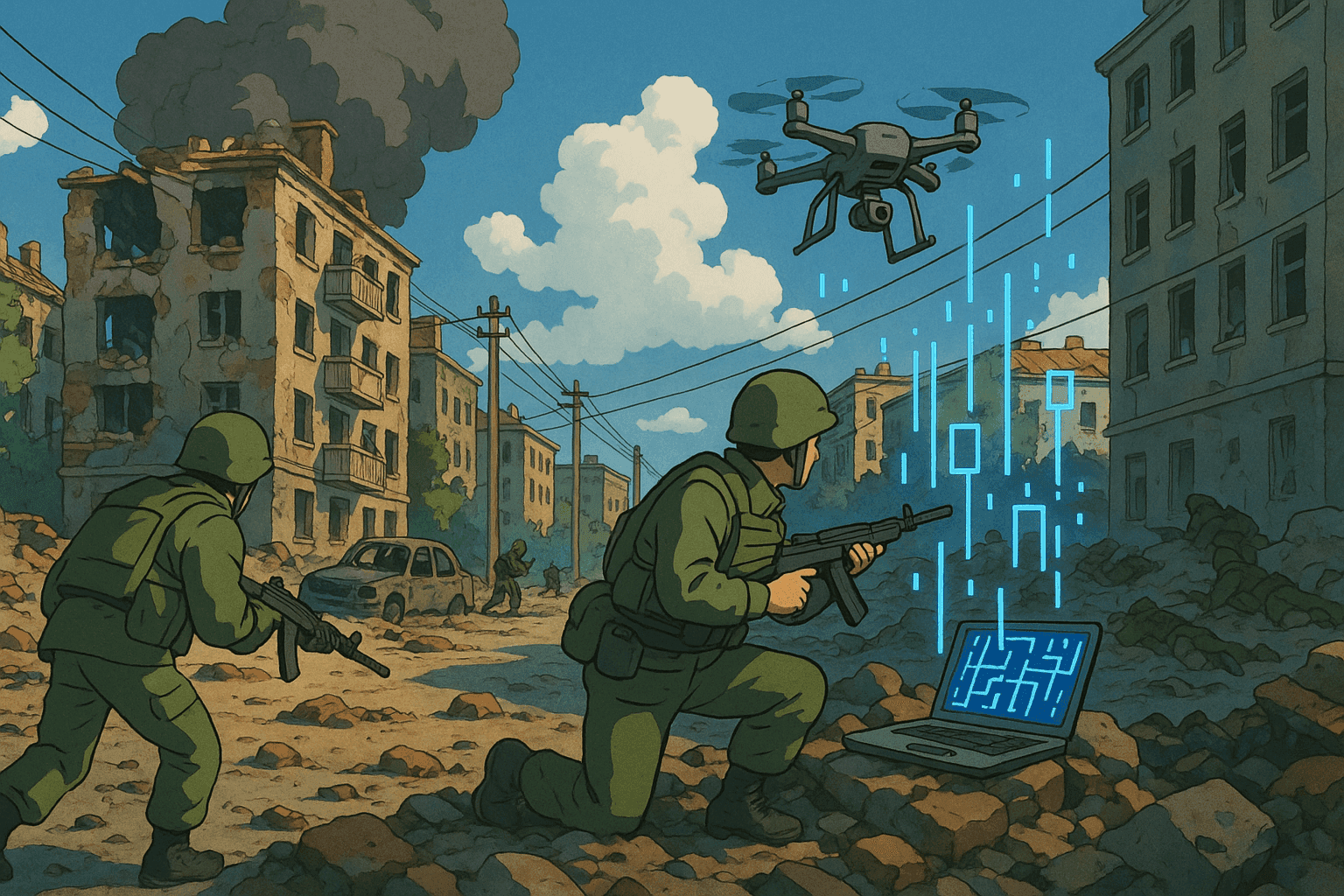

現代の戦場は、もはや従来型の戦域に限定されず、都市戦闘・サイバー作戦・情報操作が複雑に絡み合う。「ポクロフスクの戦い」は、ドローン・エネルギーインフラ・データストリームが同時に標的となる“運動戦 × 情報戦”の融合を体現している。本稿では、ハイブリッド紛争時代においてサイバーセキュリティ/インシデントレスポンス/デジタルフォレンジクスの専門家が備えるべき技術的・運用的論点を詳述する。

本記事で扱う内容

- ポクロフスク紛争を通じて都市戦闘とデジタルシャドウの進化を探る

- 運動作戦とサイバー作戦の相互浸透を分析

- Bash / Python のコード例を示し、スキャン・データ解析・インシデント再構成の具体手順を解説

- 電磁環境が争奪される状況下で、データ完全性・運用レジリエンス・法的アカウンタビリティを維持するための提言を提示

---

## 目次

1. [はじめに:現代戦場](#はじめに)

2. [ケーススタディ:ポクロフスク](#ポクロフスク)

3. [運動領域とデジタル領域の収斂](#収斂)

4. [ハイブリッド紛争におけるサイバーセキュリティ](#サイバーセキュリティ)

5. [実例と戦術分析](#実例)

6. [実践的テクニカルデモ](#テクニカルデモ)

- [Bash:ネットワークスキャンとログ解析](#bash-scan)

- [Python:自動データ収集と分析](#python-automation)

7. [データ完全性と運用レジリエンス強化策](#レジリエンス)

8. [結論:教訓と今後の展望](#結論)

9. [参考文献](#参考文献)

---

## <a name="はじめに"></a>はじめに:現代戦場

今日の相互接続された世界では、屋上のセンサーからエネルギー制御システムまで、あらゆるネットワークノードが戦域となる。ポクロフスクの戦いはその代表例だ。一見局地的な都市紛争が、ドローン飽和・サイバー妨害・情報操作の連鎖によって、物理・デジタル双方の帰趨を左右する多層戦場へと変貌した。

### 主要テーマ

- **ネットワーク化インフラの戦場化**

- **運動作戦とサイバー作戦の統合**

- **レジリエンス課題:証拠保全とシステム完全性**

- **ハイブリッド戦:境界の曖昧化と適応戦略**

---

## <a name="ポクロフスク"></a>ケーススタディ:ポクロフスク

### 作戦ダイナミクス

- **ドローン飽和空域**:ウクライナ軍は UAV を ISR と打撃に併用し、ロシア防空網の盲点を突いた。

- **C2 の課題**:ドローン乱舞下でのヘリボーン投入はロシアの防空主張を揺さぶった。

- **デジタル妨害とインフラ攻撃**:エネルギーパイプラインや電力網が標的となり、前線を超えて影響が波及。

### センサーネットワークと戦場霧

- **デジタルシャドウ**:偽装テレメトリや改ざんログにより状況認識が混濁。

- **三次元戦闘空間**:屋上・高所・商用モバイル網が多層戦域を形成。

---

## <a name="収斂"></a>運動領域とデジタル領域の収斂

### ハイブリッド環境の要素

- **ドローンの二面性**:ISR・打撃兵器であると同時に、指揮系統を撹乱するデジタルセンサー。

- **インフラ攻撃**:物理破壊は同時にデジタル記録を毀損し、オペレーション継続性を揺るがす。

- **データ操作・電子戦**:偽データ注入やセンサー欺瞞が意思決定を誤らせる。

### 戦術的帰結

- **証拠保全の危機**

- **攻撃面の拡大**

- **オペレーション負荷の増大**

---

## <a name="サイバーセキュリティ"></a>ハイブリッド紛争におけるサイバーセキュリティ

### 主要課題

- **証拠連続性(チェーン・オブ・カストディ)**

- ** contested 環境でのデータ完全性**

- **C2 妨害耐性**

### サイバーレジリエンスへの転換

- **多層防御の再定義**

- **統合インシデントレスポンス**

- **フォレンジックレディネス**

---

## <a name="実例"></a>実例と戦術分析

### ドローン主導の強襲:ポクロフスク 10 月 31 日

- **運動効果**:都市立体空間が FPV ドローンで監視・攻撃の舞台に。

- **デジタルシャドウ**:同じドローンが誤誘導データを生成。

- **教訓**:ネットワーク化防空はセンサーデータ改ざんに弱い。

### パイプライン攻撃とサイバー連鎖

- **物理破壊**:コリツェヴォイ 400km パイプライン分断。

- **デジタル副作用**:監視テレメトリ途絶で意思決定遅延。

### 欧州空域への波及

- **ベルリン BER 空港ドローン侵入**:民間空域の即時封鎖・迂回。

- **クロスドメイン影響**:監視フィード改ざんが翌日の運動事象を誘発し得る。

---

## <a name="テクニカルデモ"></a>実践的テクニカルデモ

### <a name="bash-scan"></a>Bash:ネットワークスキャンとログ解析

#### 例1:Nmap によるネットワークスキャン

```bash

#!/bin/bash

# network_scan.sh

# 対象ネットワークをスキャンし、稼働 IP を列挙するスクリプト

TARGET_NETWORK="192.168.1.0/24"

echo "ネットワークをスキャン中: $TARGET_NETWORK"

nmap -sn $TARGET_NETWORK | grep "Nmap scan report for" | awk '{print $5}'

echo "スキャン完了"

例2:ログ解析で異常検出

#!/bin/bash

# parse_logs.sh

# センサ故障・ジャミングに関連するキーワードを syslog から抽出

LOG_FILE="/var/log/syslog"

KEYWORDS=("error" "failed" "jamming" "spoof")

for keyword in "${KEYWORDS[@]}"; do

echo "キーワード検索: $keyword"

grep -i "$keyword" $LOG_FILE >> anomalies.log

done

echo "解析完了。anomalies.log を確認してください。"

Python:自動データ収集と分析

例1:センサーデータ集約スクリプト

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

複数エンドポイントからセンサーデータを取得・集約するサンプル。

"""

import requests, json, time

sensor_endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch_sensor_data(url):

try:

res = requests.get(url, timeout=5)

res.raise_for_status()

return res.json()

except Exception as e:

print(f"{url} から取得失敗: {e}")

return None

def aggregate(endpoints):

return {ep: data for ep in endpoints if (data := fetch_sensor_data(ep))}

if __name__ == "__main__":

while True:

print(json.dumps(aggregate(sensor_endpoints), indent=2, ensure_ascii=False))

time.sleep(10)

例2:テレメトリログ解析

#!/usr/bin/env python3

"""

telemetry_log_parser.py

タイムスタンプ・センサーID・エラーメッセージを抽出。

"""

import re, sys

LOG_FILE = "telemetry.log"

pat = re.compile(r'(?P<ts>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<id>\w+), Status: (?P<st>\w+), Message: (?P<msg>.*)')

with open(LOG_FILE) as f:

for line in f:

if m := pat.search(line):

print(f"{m['ts']} - Sensor {m['id']}: {m['st']} ({m['msg']})")

データ完全性と運用レジリエンス強化策

多層セキュリティ

- エンドポイント防御

- リアルタイム監視と AI 異常検知

- 分散ログと改ざん検知

インシデントレスポンス統合

- 統合 C2

- 自動防御トリガ

- レッドチーム演習

フォレンジック準備

- チェーン・オブ・カストディ強化

- データ相関ツール導入

- 回線断でも機能するバックアップ

インフラ冗長化

- ハードニング

- 分散アーキテクチャ

- クロスドメイン訓練

結論:教訓と今後の展望

ポクロフスクの戦いは、運動戦と情報戦が絡み合うハイブリッド紛争の縮図だ。防御側は、センサー1つからエネルギー基幹まで、あらゆるノードを守らねばならない。

従来のインシデントレスポンスは刷新が必須である。Bash・Python の例が示すように、適切なツールと戦略により行動可能な洞察を得られる。

今後はデータ駆動型アプローチと強靭な運動防御を融合し、クロスドメイン訓練を重ねることが、法的アカウンタビリティと真実の維持につながる。

参考文献

- Institute for the Study of War (ISW)

- Nmap – Free Security Scanner

- OWASP Logging Cheat Sheet

- Python Requests Library

- GNU Bash Manual

- MITRE ATT&CK Framework

ハイブリッド戦の最新分析・技術情報を継続的に受け取りたい方は、ぜひ当ブログを購読し、コメント欄で議論にご参加ください。

🚀 レベルアップの準備はできていますか?

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。

97%の就職率

エリートユニット8200の技術

42の実践ラボ