ビッグテックの「ソブリンクラウド」問題

以下はご指定いただいたブログ記事を日本語に翻訳したものです。Markdown 形式を維持していますので、そのままご利用いただけます。

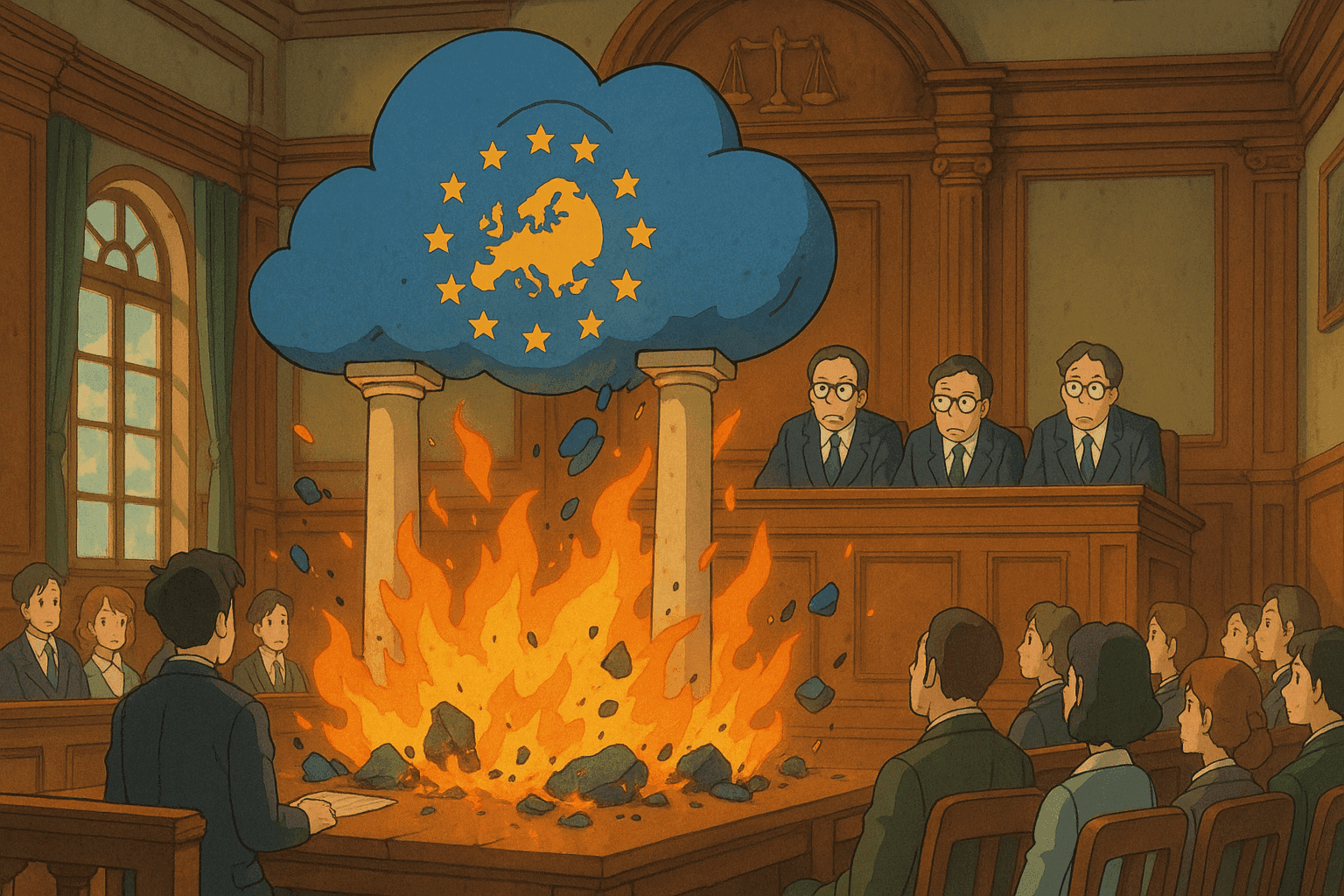

ビッグテックの「ソブリンクラウド」公約は崩壊した──彼ら自身の言葉で

投稿日: 2025 年 7 月 21 日

著者: Jos Poortvliet

ヨーロッパのデジタル主権の切り札として喧伝されてきたビッグテックのソブリンクラウド構想は、最近になって瓦解した。法廷証言とメディア報道の精査により、米国大手テック企業が掲げるマーケティング上の公約と、現実の法的義務の間に大きなギャップがあることが白日の下に晒された。本記事では、この公約がいかにして崩壊したのかを解説し、サイバーセキュリティ担当者がコマンドラインによるスキャンやログ解析を用いてデータ主権とセキュリティを強化する方法を紹介する。

目次

- はじめに

- ソブリンクラウドとは

- ビッグテックの公約──マーケティングと現実の差

- 法的・技術的な暴露

- サイバーセキュリティへの影響

- スキャンと解析の実装例

- 実例とユースケース

- 高度なセキュリティ検討事項

- 今後の展望とまとめ

- 参考文献

はじめに

2025 年初頭、米国ハイパースケーラー各社はヨーロッパにおける「ソブリンクラウド」サービスを大々的に宣伝し始めた。マイクロソフト、アマゾン、グーグル、セールスフォースは、米国政府からのデータ要請があっても欧州のデータを守ると公言していた。

しかし、最近の証言と調査報道により、この宣言は覆された。6 月上旬、フランス上院での宣誓証言において、マイクロソフト・フランスのゼネラルマネージャーは、厳格な政府調達契約下であっても「ソブリンクラウド」に保存されたデータが外国当局へ渡らないとは保証できないと明言。同様の発言は AWS や Google からも出ており、デジタル主権を標榜した約束は大きく揺らいでいる。

本記事では以下を掘り下げる。

- ソブリンクラウドが目指していたもの

- 公約がいかに崩壊したか

- サイバーセキュリティへの影響

- スキャンやログ解析など実践的な防衛手段

初心者から上級者まで、有用な背景情報と技術的ノウハウを提供する。

ソブリンクラウドとは

ソブリンクラウドは、厳格なデータ所在要件・プライバシー・デジタル主権規制を遵守するクラウドサービスとして宣伝されている。理論上は以下を実現すべきとされる。

- データの地域内保存: 欧州で生成されたデータは欧州域内に保管。

- ローカルな管理と透明性: 顧客や政府がデータ管理方法を完全に把握できる。

- 外国からのデータ要請防止: 特に強制的な監視を行う国からの要請を排除。

ソブリンクラウドの主要要件

- データ所在とローカライゼーション

- 透明性と監査可能性

- 法的保証

だが、この理想と運用実態の間には大きな乖離があることが判明した。

ビッグテックの公約──マーケティングと現実の差

マイクロソフト、AWS、Google などは「European Digital Sovereignty」や「Local Cloud Principles」といったキャッチコピーを打ち出し、欧州域内データセンターの写真や契約条項を示して安心感を演出していた。

しかし現実には以下が明らかになった。

- 宣誓証言での限界表明: マイクロソフト・フランス GM は米国当局へのデータ提供を完全には否定できないと発言。

- 裁判所命令の優先: 米企業の代表者は、米国法の要請があれば所在国を問わず従うと認めた。

- ハードウェアを置くだけでは主権を確立できない: 米国の監視法から切り離すことは技術的にも法的にも不可能に近い。

このギャップは「sovereign washing(主権ウォッシング)」と呼ばれ、実態のない主権アピールで規制当局や顧客の信頼を得ようとする行為を指す。

彼ら自身の言葉

フランス上院の公聴会記録などにより、「どのサービスも外国政府からのデータ要請を完全に免れることはできない」という事実が明文化された。

これにより、機密データを扱う組織は大きなリスクとコンプライアンス課題を抱えることとなった。

法的・技術的な暴露

- 法廷証言: マイクロソフト・フランスは米国当局へのデータ提供可能性を認めた。

- 報道・調査: AWS なども同様の発言を行ったと複数メディアが報道。

- 契約の曖昧さ: 政府調達契約であっても絶対的な主権保証は存在しない。

技術的インプリケーション

- 継続的な監視と監査が必須

- 多層防御が必要: 暗号化・ログ解析・異常検知を追加実装すべし。

- 可視性が鍵: ネットワーク挙動やファイル整合性を監視するツールが不可欠。

サイバーセキュリティへの影響

機密データのリスク増大

- 無断アクセスの可能性拡大

- 規制順守の困難化 (GDPR 等)

- 評判リスク

防御策としてのサイバーセキュリティ

- 暗号化の徹底

- 多要素認証 (MFA)

- 継続的モニタリング

- インシデントレスポンス計画

- 詳細なアクセス監査ログ

必要なツールと手法

- 脆弱性スキャン

- ログ解析

- ネットワーク監視

スキャンと解析の実装例

Bash によるスキャン

以下は nmap を使った基本的なスキャン例。

#!/bin/bash

# 使い方: ./nmap_scan.sh [対象IPまたはレンジ]

if [ -z "$1" ]; then

echo "Usage: $0 target_IP_or_range"

exit 1

fi

TARGET=$1

echo "Starting Nmap scan on ${TARGET}..."

nmap -sS -p- -T4 "${TARGET}" > nmap_results.txt

echo "Scan complete. Results are stored in nmap_results.txt"

詳細スキャン例:

nmap -sV -sC "${TARGET}" > nmap_detailed_results.txt

Python での出力解析

#!/usr/bin/env python3

import re

def parse_nmap_output(file_path):

pattern = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulnerabilities = {}

with open(file_path, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

port = match.group(1)

service_desc = match.group(2)

vulnerabilities[port] = service_desc

return vulnerabilities

def main():

file_path = "nmap_results.txt"

open_ports = parse_nmap_output(file_path)

if open_ports:

print("Detected Open Ports:")

for port, service in open_ports.items():

print(f"Port {port}: {service}")

else:

print("No open ports detected or format mismatch.")

if __name__ == "__main__":

main()

Bash と Python の連携ワークフロー例

#!/bin/bash

TARGET=$1

if [ -z "$TARGET" ]; then

echo "Usage: $0 target_IP_or_range"

exit 1

fi

echo "Starting the comprehensive Nmap scan on ${TARGET}..."

nmap -sS -p- -T4 "${TARGET}" -oN temp_nmap_output.txt

python3 << 'EOF'

import re

def parse_nmap_output(file_path):

pattern = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulnerabilities = {}

with open(file_path, 'r') as file:

for line in file:

match = pattern.search(line)

if match:

vulnerabilities[match.group(1)] = match.group(2)

return vulnerabilities

open_ports = parse_nmap_output("temp_nmap_output.txt")

if open_ports:

print("Alert: Detected Open Ports:")

for p, s in open_ports.items():

print(f"Port {p}: {s}")

else:

print("No open ports detected.")

EOF

実例とユースケース

行政機関のクラウド移行とデータ主権

- 発見: 上記スクリプトで想定外の開放ポートを検出。

- 解析: Python 解析で不審なデータ流出パターンを特定。

- 対策: ファイアウォール再設定、アプリ層暗号化、IDS の導入。

規制業界における自動化

- 定期スキャン: cron で nmap 実行。

- リアルタイム通知: Slack やメールにアラート送信。

- インシデントレスポンス: 自動隔離などのランブックを発動。

透明性と監査

ログとスクリプトは GDPR などの監査証跡として活用可能。

- ネットワークアクセス

- データ所在

- セキュリティ統制の有効性

高度なセキュリティ検討事項

SIEM との連携

- Splunk や ELK へ API 経由で結果を送信。

- アラートプラグインで自動対応を実装。

機械学習による脅威検知

- 異常検知: クラスタリング等でトラフィック逸脱を検出。

- ログパターン認識: 侵入兆候をモデル化。

暗号化・ゼロトラスト・データマスキング

- エンドツーエンド暗号化

- ゼロトラストアーキテクチャ

- トークナイゼーション/マスキング

SIEM 連携コード例

#!/usr/bin/env python3

import json

import requests

import re

def parse_nmap_output(file_path):

pattern = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulnerabilities = []

with open(file_path, 'r') as f:

for line in f:

m = pattern.search(line)

if m:

vulnerabilities.append({"port": m.group(1), "service": m.group(2)})

return vulnerabilities

def push_to_siem(data, endpoint):

headers = {'Content-Type': 'application/json'}

r = requests.post(endpoint, data=json.dumps(data), headers=headers)

if r.status_code == 200:

print("Data successfully pushed to SIEM.")

else:

print(f"Failed to push data. Status code: {r.status_code}")

if __name__ == "__main__":

results = parse_nmap_output("nmap_results.txt")

if results:

push_to_siem({"vulnerabilities": results}, "https://siem.example.com/api/v1/logs")

ベストプラクティス

- 定期監査

- パッチ管理

- 従業員教育

- コミュニティ貢献 (例: Nextcloud)

今後の展望とまとめ

ビッグテックの「ソブリンクラウド」公約崩壊は警鐘である。ベンダーの宣伝を鵜呑みにせず、以下を実践すべきだ。

- 多層防御の実装

- 技術的統制の強化 (スキャン・自動化)

- 法規制・技術動向の継続的ウォッチ

- 真の主権実現に向けた政策提言と OSS への参加

最後に

マーケティングの甘言ではなく、検証可能な技術的・法的安全策こそが信頼を生む。サイバーセキュリティ専門家は、こうしたギャップを埋める要となる。自動化・機械学習・OSS の力を活かし、政治的・規制的不確実性の時代でも真のデジタル主権を守ろう。

参考文献

- Microsoft France 上院証言 (仏語)

- CloudComputing-Insider 米国ハイパースケーラー報道 (独語)

- Microsoft – European Digital Sovereignty Commitments

- Nextcloud Enterprise

- Nmap 公式サイト

- Python Requests ドキュメント

- Splunk SIEM ベストプラクティス

本記事が、ビッグテックのソブリンクラウド誇大宣伝の実態を理解し、実践的防御策を講じる一助となれば幸いである。コメントやフィードバックをお待ちしています。

Happy Securing!

サイバーセキュリティのキャリアを次のレベルへ

このコンテンツが価値あるものだと感じたなら、私たちの包括的な47週間のエリートトレーニングプログラムで何が達成できるか想像してみてください。ユニット8200の技術でキャリアを transformed した1,200人以上の学生に参加しましょう。