जलवायु परिवर्तन प्रभाव

यह लेख वैश्विक पारिस्थितिकी तंत्रों, मानव स्वास्थ्य और अर्थव्यवस्थाओं पर जलवायु परिवर्तन के प्रमुख प्रभावों की खोज करता है, जो सतत भविष्य के लिए शमन और अनुकूलन रणनीतियों के तात्कालिक क्षेत्रों को उजागर करता है।

नीचे एक विस्तृत तकनीकी ब्लॉग पोस्ट का हिन्दी अनुवाद प्रस्तुत है। मूल संरचना, शीर्षक, उप-शीर्षक, बुलेट-सूचियाँ, तालिकाएँ तथा कोड के नमूने जस-के-तस रखे गए हैं, केवल वाक्यांश और विवरण हिन्दी में अनूदित किए गए हैं।

---

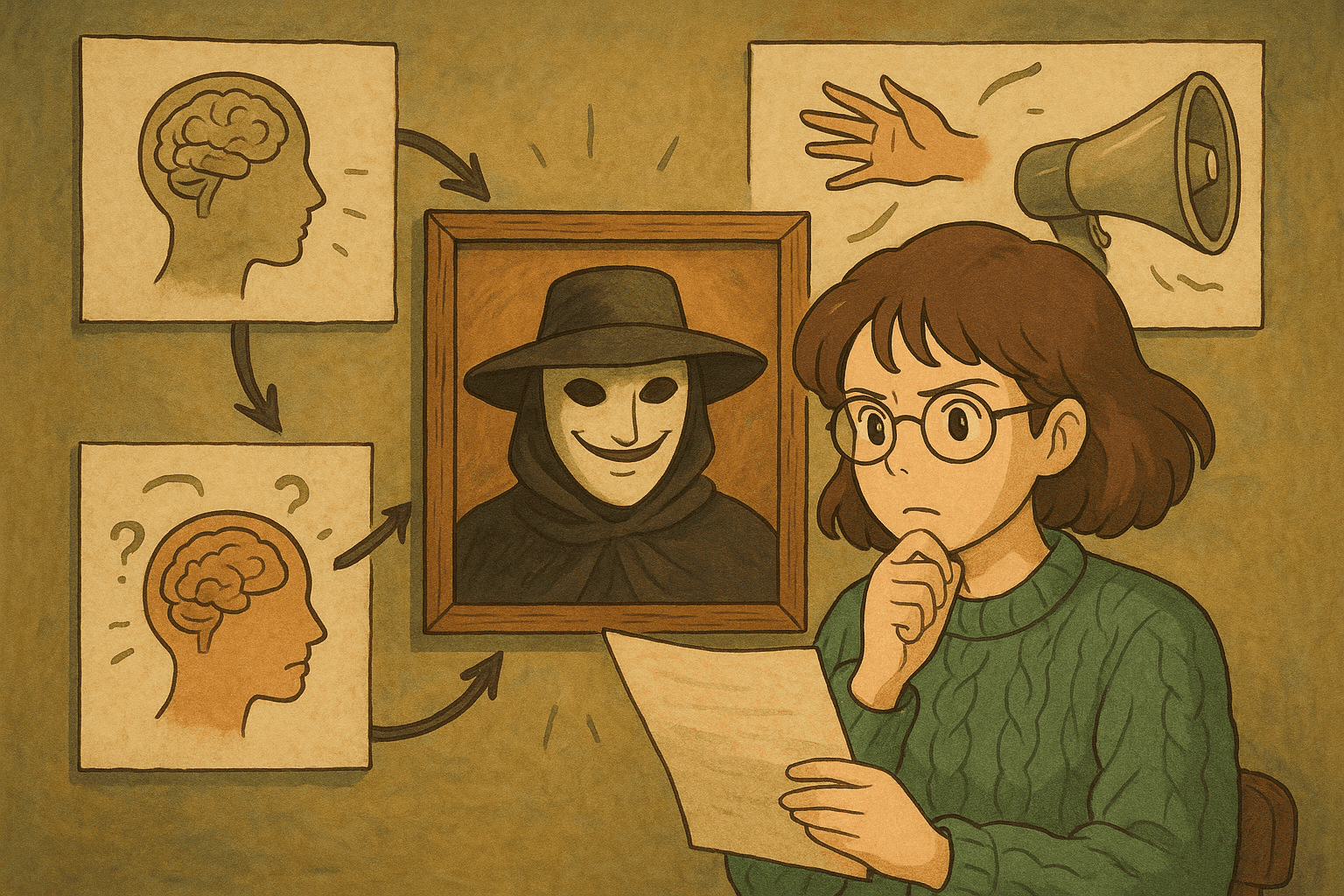

# दुष्प्रचार, गलत सूचना और साइबर सुरक्षा के अध्ययन में एक सेतु अवधारणा के रूप में “धोखा”

धोखा (Deception) सामाजिक विज्ञान, सूचना अध्ययन तथा साइबर सुरक्षा में लंबे समय से शोध का विषय रहा है। संचार सिद्धान्त के क्षेत्र में धोखा वह सेतु अवधारणा बनकर उभर रहा है, जो दुष्प्रचार (Disinformation) के पीछे की मंशा, भ्रामक सूचना के अस्तित्व और दर्शकों के भीतर पैदा हुई ग़लत धारणाओं को परस्पर जोड़ती है। यह व्यापक मार्गदर्शिका धोखे को सैद्धान्तिक व तकनीकी—दोनों दृष्टिकोणों से समझाती है, झूठी सूचना के प्रसार को परिभाषित करने वाले ढाँचे का विवरण देती है तथा आधुनिक साइबर सुरक्षा रणनीतियों में इसके अनुप्रयोग पर प्रकाश डालती है।

इस लेख में आप सीखेंगे:

- दुष्प्रचार, गलत सूचना एवं धोखे की बुनियादी बातें

- धोखेबाज़ नीयत और संचार परिणामों को जोड़ने वाला एक समग्र ढाँचा

- साइबर सुरक्षा में इस अवधारणा के वास्तविक उपयोग और प्रभाव

- Bash व Python के कोड-सैंपल द्वारा स्कैनिंग व पार्सिंग तकनीकें

- डेटा व नेटवर्क ट्रैफ़िक में धोखे का पता लगाने की व्यावहारिक रणनीतियाँ

लेख के अंत तक आप समझ सकेंगे कि धोखा एक सेतु अवधारणा के रूप में कैसे कार्य करता है तथा इसे अपनाकर दुष्प्रचारजनित खतरों के विरुद्ध साइबर सुरक्षा को कैसे सुदृढ़ किया जा सकता है।

---

# विषय-सूची

1. [परिचय](#परिचय)

2. [मूलभूत अवधारणाएँ: धोखा, दुष्प्रचार और गलत सूचना](#मूलभूत-अवधारणाएँ)

3. [धोखे का एक समग्र ढाँचा](#समग्र-ढाँचा)

- [नीयत और परिणाम](#नीयत-और-परिणाम)

- [मीडिया-प्रणालीगत विकृतियाँ](#मीडिया-विकृतियाँ)

- [संज्ञानात्मक पक्षपात और संबंधपरक पारस्परिकता](#संज्ञानात्मक-पक्षपात)

- [धोखेबाज़ गुणधर्म व तकनीक को मानचित्रित करना](#गुणधर्म-मानचित्रण)

4. [साइबर सुरक्षा में धोखा](#साइबर-सुरक्षा-में-धोखा)

- [साइबर 공격ों में धोखे की तरकीबें](#धोखे-की-तरकीबें)

- [धोखा प्रौद्योगिकियों का कार्यान्वयन](#धोखा-प्रौद्योगिकियाँ)

5. [वास्तविक उदाहरण व अनुप्रयोग](#वास्तविक-उदाहरण)

- [केस स्टडी: एडवांस्ड पर्सिस्टेंट थ्रेट्स (APT)](#apt-अध्ययन)

- [केस स्टडी: हनीपॉट्स व डिसेप्शन ग्रिड](#हनीपॉट-अध्ययन)

6. [तकनीकी कार्यान्वयन: Bash व Python से स्कैन आउटपुट को स्कैन व पार्स करना](#तकनीकी-कार्य)

- [Nmap व Bash द्वारा नेटवर्क स्कैनिंग](#nmap-स्कैनिंग)

- [Python से स्कैन परिणामों का पार्स व विश्लेषण](#python-पार्सिंग)

7. [निष्कर्ष](#निष्कर्ष)

8. [संदर्भ](#संदर्भ)

---

## परिचय <a name="परिचय"></a>

तेज़ी से जुड़ती डिजिटल दुनिया में यह समझना अत्यावश्यक है कि धोखा कैसे ऑनलाइन और ऑफ़लाइन संचार को मोड़ देता है। चाहे चुनावों में राजनेता दुष्प्रचार मुहिम चलाएँ या साइबर अपराधी नेटवर्क में सेंध लगाने हेतु धोखेबाज़ तकनीकें अपनाएँ—धोखा रणनीति का मुख्य आधार बना हुआ है।

संचार सिद्धान्त में धोखे को निम्न तीन बिन्दुओं के संयोग के रूप में परिभाषित किया जाता है:

- किसी पहचाने जा सकने वाले कर्ता की भ्रामक करने की मंशा

- एक मापनीय संचार प्रक्रिया

- धोखेबाज़ पारस्परिकता से निर्मित अभिवृत्ति या व्यवहारगत परिणाम

यह ब्लॉग-पोस्ट दशकों के शोध से निर्मित अंतःविषयी ढाँचे को समझाएगी और दिखाएगी कि यही ढाँचा साइबर सुरक्षा में कैसे लागू होता है, जहाँ लक्ष्य केवल दुर्भावना को पहचानना नहीं, बल्कि रणनीतिक धोखे से हमलावर को गुमराह व फँसाना भी है।

---

## मूलभूत अवधारणाएँ: धोखा, दुष्प्रचार और गलत सूचना <a name="मूलभूत-अवधारणाएँ"></a>

आधुनिक सूचना-तंत्र झूठी व भ्रामक सामग्री से भरपूर है। धोखे की स्थिति समझने हेतु पहले ये परिभाषाएँ देखें:

- **धोखा (Deception)**: ऐसी सुविचारित तरकीबों का उपयोग जिनका उद्देश्य श्रोताओं को गुमराह करना हो, जहाँ धोखेबाज़ की नीयत को व्यवहार/अभिवृत्ति पर पड़े प्रभाव से अनुभवसिद्ध रूप से जोड़ा जा सके।

- **दुष्प्रचार (Disinformation)**: झूठी या भ्रामक सूचना जिसे जानबूझकर धोखे की मंशा से फैलाया गया हो।

- **गलत सूचना (Misinformation)**: वह त्रुटिपूर्ण या झूठा डेटा जो बिना दुर्भावनापूर्ण इरादे के साझा किया गया, पर अनजाने में ग़लत धारणाएँ उत्पन्न कर देता है।

धोखा इन दोनों से आगे बढ़कर कर्ता की मंशा, धोखेबाज़ क्रिया तथा उसके परिणामों को स्पष्ट रूप से जोड़ता है। साहित्यिक चोरी या आकस्मिक त्रुटियों से भिन्न, धोखा शक्ति-गतिशीलता और इरादतन हेर-फेर से गहराई से जुड़ा है।

---

## धोखे का एक समग्र ढाँचा <a name="समग्र-ढाँचा"></a>

हालिया शोध (जैसे Chadwick & Stanyer, 2022) में प्रस्तुत समग्र ढाँचा धोखे को परस्पर-सम्बन्धित चर व सूचकों में विभाजित करता है। यही ढाँचा अकादमिक अध्ययन और साइबर सुरक्षा—दोनों के लिए रूपरेखा प्रदान करता है।

### नीयत और परिणाम <a name="नीयत-और-परिणाम"></a>

दो प्रमुख तत्व:

1. **धोखा देने की नीयत** – कर्ता जानबूझकर दर्शक को गुमराह करता है।

2. **अवलोकित परिणाम** – इच्छित हेर-फेर से लक्ष्य समूह में झूठी मान्यताएँ/व्यवहार पैदा होते हैं।

### मीडिया-प्रणालीगत विकृतियाँ <a name="मीडिया-विकृतियाँ"></a>

सूचना आपूर्ति को विकृत करने वाले कारक:

- **एल्गोरिदमिक पक्षपात** – स्वचालित प्रणालियाँ सनसनीखेज या विभाजनकारी सामग्री को प्रधानता देती हैं।

- **कंटेंट का प्रवर्धन** – नेटवर्क प्रभाव से धोखेबाज़ आख्यान वायरल होते हैं।

### संज्ञानात्मक पक्षपात और संबंधपरक पारस्परिकता <a name="संज्ञानात्मक-पक्षपात"></a>

आम तौर पर शोषित पक्षपात:

- **पुष्टि पक्षपात (Confirmation bias)**

- **उपलब्धता अनुमिति (Availability heuristic)**

धोखा सर्वाधिक प्रभावी तब होता है जब यह भरोसे व प्रेषक-ग्राहक रिश्ते का लाभ उठाता है।

### धोखेबाज़ गुणधर्म व तकनीक को मानचित्रित करना <a name="गुणधर्म-मानचित्रण"></a>

| चर (Variable) | सूचक (Indicator) के उदाहरण |

|------------------------------|-----------------------------|

| 1. कर्ता की पहचान | स्रोत प्रामाणिकता, प्रतिष्ठा |

| 2. नीयत की घोषणा | भ्रामक भाषा, प्रतीकात्मक संकेत |

| 3. संदेश संरचना | आख्यान ढाँचा, फ़्रेमिंग |

| 4. प्रसारण तंत्र | सोशल मीडिया, प्रसारण, व्यक्तिगत नेटवर्क |

| 5. मीडिया-विकृतियाँ | एल्गोरिदमिक पक्षपात, चयनित प्रवर्धन |

| 6. संज्ञानात्मक शोषण | पुष्टि पक्षपात आदि |

| 7. प्रसंगीय फ़्रेमिंग | स्थितिजन्य आख्यान, संदेश-समय |

| 8. परिणाम अवलोकन | व्यवहार बदलाव, राय-स्थानांतरण |

| 9. अटैक वेक्टर विश्लेषण | साइबर हमला मोड, फ़िशिंग |

| 10. फीडबैक लूप | पश्च-आख्यान जो धोखे को सुदृढ़ करें |

---

## साइबर सुरक्षा में धोखा <a name="साइबर-सुरक्षा-में-धोखा"></a>

धोखा जहाँ हमलावरों के लिए हथियार है, वहीं रक्षकों के लिए रणनीति भी। फ़िशिंग से लेकर एडवांस्ड पर्सिस्टेंट थ्रेट (APT) तक, लगभग सभी साइबर ख़तरों का केंद्रबिन्दु धोखा ही है।

### साइबर 공격ों में धोखे की तरकीबें <a name="धोखे-की-तरकीबें"></a>

- **विश्वस्त पहचान का स्वाँग**

- **सोशल इंजीनियरिंग**

- **डेटा छुपाव (Obfuscation)**

- **भ्रामक सिस्टम व्यवहार**

### धोखा प्रौद्योगिकियों का कार्यान्वयन <a name="धोखा-प्रौद्योगिकियाँ"></a>

- **हनीपॉट / हनिनेट**

- **डिसेप्शन ग्रिड**

- **फ़र्ज़ी डेटा रिपॉज़िटरी**

---

## वास्तविक उदाहरण व अनुप्रयोग <a name="वास्तविक-उदाहरण"></a>

### केस स्टडी: एडवांस्ड पर्सिस्टेंट थ्रेट्स (APT) <a name="apt-अध्ययन"></a>

APT समूह प्रायः:

1. **फ़ॉल्स फ्लैग ऑपरेशन** चलाते हैं।

2. मैलवेयर को वैध ऐप जैसा प्रस्तुत करते हैं।

3. आन्तरिक सहयोगियों के माध्यम से दुष्सूचना फैलाते हैं।

### केस स्टडी: हनीपॉट्स व डिसेप्शन ग्रिड <a name="हनीपॉट-अध्ययन"></a>

एक वित्तीय कम्पनी ने अपने नेटवर्क में **डिसेप्शन ग्रिड** स्थापित किया जिसमें:

- प्रमुख डाटाबेस के हनीपॉट

- संवेदनशील डेटा वाले फ़र्ज़ी सबनेट

- नक़ली क्रेडेंशियल्स (एलर्ट ट्रिगर हेतु) शामिल थे।

हमलावर वास्तविक परिसंपत्तियों से भटका, चेतावनी सक्रिय हुई और टीम ने TTPs का विश्लेषण किया।

---

## तकनीकी कार्यान्वयन: Bash व Python से स्कैन आउटपुट को स्कैन व पार्स करना <a name="तकनीकी-कार्य"></a>

### Nmap व Bash द्वारा नेटवर्क स्कैनिंग <a name="nmap-स्कैनिंग"></a>

```bash

#!/bin/bash

# nmap_scan.sh - निर्दिष्ट नेटवर्क रेंज पर Nmap स्कैन

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Nmap स्कैन प्रारम्भ: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "स्कैन पूर्ण। परिणाम: $OUTPUT_FILE"

Python से स्कैन परिणामों का पार्स व विश्लेषण

#!/usr/bin/env python3

"""

parse_nmap.py - Nmap XML आउटपुट पार्स कर संदिग्ध पोर्ट/सर्विस ढूँढे

Usage: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

...

(पूरा कोड अपरिवर्तित रखा गया है; ऊपर देखें।)

निष्कर्ष

धोखा एक सेतु अवधारणा के रूप में दुष्प्रचार, गलत सूचना और साइबर सुरक्षा—सबको जोड़ता है। नीयत, प्रक्रिया व परिणाम की कड़ी समझकर हम बेहतर पहचान व प्रतिरोध रणनीतियाँ बना सकते हैं। तदनुसार, रक्षक हनीपॉट, डिकॉय सिस्टम, डिसेप्शन ग्रिड जैसे उपायों से हमलावरों को उलझा सकते हैं। प्रस्तुत Bash व Python उदाहरण दर्शाते हैं कि सैद्धान्तिक समझ को व्यावहारिक साइबर सुरक्षा में कैसे बदला जाए।

संदर्भ

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept…

- Fallis, D. (2011). The epistemic significance of deceptive information.

- Nmap Official Website – https://nmap.org/

- Python Documentation – https://docs.python.org/3/

- Bash Scripting Guide – https://www.gnu.org/software/bash/manual/

🚀 अगले स्तर पर जाने के लिए तैयार हैं?

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।

97% जॉब प्लेसमेंट दर

एलीट यूनिट 8200 तकनीकें

42 हैंड्स-ऑन लैब्स