जीरो ट्रस्ट लागू करने की चुनौतियाँ

# शून्य ट्रस्ट को लागू करने के 8 प्रमुख चुनौतियाँ: एक समग्र तकनीकी मार्गदर्शिका

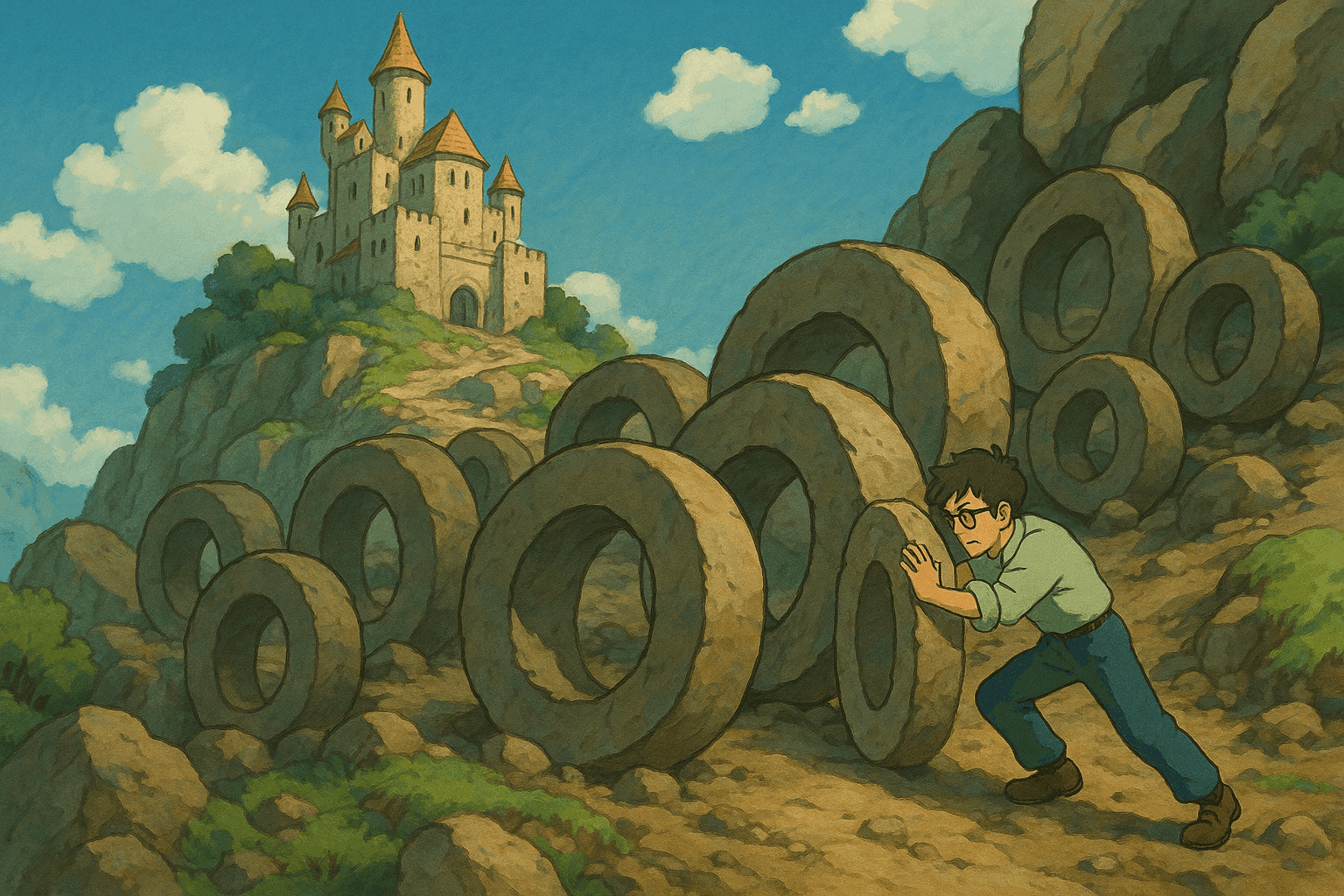

Zero Trust Architecture (ZTA) हाल के वर्षों में सबसे अधिक चर्चित साइबर सुरक्षा दृष्टिकोणों में से एक बन गई है। इसका मूल सिद्धांत “कभी भरोसा न करें, हमेशा सत्यापित करें” संगठनों को प्रत्येक पहुँच अनुरोध का लगातार आकलन और पुनः-सत्यापन करने के लिए बाध्य करता है, जिससे आंतरिक व बाहरी दोनों प्रकार के खतरों को उल्लेखनीय रूप से कम किया जा सके। हालाँकि, Zero Trust मॉडल में परिवर्तन बिना चुनौतियों के नहीं आता। इस दीर्घ-रूप लेख में हम कार्यान्वयन के दौरान सामने आने वाली आठ आम बाधाओं को विस्तार से समझाएँगे, जोखिम व संभावित समाधान बताएँगे, तथा वास्तविक-दृष्टांतों के साथ Bash और Python के कोड उदाहरण देंगे ताकि आप निगरानी, परीक्षण और परिवर्तन को सुगम बना सकें।

इस लेख में सम्मिलित विषय:

- साइबर सुरक्षा में Zero Trust का परिचय

- विरासत (Legacy) प्रणालियों का एकीकरण

- उपयोगकर्ता-अनुभव पर प्रभाव व सांस्कृतिक प्रतिरोध

- कार्यान्वयन की जटिलता

- तृतीय-पक्ष जोखिम प्रबंधन

- लागत प्रभाव

- पहचान प्रबंधन में दृश्यता

- नीति विरोधाभास व अनुपालन चुनौतियाँ

- टेक स्टैक ओवरलैप व स्केलेबिलिटी

- श्रेष्ठ प्रथाएँ व वास्तविक दृष्टांत

- कोड नमूने व तकनीकी प्रदर्शन

- संदर्भ तथा आगे की पढ़ाई

> की-वर्ड्स: ज़ीरो ट्रस्ट, साइबर सुरक्षा, जोखिम प्रबंधन, पहचान प्रबंधन, विरासत प्रणाली, अनुपालन, तकनीकी मार्गदर्शिका, कोड नमूने, Bash, Python, सतत सुरक्षा, अनुकूली प्रमाणीकरण

---

## अनुक्रमणिका

1. [Zero Trust का परिचय](#zero-trust-का-परिचय)

2. [विरासत प्रणालियों का एकीकरण](#विरासत-प्रणालियों-का-एकीकरण)

3. [उपयोगकर्ता-अनुभव प्रभाव एवं सांस्कृतिक प्रतिरोध](#उपयोगकर्ता-अनुभव-प्रभाव-एवं-सांस्कृतिक-प्रतिरोध)

4. [कार्यान्वयन की जटिलता](#कार्यान्वयन-की-जटिलता)

5. [तृतीय-पक्ष जोखिम प्रबंधन](#तृतीय-पक्ष-जोखिम-प्रबंधन)

6. [लागत प्रभाव](#लागत-प्रभाव)

7. [पहचान प्रबंधन में दृश्यता](#पहचान-प्रबंधन-में-दृश्यता)

8. [असंगत नीतियाँ एवं अनुपालन बाधाएँ](#असंगत-नीतियाँ-एवं-अनुपालन-बाधाएँ)

9. [टेक स्टैक ओवरलैप व स्केलेबिलिटी](#टेक-स्टैक-ओवरलैप-व-स्केलेबिलिटी)

10. [वास्तविक दृष्टांत व कोड नमूने](#वास्तविक-दृष्टांत-व-कोड-नमूने)

11. [निष्कर्ष: Zero Trust पर सम्पूर्ण भरोसा](#निष्कर्ष-zero-trust-पर-सम्पूर्ण-भरोसा)

12. [संदर्भ व आगे की पढ़ाई](#संदर्भ-व-आगे-की-पढ़ाई)

---

## Zero Trust का परिचय

Zero Trust केवल एक बाज़-वर्ड नहीं—यह सुरक्षा के प्रति सोचने के तरीके में मौलिक परिवर्तन है। नेटवर्क के अंदर की हर चीज़ को स्वाभाविक रूप से सुरक्षित मानने के बजाय Zero Trust प्रत्येक अनुरोध के लिए निरंतर प्रमाणीकरण व कठोर पहुँच नियंत्रण की माँग करता है—उसके स्रोत से कोई फर्क नहीं पड़ता। जैसे-जैसे संगठन क्लाउड कम्प्यूटिंग, रिमोट वर्क और बढ़ते IoT को अपनाते हैं, यह दृष्टिकोण और भी अनिवार्य हो जाता है।

### Zero Trust क्या है?

मूल रूप से, Zero Trust ऐसा सुरक्षा मॉडल है जिसमें किसी भी एसेट या यूज़र अकाउंट को केवल उनके भौगोलिक स्थान, नेटवर्क या स्वामित्व के आधार पर अंतर्निहित भरोसा नहीं मिलता। प्रत्येक पहुँच प्रयास को मल्टी-फैक्टर ऑथेंटिकेशन (MFA), सतत निगरानी और कठोर पहुँच नीति द्वारा सत्यापित किया जाता है। NIST, ISO और CISA जैसी प्रमुख मानक एवं नियामक संस्थाएँ इसे मान्यता देती हैं।

### Zero Trust क्यों महत्वपूर्ण है?

– हमलावरों की लैट्रल मूवमेंट सीमित करता है

– फ़िशिंग, रैनसमवेयर और इनसाइडर थ्रेट्स से सुरक्षा बढ़ाता है

– डेटा गोपनीयता व पहुँच नियंत्रण के अनुपालन की आवश्यकताएँ पूरी करता है

– तीव्र तकनीकी बदलावों के बीच सुरक्षित डिजिटल ट्रांसफॉर्मेशन सक्षम करता है

---

## विरासत प्रणालियों का एकीकरण

### चुनौती का सार

अनेक संगठन ऐसी विरासत प्रणालियों पर निर्भर हैं जिनमें आधुनिक Zero Trust नियंत्रणों के लिए आवश्यक प्रोग्रामिंग या आर्किटेक्चर नहीं होता। पुराना हार्डवेयर/सॉफ़्टवेयर नए ऑथेंटिकेशन तरीकों या अनुकूली सुरक्षा नीतियों से मेल नहीं खा पाता।

### समाधान रणनीतियाँ

1. चरणबद्ध अपग्रेड

2. मिडलवेयर ब्रिज

3. API रैपर बनाकर फ्रंट-एंड को आधुनिक बनाना

### वास्तविक दृष्टांत

एक वित्तीय संस्था अपने मेनफ़्रेम को पूरी तरह बदले बिना मिडलवेयर लगाकर प्रत्येक ट्रांज़ैक्शन को वैधता एवं लॉग करती है।

### कोड नमूना: Python में Nmap का उपयोग कर विरासत स्कैन

```python

import nmap, sys

def scan_legacy_systems(network_range):

"""

दिये गये नेटवर्क रेंज में विरासत प्रणालियाँ ढूँढें।

FTP/Telnet जैसे खुले पोर्ट विरासत का संकेत हो सकते हैं।

"""

nm = nmap.PortScanner()

print(f"नेटवर्क स्कैन हो रहा है: {network_range}")

nm.scan(hosts=network_range, arguments='-sV -p 21,23,25,80,443')

for host in nm.all_hosts():

print(f"होस्ट: {host} ({nm[host].hostname()})")

for proto in nm[host].all_protocols():

for port in nm[host][proto].keys():

svc = nm[host][proto][port]['name']

ver = nm[host][proto][port]['version']

print(f"पोर्ट: {port}/{proto} - सर्विस: {svc}, संस्करण: {ver}")

if 'ftp' in svc or 'telnet' in svc:

print(f"--> {host} के पोर्ट {port} पर विरासत संकेत मिला")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("उपयोग: python scan_legacy.py <network_range>")

sys.exit(1)

scan_legacy_systems(sys.argv[1])

उपयोगकर्ता-अनुभव प्रभाव एवं सांस्कृतिक प्रतिरोध

चुनौती

अतिरिक्त प्रमाणीकरण कदम उपयोगकर्ताओं को बोझिल लग सकते हैं और मौजूदा कार्य-प्रवाह बदलने पर प्रतिरोध उत्पन्न होता है।

समाधान

- अनुकूली ऑथेंटिकेशन (SSO + संदर्भ-आधारित MFA)

- प्रशिक्षण व जागरूकता

- फ़ीडबैक लूप

कोड नमूना: Bash में अनुकूली प्रमाणीकरण सिमुलेशन

#!/bin/bash

RISK=$((RANDOM % 100))

echo "जोखिम स्कोर: $RISK"

if [ $RISK -lt 50 ]; then

read -s -p "पासवर्ड दर्ज करें: " pwd

echo -e "\nपासवर्ड सत्यापित।"

else

echo "उच्च जोखिम—बायोमेट्रिक जाँच (काल्पनिक) शुरू…"

sleep 2

echo "बायोमेट्रिक सफल।"

fi

कार्यान्वयन की जटिलता

समाधान सुझाव

- उच्च-जोखिम क्षेत्र को प्राथमिकता

- विशेषज्ञता का उपयोग

- मॉड्यूलर परिनियोजन

कोड नमूना: अनधिकृत पहुँच लॉग विश्लेषण (Python)

import re

def parse_security_logs(file):

पैटर्न = re.compile(r"Unauthorized access attempt from (\d+\.\d+\.\d+\.\d+)")

ip_list = []

with open(file) as f:

for line in f:

m = पैटर्न.search(line)

if m:

ip_list.append(m.group(1))

return ip_list

तृतीय-पक्ष जोखिम प्रबंधन

समाधान

- मूल्यांकन मानदण्ड

- निरंतर ऑडिट

- विक्रेता सहयोग

कोड नमूना: तृतीय-पक्ष API स्वास्थ्य जाँच

#!/bin/bash

API="https://thirdparty.example.com/api/health"

code=$(curl -s -o /dev/null -w "%{http_code}" $API)

[ "$code" -eq 200 ] && echo "API स्वस्थ है।" || echo "चेतावनी: स्थिति $code"

लागत प्रभाव

समाधान

- ROI विश्लेषण

- चरणबद्ध निवेश

- विक्रेता साझेदारी

लंबी अवधि के लाभ—घटना-रहित समय, कम सुधार लागत, बेहतर उत्पादकता, कम जुर्माने।

पहचान प्रबंधन में दृश्यता

समाधान

- केंद्रीकृत पहचान प्रबंधन

- व्यवहार विश्लेषण (AI/ML)

- ऑडिट ट्रेल्स

कोड नमूना: CSV लॉग से सफल/असफल लॉग-इन सारांश

import csv, collections

def analyze(csvfile):

data = collections.defaultdict(lambda: {'OK':0,'FAIL':0})

with open(csvfile) as f:

for r in csv.DictReader(f):

data[r['username']]['OK' if r['status']=='success' else 'FAIL'] += 1

return data

असंगत नीतियाँ एवं अनुपालन बाधाएँ

समाधान

- नियामक मानकों के साथ संरेखण (NIST, ISO, CISA)

- बाहरी ऑडिट

- नियमित नीति समीक्षा

कोड नमूना: नीति उल्लंघन जाँच

#!/bin/bash

LOG="/var/log/policy_compliance.log"

errs=$(grep -ci "policy violation" "$LOG" 2>/dev/null)

[ "$errs" -gt 0 ] && echo "$errs उल्लंघन मिले!" || echo "सभी नीतियाँ अनुपालन में।"

टेक स्टैक ओवरलैप व स्केलेबिलिटी

समाधान

- स्टैक ऑडिट

- अनावश्यकता कम करें

- मॉड्यूलर स्केलिंग

- क्लाउड-आधारित समाधानों का उपयोग

कोड नमूना: Linux पर इंस्टॉल्ड पैकेज सूची

#!/bin/bash

dpkg --get-selections | awk '{print $1}' > installed_apps.txt

grep -E '^(nginx|apache2|mysql|postgres)' installed_apps.txt > critical_apps.txt

वास्तविक दृष्टांत व कोड नमूने

स्वास्थ्य-सेवा प्रदाता के Zero Trust रोल-आउट से लेकर क्लाउड-आधारित Conditional Access तक, उपरोक्त सभी चरण—स्कैनिंग, अनुकूली ऑथेंटिकेशन, सतत निगरानी, तृतीय-पक्ष व नीति ऑडिट—एक क्रमिक, प्रायोगिक एवं स्वचालित पद्धति में जुड़ते हैं।

क्लाउड लॉग-इन मॉनिटरिंग (Python)

import requests, json

def fetch(api, token):

return requests.get(api, headers={"Authorization":f"Bearer {token}"}).json()

def suspicious(events):

return [e for e in events.get("events",[]) if e["status"]!="success"]

निष्कर्ष: Zero Trust पर सम्पूर्ण भरोसा

Zero Trust तकनीकी दिशानिर्देशों का संग्रह भर नहीं, बल्कि एक सांस्कृतिक, प्रक्रियात्मक और प्रौद्योगिकीय रूपांतरण है। विरासत प्रणालियों, उपयोगकर्ता प्रतिरोध और जटिल एकीकरण जैसी चुनौतियाँ मौजूद हैं, परन्तु दीर्घ-कालिक लाभ—मज़बूत सुरक्षा, सुव्यवस्थित वर्कफ़्लो, सक्रिय सुरक्षा संस्कृति—अस्वीकार्य नहीं। सतत निगरानी, परीक्षण और नीति सुधार के साथ “कभी भरोसा न करें, हमेशा सत्यापित करें” का मंत्र आज के परिवर्तित खतरे-परिदृश्य में अनिवार्य है।

संदर्भ व आगे की पढ़ाई

- NIST SP 800-207: Zero Trust Architecture

- CISA Zero Trust Maturity Model

- ISO/IEC 27001 सूचना सुरक्षा प्रबंधन

- Google BeyondCorp

- Microsoft Zero Trust Security

- Nmap आधिकारिक वेबसाइट

इस व्यापक तकनीकी गाइड ने Zero Trust कार्यान्वयन की चुनौतियों, वास्तविक उदाहरणों और Bash/Python कोड नमूनों के माध्यम से आपको एक ठोस रोडमैप प्रदान किया है। Zero Trust की यात्रा प्रारम्भ करें, और याद रखें: आज के परिवर्तित ख़तरा-परिदृश्य में “कभी भरोसा न करें, हमेशा सत्यापित करें” से बेहतर सिद्धांत कोई नहीं।

सुरक्षित रहें!

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।