मानव त्रुटि और साइबर सुरक्षा

सफल साइबर-सुरक्षा उल्लंघनों में मानव त्रुटि की भूमिका

(The Role of Human Error in Successful Cyber Security Breaches)

सामग्री-सूची (Table of Contents)

- परिचय

- साइबर सुरक्षा में मानव त्रुटि को समझना

- मानव त्रुटि के वास्तविक उदाहरण

- मानव त्रुटि में योगदान देने वाले कारक

- तकनीकी डेमो: कोड उदाहरण से सुरक्षा स्कैन तक

- मानव त्रुटि रोकने की रणनीतियाँ

- निष्कर्ष

- संदर्भ

परिचय

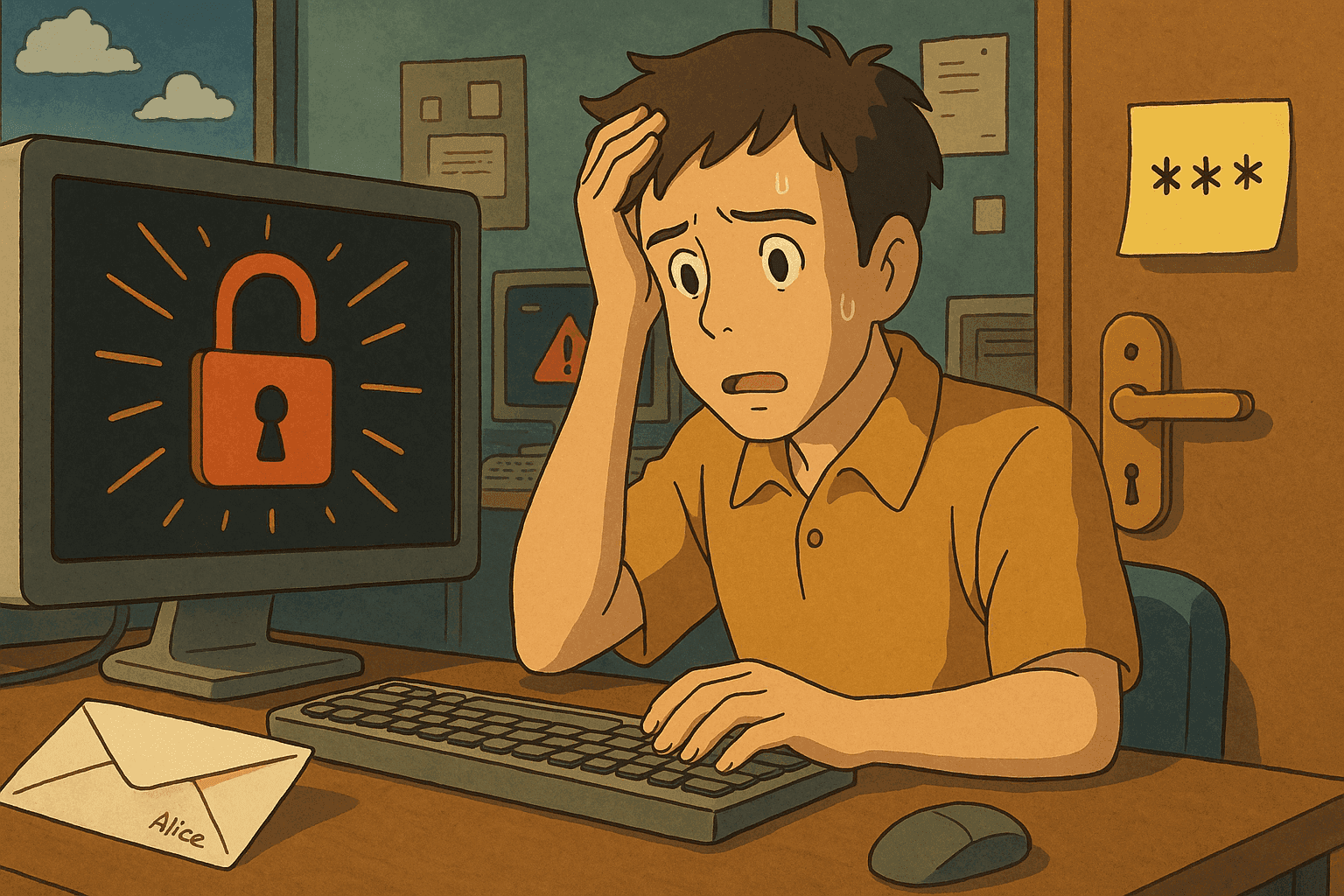

साइबर सुरक्षा एक बहु-आयामी युद्धभूमि है—जहाँ उन्नत मालवेयर, परPersist Threats और एकमात्र मानवीय गलती हमेशा उपस्थित रहती है। सुरक्षा तकनीकों में उल्लेखनीय प्रगति के बावजूद, मानव कारक सर्वोत्तम संरक्षित संगठनों में भी कमज़ोर कड़ी बना रहता है। यह ब्लॉग-पोस्ट यह समझने का प्रयास करती है कि मानव त्रुटि इतनी सर्वव्यापी क्यों है, यह सफल उल्लंघनों में कैसे योगदान देती है, और इसके प्रभाव को कम करने के व्यावहारिक उपाय क्या हैं।

जैसे-जैसे व्यवसाय अधिक डिजिटल टूल अपनाते हैं, हमारे आईटी परिवेश की जटिलता बढ़ती जाती है। उपयोगकर्ता बढ़ती संख्या में पासवर्ड, अनुप्रयोग व प्रक्रियाएँ सँभालने को मजबूर हैं, फलस्वरूप शॉर्टकट अपनाते हैं जो सुरक्षा को कमजोर करते हैं। साथ ही, सोशल इंजीनियरिंग हमारी सहज विश्वास-प्रवृत्ति का लाभ उठाती है, जिससे आकस्मिक गलतियाँ व जानबूझकर की गई चालबाज़ियाँ अलग-अलग दिखना कठिन हो जाता है।

साइबर सुरक्षा में मानव त्रुटि को समझना

सुरक्षा संदर्भ में मानव त्रुटि की परिभाषा

सामान्य बोली-चाल में मानव त्रुटि का तात्पर्य सिर्फ़ किसी भूल-चूक से हो सकता है। किंतु साइबर सुरक्षा के संदर्भ में इसका आशय उन अनजाने कार्यों या अकर्मों से है जो सुरक्षा-कमज़ोरियाँ पैदा करते हैं। ये त्रुटियाँ कई रूपों में प्रकट हो सकती हैं:

- संवेदनशील जानकारी का अनजाने में प्रकटीकरण—जैसे ग़लत ई-मेल पते पर भेजना।

- कमज़ोर पासवर्ड प्रथाएँ—डिफ़ॉल्ट या आसानी से अनुमान लगने वाले पासवर्ड का उपयोग।

- ज्ञात कमज़ोरियों के लिए पैच न लगाना—अपडेट टालने या नज़रअंदाज़ करने से।

- भौतिक सुरक्षा में चूक—जैसे गोपनीय दस्तावेज़ सार्वजनिक जगह पर छोड़ देना।

इन सभी घटनाओं में एक साझा बात है—दुराशय का अभाव। कारण अक्सर घटिया प्रक्रियाएँ, प्रशिक्षण की कमी या ऐसा वातावरण होता है जो जोखिम भरे व्यवहार को प्रोत्साहित करता है।

कौशल-आधारित बनाम निर्णय-आधारित त्रुटियाँ

मानव त्रुटि दो व्यापक वर्गों में बाँटी जा सकती है:

-

कौशल-आधारित त्रुटियाँ (Skill-Based Errors):

वे गलतियाँ जो परिचित कार्य करते समय होती हैं:- ग़लत प्राप्तकर्ता को ई-मेल भेजना।

- ज़रूरी दस्तावेज़ संलग्न करना भूल जाना।

- एक पल के ध्यानभंग से सुरक्षा-सेटिंग ग़लत कॉन्फ़िगर कर देना।

आमतौर पर यह असावधानी, थकान या कार्य-स्थल के व्यवधान से जुड़ी होती हैं।

-

निर्णय-आधारित त्रुटियाँ (Decision-Based Errors):

जब उपयोगकर्ता ग़लत निर्णय लेता है, अक्सर अपर्याप्त ज्ञान या ग़लत सूचना के कारण:- कर्मचारी कमज़ोर पासवर्ड चुनता है क्योंकि जोखिम नहीं समझता।

- कोई महत्वपूर्ण अपडेट नज़रअंदाज़ कर देता है।

- फ़िशिंग ई-मेल का शिकार हो जाता है।

इन्हें अलग-अलग समझना ज़रूरी है, क्योंकि कौशल-आधारित त्रुटि को ध्यान बढ़ाकर घटाया जा सकता है, जबकि निर्णय-आधारित त्रुटि के लिए मज़बूत प्रशिक्षण व जागरूकता आवश्यक है।

मानव त्रुटि के वास्तविक उदाहरण

त्रुटियों के कारण हुए उल्लंघनों को पहचानने से समस्या का दायरा स्पष्ट होता है। आइए कुछ उल्लेखनीय उदाहरण देखें:

संवेदनशील डेटा की ग़लत डिलिवरी

यूके की NHS की एक HIV क्लिनिक में 800 से अधिक रोगियों का निजी डेटा अनजाने में उजागर हो गया, जब एक कर्मचारी ने BCC के बजाय “To” फ़ील्ड में ई-मेल पते भर दिए। यह शुद्ध रूप से कौशल-आधारित त्रुटि थी जिसने गंभीर गोपनीयता उल्लंघन को जन्म दिया।

पासवर्ड से जुड़ी गलतियाँ

- “123456” आज भी दुनिया के सबसे आम पासवर्डों में से एक है।

- लगभग 45 % उपयोगकर्ता अपना प्राथमिक ई-मेल पासवर्ड कई प्लेटफ़ॉर्म पर दोहराते हैं।

कमज़ोर या पुन: उपयोग किए गए पासवर्ड बार-बार बड़े डेटा-भंग के कारण बने हैं। Sticky Notes व स्प्रेडशीट में पासवर्ड लिखना जोखिम और बढ़ाता है।

पैचिंग व अपडेट में चूक

2017 के WannaCry रैनसमवेयर ने उन सिस्टमों को निशाना बनाया जिनमें महीनों पहले उपलब्ध Microsoft पैच नहीं लगाया गया था। यह निर्णय-आधारित त्रुटि थी—समय पर अपडेट न करने की।

भौतिक सुरक्षा में चूक

- डेस्क पर छोड़ दिए गए संवेदनशील दस्तावेज़।

- प्रिंटर ट्रे में पड़े गोपनीय प्रिंटआउट।

- टेल-गेटिंग, जब अनधिकृत व्यक्ति शिष्टाचार की आड़ में प्रतिबंधित क्षेत्र में घुसता है।

ऐसी चूक के लिए किसी उन्नत हैकिंग कौशल की आवश्यकता नहीं होती, बस अवसरवादी हमलावर ही काफी है।

मानव त्रुटि में योगदान देने वाले कारक

त्रुटियाँ अनिवार्य हैं, परंतु उनके कारणों को समझना रोकथाम की पहली सीढ़ी है। मुख्य तीन कारक हैं: अवसर, पर्यावरण और जागरूकता की कमी।

अवसर (Opportunity)

प्रत्येक अतिरिक्त कार्य, प्रक्रिया या चरण त्रुटि की संभावना बढ़ाता है। जैसे-जैसे कर्मचारी कई ऐप व सिस्टम सँभालते हैं, ग़लत ई-मेल भेजना या असुरक्षित पासवर्ड चुनना स्वाभाविक हो जाता है।

पर्यावरण (Environment)

- भौतिक पर्यावरण: खराब रोशनी, शोर या असहज तापमान ध्यान भंग करते हैं।

- सांस्कृतिक पर्यावरण: जहाँ सुविधा को सुरक्षा पर तरजीह मिलती है, वहाँ शॉर्टकट व जोखिम भरा व्यवहार पनपता है। “सुरक्षा-प्रथम” संस्कृति रखने वाले संगठन बेहतर परिणाम देखते हैं।

जागरूकता की कमी

- कमज़ोर पासवर्ड के दुष्प्रभाव समझ न पाना।

- सुरक्षित ई-मेल प्रथाओं की जानकारी न होना।

- फ़िशिंग या सोशल इंजीनियरिंग पहचानना न आना।

नियमित व प्रभावी प्रशिक्षण के बिना उपयोगकर्ता असुरक्षित रहते हैं और त्रुटियाँ जमा होती जाती हैं।

तकनीकी डेमो: कोड उदाहरण से सुरक्षा स्कैन तक

सैद्धांतिक ज्ञान के साथ-साथ व्यावहारिक तकनीकें आवश्यक हैं। नीचे कुछ कोड उदाहरण और डेमो दिए गए हैं।

Nmap द्वारा कमज़ोरियों का स्कैन

# नेटवर्क रेंज में खुले पोर्ट व सेवाओं का बेसिक Nmap स्कैन

nmap -sV 192.168.1.0/24

उन्नत उपयोग के लिए NSE स्क्रिप्ट:

# Heartbleed कमज़ोरी जाँचने हेतु Nmap स्क्रिप्ट

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

Python से लॉग आउटपुट पार्स करना

#!/usr/bin/env python3

import re

log_file_path = 'system.log'

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as file:

for line in file:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

errors = parse_log(log_file_path)

print("लॉग में पाए गए Error/Warning:")

for error in errors:

print(error)

Bash स्क्रिप्ट से सुरक्षा-जागरूकता को स्वचालित करना

#!/bin/bash

# लंबित सुरक्षा अपडेट जाँचें

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "सुरक्षा अपडेट उपलब्ध हैं:"

echo "$updates"

else

echo "सिस्टम नवीनतम सुरक्षा पैच पर है।"

fi

मानव त्रुटि रोकने की रणनीतियाँ

सुरक्षा-जागरूकता प्रशिक्षण में सुधार

- इंटरऐक्टिव सिमुलेशन: फ़िशिंग-हमलों का नकली अभ्यास।

- भूमिका-आधारित सामग्री: अलग-अलग टीमों के लिए अनुकूलित कोर्स।

- नियमित अपडेट: विकसित होते ख़तरों के अनुरूप सामग्री बदलाव।

प्रक्रियाओं को सरल बनाना व जटिलता घटाना

- सिंगल साइन-ऑन (SSO): पासवर्ड गिनती घटाएँ।

- पासवर्ड मैनेजर: जटिल पासवर्ड जनरेट व सुरक्षित रखें।

- यूज़र-फ्रेंडली इंटरफ़ेस: सुरक्षा को सहज बनाना।

- स्वचालन: पैच प्रबंधन, बैकअप व लॉग मॉनिटरिंग को ऑटोमेट करें।

प्रौद्योगिकीय सुरक्षा-उपाय लागू करना

- मल्टी-फ़ैक्टर ऑथेंटिकेशन (MFA)

- एंडपॉइंट डिटेक्शन व रिस्पॉन्स (EDR)

- नियमित ऑडिट व स्वचालित वल्नरेबिलिटी स्कैन

- डेटा लॉस प्रिवेंशन (DLP) टूल्स

निष्कर्ष

मानव त्रुटि मानव स्वभाव का अटूट हिस्सा है, पर साइबर सुरक्षा में इसके प्रभाव गहरे हैं। IBM के अध्ययन के अनुसार 95 % उल्लंघन मानव त्रुटि से जुड़े हैं—यह आँकड़ा संगठनों के लिए चेतावनी-घंटी है।

कौशल-आधारित व निर्णय-आधारित त्रुटियों का अंतर समझकर, पर्यावरणीय व सांस्कृतिक कारकों को पहचानकर, तथा तकनीकी व शैक्षिक उपायों को मिलाकर, हम इन्हें काफी हद तक कम कर सकते हैं। Nmap स्कैन, Python लॉग-पार्सिंग या Bash आधारित स्वचालन जैसे उपाय सुरक्षा टीमों को एक कदम आगे रखते हैं।

अंततः, मानव त्रुटि को सुधारने का मतलब केवल गलती होने पर प्रतिक्रिया देना नहीं है; यह ऐसा पारिस्थितिकी-तंत्र बनाना है जो कर्मचारियों को सुरक्षित ढंग से कार्य करने में सक्षम बनाए तथा सिस्टम को मानवीय कमज़ोरियों को ध्यान में रखकर डिज़ाइन करे। प्रशिक्षण, प्रक्रिया-सुधार व सक्रिय तकनीक का संगम मानवीय कमज़ोरियों को संगठनात्मक ताकत में परिवर्तित कर सकता है।

संदर्भ

- IBM “Cost of a Data Breach Report” – IBM Security

- Verizon 2018 Data Breach Investigations Report – Verizon Enterprise Solutions

- National Cyber Security Centre (NCSC) – NCSC Official Site

- Nmap Official Documentation – Nmap Guide

- Microsoft Security Bulletin – Microsoft Security Response Center

यह विस्तृत तकनीकी ब्लॉग-पोस्ट मूलभूत अवधारणाओं से लेकर उन्नत तकनीकी डेमो तक मानव त्रुटि की भूमिका पर रोशनी डालती है। निरंतर शिक्षा, सरलीकृत प्रक्रियाएँ, और रणनीतिक तकनीक-उपयोग द्वारा संगठन अपनी डिजिटल सुरक्षा को मज़बूत बना सकते हैं।

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।