एआई में सप्लाई चेन खतरों की जांच

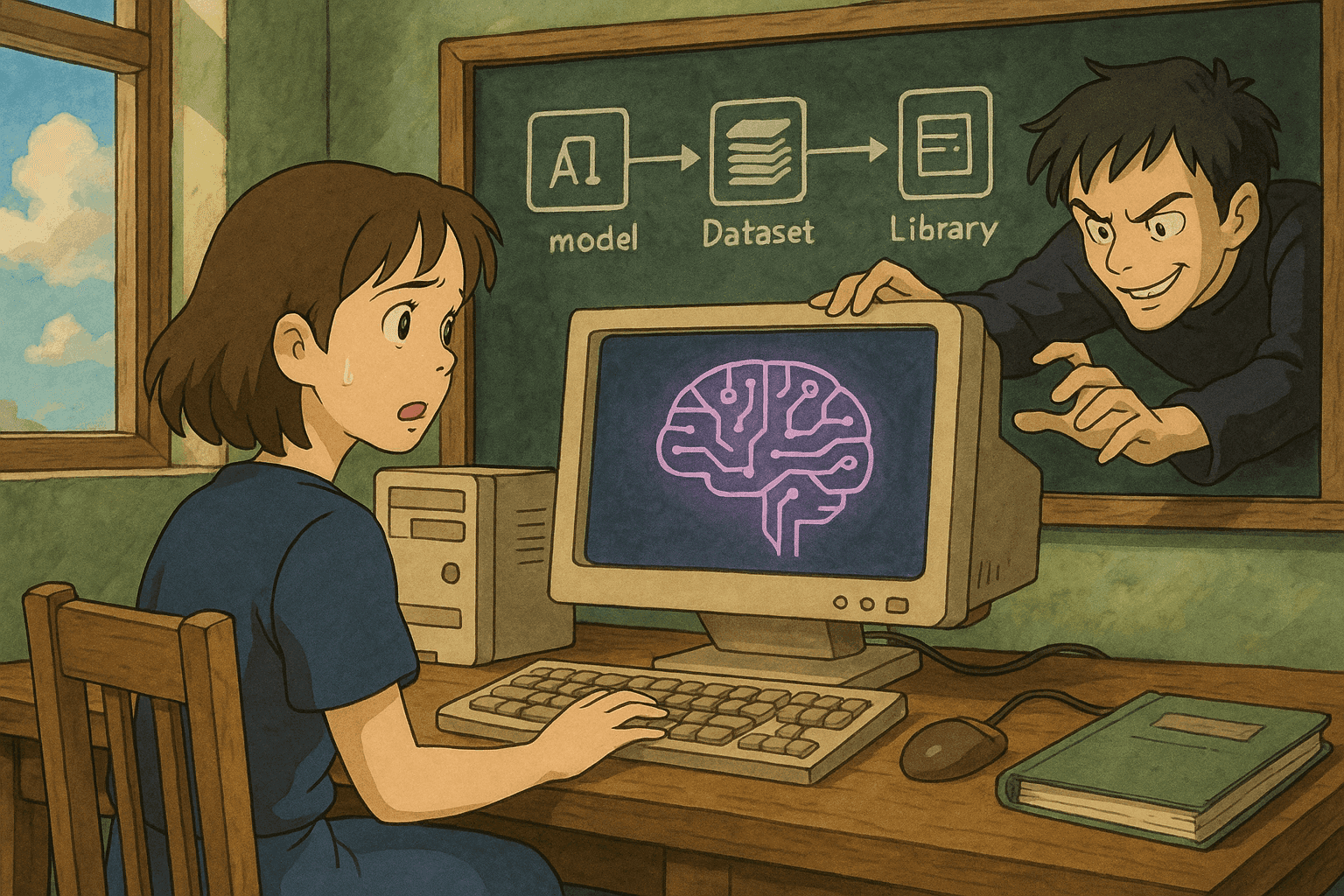

# एआई आपूर्ति शृंखला का दुरुपयोग: ज़हरीले मॉडल, डेटा और थर्ड-पार्टी लाइब्रेरीज़ से एआई सिस्टमों से समझौता कैसे किया जाता है

*लेखक: [Your Name]*

*तारीख: 18 अगस्त 2025*

कृत्रिम बुद्धिमत्ता (AI) तेज़ी से हर उद्योग में व्यापार को रूपांतरित कर रही है। लेकिन हर नवीनता की तरह, एआई सिस्टम भी कमज़ोरियों से मुक्त नहीं हैं। हाल के वर्षों में एआई कलाकृतियों—जैसे कि ज़हरीले मॉडल, छेड़े गए डेटा तथा समझौता-शुदा थर्ड-पार्टी लाइब्रेरीज़—को लक्षित आपूर्ति-शृंखला हमले गंभीर ख़तरा बनकर उभरे हैं। यह ब्लॉग-पोस्ट दर्शाती है कि हमलावर किस तरह आपूर्ति-शृंखला का दुरुपयोग कर एआई सिस्टमों से समझौता कर सकते हैं, सामान्य आक्रमण-पथ समझाती है, वास्तविक उदाहरण देती है, और Bash व Python कोड से स्कैन व रिपोर्ट पार्स करने के तरीके दिखाती है।

---

## विषय-सूची

1. [परिचय](#introduction)

2. [एआई आपूर्ति-शृंखला को समझना](#understanding-the-ai-supply-chain)

3. [एआई आपूर्ति-शृंखला के सामान्य आक्रमण-पथ](#common-attack-vectors)

- [मॉडल ज़हर देना](#poisoning-models)

- [डेटा पाइपलाइन से समझौता](#compromising-data-pipelines)

- [थर्ड-पार्टी लाइब्रेरी शोषण](#third-party-library-exploitation)

4. [वास्तविक दुनिया के उदाहरण](#real-world-examples)

5. [भेद्यता स्कैन व पार्स करने के कोड-उदाहरण](#code-samples)

- [Bash उदाहरण: कमज़ोर पैकेज स्कैन करना](#bash-example)

- [Python उदाहरण: स्कैन आउटपुट पार्स करना](#python-example)

6. [एआई आपूर्ति-शृंखला को सुरक्षित करने के श्रेष्ठ उपाय](#best-practices)

7. [निष्कर्ष](#conclusion)

8. [संदर्भ](#references)

---

## परिचय <a name="introduction"></a>

आधुनिक एआई सिस्टम जटिल आपूर्ति-शृंखलाओं पर निर्भर होते हैं जिनमें प्री-ट्रेंड मॉडल, डेटा सेट और असंख्य थर्ड-पार्टी लाइब्रेरीज़ शामिल हैं। ये घटक यद्यपि विकास को तेज़ करते हैं, फिर भी हमलावरों के लिए प्रवेशद्वार बन सकते हैं। यदि आपूर्ति-शृंखला का कोई भी हिस्सा समझौता-शुदा है, तो हमलावर ज़हरीला डेटा डाल सकता है, मॉडल व्यवहार बदल सकता है, या सूक्ष्म बग जोड़ सकता है जो प्रॉडक्शन में बाद तक अनदेखा रह जाते हैं।

यह पोस्ट “एआई आपूर्ति-शृंखला का दुरुपयोग” की गहराई से जाँच करती है, यह बताती है कि हमलावर प्रारम्भिक पहुँच कैसे पाते हैं, पहचान से बचते हैं, तथा ग़लत क्रेडेन्शियल या संसाधनों का उपयोग कर आगे के शोषण करते हैं। यह मार्गदर्शिका डेटा वैज्ञानिकों, सुरक्षा इंजीनियरों व DevOps पेशेवरों के लिए है जो अपनी एआई पाइपलाइन सुरक्षित रखना चाहते हैं।

---

## एआई आपूर्ति-शृंखला को समझना <a name="understanding-the-ai-supply-chain"></a>

एआई आपूर्ति-शृंखला उन सभी आंतरिक व बाहरी घटकों का समूह है जो किसी मॉडल के विकास, प्रशिक्षण, परिनियोजन व संचालन में योगदान देते हैं, जैसे—

- **प्री-ट्रेंड मॉडल व चेकपॉइंट्स:** प्रायः सार्वजनिक रिपॉज़िटरी या थर्ड-पार्टी प्रदाताओं से।

- **डेटा सेट्स:** मॉडल प्रशिक्षित / फाइन-ट्यून करने हेतु संग्रहीत या ख़रीदे गए।

- **थर्ड-पार्टी लाइब्रेरीज़:** ओपन-सोर्स फ्रेमवर्क, टूलकिट्स, यूटिलिटीज़।

- **परिनियोजन टूल्स:** क्लाउड संसाधन, API और CI/CD पाइपलाइनें।

इनमें से प्रत्येक एक संभावित समझौता-बिंदु है; यदि कोई हिस्सा गिर जाए तो प्रभाव नीचे तक फैल सकता है।

---

## एआई आपूर्ति-शृंखला के सामान्य आक्रमण-पथ <a name="common-attack-vectors"></a>

### मॉडल ज़हर देना <a name="poisoning-models"></a>

परिभाषा: मॉडल पॉइज़निंग तब होती है जब हमलावर ट्रेनिंग-डेटा या मॉडल वज़न में दुर्भावनापूर्ण पैटर्न इंजेक्ट करता है, जिससे मॉडल अनपेक्षित व्यवहार दिखाता है—जैसे संवेदनशील डेटा लीक या ग़लत वर्गीकरण।

आक्रमण-परिदृश्य

1. लोकप्रिय प्री-ट्रेंड मॉडल ओपन-सोर्स रिपॉज़िटरी में साझा।

2. हमलावर ट्रेनिंग-स्क्रिप्ट या वज़न में सूक्ष्म बदलाव के साथ PR भेजता है।

3. ज़हरीला संस्करण तैनात होते ही गंभीर इनपुट्स का ग़लत वर्गीकरण करता है (उदा. फ़्रॉड डिटेक्शन ठप)।

प्रभाव

- मॉडल प्रदर्शन घटता।

- गलत पूर्वानुमान।

- थर्ड-पार्टी मॉडल पर विश्वास कम।

### डेटा पाइपलाइन से समझौता <a name="compromising-data-pipelines"></a>

परिभाषा: डेटा पॉइज़निंग में हमलावर प्रशिक्षण-डेटा में हेर-फेर करता है ताकि मॉडल झूठे सह-संबंध सीखे और इनफरेंस समय पर ग़लत निर्णय ले।

आक्रमण-परिदृश्य

1. हमलावर को डेटा स्टोरेज / इनजेशन पाइपलाइन पर सीमित लिखने की अनुमति मिलती है।

2. वह दुर्भावनापूर्ण नमूने इंजेक्ट करता है जिन्हें मॉडल वैध मान लेता है।

3. अंततः मॉडल गलत निर्णय (जैसे साइबर ख़तरे की पहचान चूक) लेने लगता है।

प्रभाव

- सटीकता में कमी।

- पक्षपात बढ़ना।

- इनफरेंस समय पर शोषण संभव।

### थर्ड-पार्टी लाइब्रेरी शोषण <a name="third-party-library-exploitation"></a>

परिभाषा: ओपन-सोर्स लाइब्रेरी में सूक्ष्म दुर्भावनापूर्ण कोड डालना या नई कमज़ोरी जोड़ना। एआई प्रोजेक्ट सैकड़ों लाइब्रेरी पर निर्भर होते हैं, एक में भी भेद्यता पूरी ऐप को गिरा सकती है।

आक्रमण-परिदृश्य

1. हमलावर टाइपोस्क्वैटिंग / डिपेंडेंसी कन्फ़्यूज़न से लोकप्रिय पैकेज में बैकडोर डालता है।

2. प्रोजेक्ट अद्यतन या इंस्टॉल करते समय कोड चल जाता है।

3. बैकडोर से RCE, डेटा-चोरी, या प्रिविलेज एस्कलेशन संभव।

प्रभाव

- बड़े-पैमाने की आपूर्ति-शृंखला हमले।

- प्रॉडक्शन में छिपे बैकडोर।

- पहचान कठिन जब बदलाव सूक्ष्म हों।

---

## वास्तविक दुनिया के उदाहरण <a name="real-world-examples"></a>

### उदाहरण 1: ओपन-सोर्स मॉडल रिपॉज़िटरी से समझौता

एक लोकप्रिय मॉडल रिपॉज़िटरी में हमलावर ने PR भेजा जो प्रदर्शन-वर्धक दिखता था पर गुप्त लॉजिक जोड़ता था ताकि विशेष स्थितियों में ग़लत वर्गीकरण हो। प्रमाणीकरण के बाद उपयोगकर्ताओं ने गलत नतीजे रिपोर्ट किए, भारी रिकॉल व ग्राहक-विश्वास हानि हुई।

### उदाहरण 2: वित्तीय सेवा में डेटा पॉइज़निंग

एक वित्तीय संस्था की आंतरिक डेटा पाइपलाइन में विरोधी ने लेन-देन रिकॉर्ड बदलना शुरू किया। समय के साथ फ़्रॉड-डिटेक्शन मॉडल ने असली धोखाधड़ी को नज़रअंदाज़ करना सीखा। परिणामस्वरूप बड़ा आर्थिक नुकसान हुआ।

### उदाहरण 3: थर्ड-पार्टी लाइब्रेरी भेद्यता

एक लोकप्रिय Python पैकेज के दुर्भावनापूर्ण अपडेट में RCE बैकडोर था। सार्वजनिक पैकेज-इंडेक्स से अपडेट होते ही वैश्विक एआई ऐप्स प्रभावित हुए, जब तक क्रॉस-प्रोजेक्ट मॉनिटरिंग ने खतरा न पकड़ा।

---

## भेद्यता स्कैन व पार्स करने के कोड-उदाहरण <a name="code-samples"></a>

### Bash उदाहरण: कमज़ोर पैकेज स्कैन करना <a name="bash-example"></a>

नीचे दिया स्क्रिप्ट Python पैकेजों की ज्ञात भेद्यता जाँचने हेतु “safety” टूल ( `pip install safety` ) का उपयोग करता है।

```bash

#!/bin/bash

# scan_packages.sh: आपकी Python प्रोजेक्ट डिपेंडेंसी में भेद्यता स्कैन करता है

REQUIREMENTS_FILE="requirements.txt"

if [ ! -f "$REQUIREMENTS_FILE" ]; then

echo "Error: $REQUIREMENTS_FILE not found!"

exit 1

fi

echo "Scanning dependencies for vulnerabilities..."

safety check -r "$REQUIREMENTS_FILE" --full-report

if [ $? -ne 0 ]; then

echo "Vulnerabilities detected. Please review the above report."

exit 1

else

echo "No known vulnerabilities detected in your dependencies!"

fi

उपयोग:

- फ़ाइल को

scan_packages.shनाम दें। chmod +x scan_packages.shचलाकर executable बनाएं।./scan_packages.shचलाएँ।

Python उदाहरण: स्कैन आउटपुट पार्स करना

नीचे स्क्रिप्ट JSON फ़ॉर्मेट वाले स्कैन-आउटपुट को पार्स कर प्रत्येक भेद्यता का सार देती है।

#!/usr/bin/env python3

"""

parse_vulnerabilities.py: भेद्यता स्कैन आउटपुट पार्स करने हेतु।

"""

import json, sys

def parse_vulnerabilities(output_file):

try:

with open(output_file, 'r') as file:

vulnerabilities = json.load(file)

except Exception as e:

print(f"Error reading {output_file}: {e}")

sys.exit(1)

if not vulnerabilities.get("vulnerabilities"):

print("No vulnerabilities found in the scan output!")

return

for vul in vulnerabilities["vulnerabilities"]:

package = vul.get("package", "Unknown")

version = vul.get("version", "Unknown")

advisory = vul.get("advisory", "No advisory provided")

severity = vul.get("severity", "Unknown").upper()

print(f"Package: {package}")

print(f"Version: {version}")

print(f"Severity: {severity}")

print(f"Advisory: {advisory}")

print("-" * 40)

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage: python3 parse_vulnerabilities.py <output_file.json>")

sys.exit(1)

parse_vulnerabilities(sys.argv[1])

उपयोग

- फ़ाइल को

parse_vulnerabilities.pyनाम दें। - स्कैन आउटपुट JSON फ़ाइल तैयार रखें।

python3 parse_vulnerabilities.py scan_output.jsonचलाएँ।

एआई आपूर्ति-शृंखला को सुरक्षित करने के श्रेष्ठ उपाय

1. डेटा पाइपलाइन सुरक्षित करें

- प्रमाणीकरण व एक्सेस-कंट्रोल सख़्त रखें।

- डेटा वैलिडेशन व एनोमली-डिटेक्शन लगाएँ।

- सतत ऑडिटिंग व मॉनिटरिंग करें।

2. थर्ड-पार्टी घटक सत्यापित करें

- Dependabot, Snyk, safety जैसे टूल से डिपेंडेंसी प्रबंधन।

- विश्वसनीय स्रोत व क्रिप्टोग्राफ़िक सिग्नेचर जाँच।

- कंटेनर या सैंडबॉक्स में थर्ड-पार्टी कोड चलाएँ।

3. एआई मॉडल की निगरानी व ऑडिट करें

- हैश/डिजिटल सिग्नेचर से मॉडल समग्रता सत्यापित करें।

- इनफरेंस समय पर व्यवहार मॉनिटर करें।

- Explainability टूल से निर्णय-प्रक्रिया में छेड़छाड़ पकड़ें।

4. स्वचालित CI/CD सुरक्षा

- स्टैटिक विश्लेषण, डिपेंडेंसी व कंटेनर स्कैन शामिल करें।

- लगातार पैच व अपडेट नीति अपनाएँ।

- एआई-विशिष्ट इन्सिडेंट रिस्पॉन्स योजना बनाएं।

5. टीमों को शिक्षित करें

- सुरक्षा-जागरूकता प्रशिक्षण।

- नियमित कोड-रिव्यू व ऑडिट।

- डेटा विज्ञान, DevOps व साइबर-सुरक्षा टीम का समन्वय।

निष्कर्ष

जैसे-जैसे एआई व्यापार संचालन का अभिन्न हिस्सा बन रहा है, वैसे-वैसे हमलावर आपूर्ति-शृंखला के हर कड़ी पर वार कर रहे हैं। ज़हरीले मॉडल, छेड़ा हुआ डेटा या समझौता-शुदा लाइब्रेरी—ये सभी जोखिम वास्तविक और तेज़ी से विकसित हो रहे हैं। भरोसे व सुरक्षा पर इनका गहरा प्रभाव पड़ता है।

एआई आपूर्ति-शृंखला की सुरक्षा हेतु सक्रिय दृष्टिकोण आवश्यक है: मज़बूत ऑडिटिंग, निरंतर मॉनिटरिंग, और स्वचालित सुरक्षा टूल का संयोजन। Datadog जैसे प्लेटफ़ॉर्म रीयल-टाइम इनसाइट्स देकर विसंगति पकड़ने में मदद करते हैं।

यह गाइड हमलावरों के तरीकों, वास्तविक उदाहरणों और व्यावहारिक कोड-नमूनों पर प्रकाश डालता है। कड़ी सुरक्षा प्रक्रियाएँ अपनाकर संगठन आपूर्ति-शृंखला-आधारित जोखिम कम कर सकते हैं और अपने एआई सिस्टम में विश्वास बना सकते हैं।

संदर्भ

- Datadog: Observability and Security Platform

- Gartner Magic Quadrant for Observability Platforms

- Safety – Python Dependency Vulnerability Checker

- OWASP Software Component Verification Standard (SCVS)

- Dependabot – Automated Dependency Updates

- Snyk – Securing Open Source Dependencies

आपूर्ति-शृंखला हमलों की बढ़ती जटिलता को देखते हुए, सतर्क रहना और अपनी सुरक्षा-स्थिति सतत मजबूत करना पहले से कहीं अधिक आवश्यक है। इस पोस्ट में बताए गए उपाय अपनाकर आप ज़हरीला मॉडल, डेटा हेर-फेर और थर्ड-पार्टी लाइब्रेरी से होने वाले समझौतों से अपने एआई परिनियोजन की रक्षा कर सकते हैं।

याद रखें, एआई में सुरक्षा एक बार का काम नहीं—यह सतत प्रक्रिया है जो आपकी प्रणाली और ख़तरे के परिदृश्य के साथ विकसित होती रहती है।

सुरक्षित कोडिंग करें, सजग रहें!

अपने साइबर सुरक्षा करियर को अगले स्तर पर ले जाएं

यदि आपको यह सामग्री मूल्यवान लगी, तो कल्पना कीजिए कि आप हमारे व्यापक 47-सप्ताह के विशिष्ट प्रशिक्षण कार्यक्रम के साथ क्या हासिल कर सकते हैं। 1,200+ से अधिक छात्रों से जुड़ें जिन्होंने यूनिट 8200 तकनीकों के साथ अपने करियर को बदल दिया है।