השפעות שינויי האקלים

להלן פוסט-בלוג טכני ארוך העוסק במושג ההונאה כמושג גישור בחקר דיסאינפורמציה, מידע מוטעה ותפיסות שגויות, עם דגש מיוחד על יישומו בסייבר. המאמר מותאם-SEO, משתמש בכותרות ובמילות-מפתח לכל אורכו, וכולל דוגמאות מהעולם האמיתי לצד קטעי קוד ב-Bash ו-Python.

הונאה כמושג גישור בדיסאינפורמציה, מידע מוטעה וסייבר

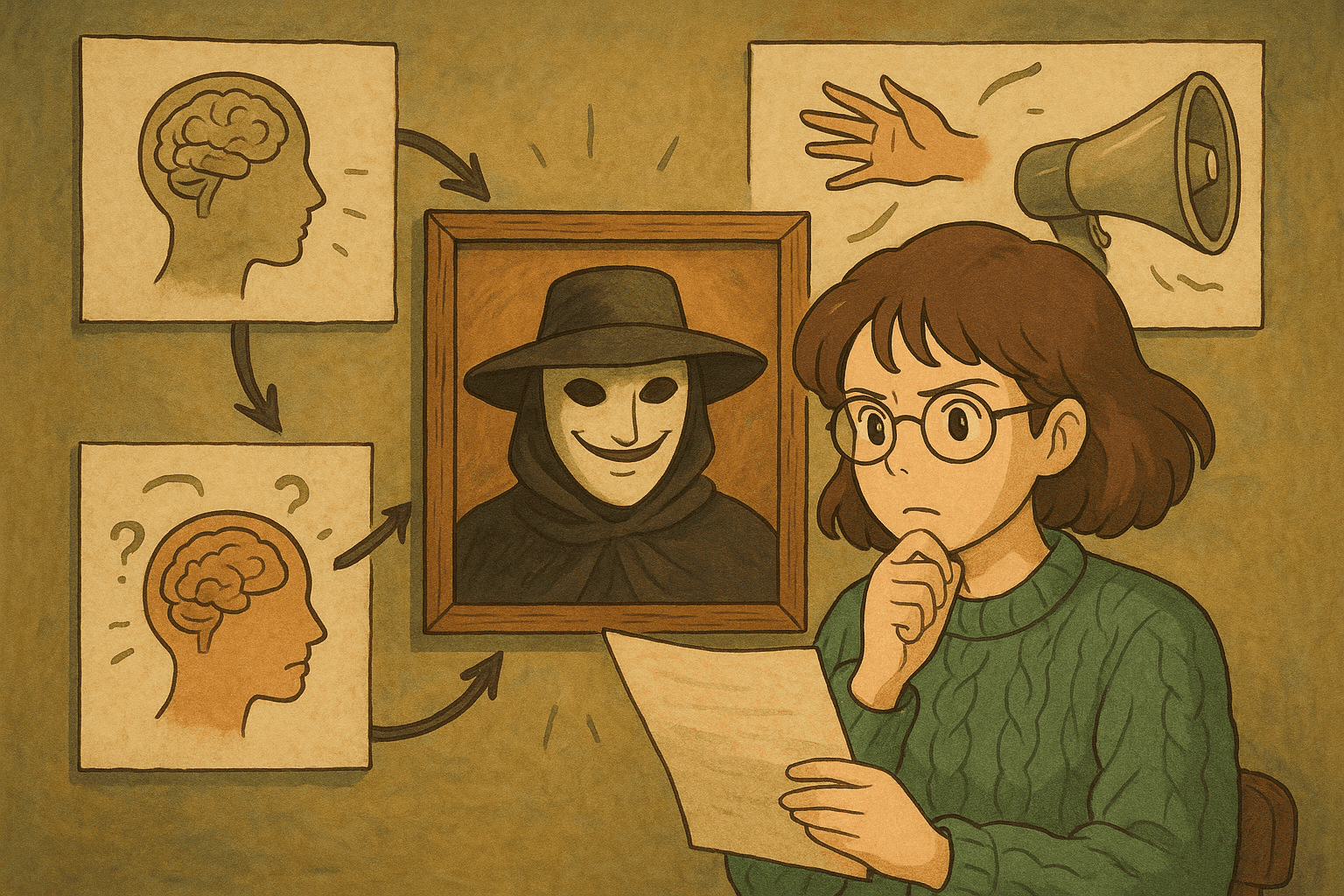

ההונאה נחקרת זה שנים במדעי החברה, במדעי המידע ובתחום אבטחת המידע. בתאוריות תקשורת, ההונאה צומחת כמושג גישור המחבר בין הכוונתיות מאחורי דיסאינפורמציה, קיומו של מידע מטעה, והתפיסות השגויות הנוצרות בקרב קהלי היעד. מדריך מקיף זה בוחן את ההונאה הן מזווית תאורטית והן מזווית טכנית, ומדגים את תפקידה כמסגרת להבנת הפצת מידע שגוי ואת יישומיה באסטרטגיות סייבר מודרניות.

בפוסט זה תלמדו:

- את יסודות הדיסאינפורמציה, המידע המוטעה וההונאה

- מסגרת הוליסטית המקשרת בין כוונה מטעה לתוצאות תקשורתיות

- יישומים והשלכות מעשיות בסייבר

- כיצד לנצל טכניקות סריקה ו-Parsing באמצעות Bash ו-Python

- אסטרטגיות מעשיות לזיהוי הונאה בנתונים ובתעבורת רשת

בסיום המאמר תדעו כיצד ההונאה פועלת כמושג גישור וכיצד ניתן ליישמה הלכה למעשה לשיפור ההגנות מפני איומי דיסאינפורמציה בסייבר.

תוכן העניינים

- מבוא

- מושגים בסיסיים: הונאה, דיסאינפורמציה ומידע מוטעה

- מסגרת הוליסטית להונאה

- הונאה בסייבר

- דוגמאות ויישומים מהעולם האמיתי

- יישום טכני: סריקה ו-Parsing פלט ב-Bash ו-Python

- סיכום

- מקורות

מבוא {#מבוא}

בעולם דיגיטלי מחובר יותר ויותר, הבנת האופן שבו הונאה מעוותת תקשורת מקוונת ולא-מקוונת חיונית. בין אם מדובר בקמפיינים פוליטיים של דיסאינפורמציה בבחירות ובין אם בפושעי-סייבר המשתמשים בטכניקות הונאה לחדירה לרשתות—ההונאה היא אסטרטגיה מרכזית.

בתאוריית התקשורת, הונאה מוגדרת כהצטלבות של:

- כוונת גורם מזוהה להטעות

- תהליך תקשורתי מדיד

- תוצאות עמדתיות או התנהגותיות הנוצרות בעקבות האינטראקציה המטעה

פוסט זה מסביר את המסגרת הבין-תחומית שפותחה במשך עשרות שנים ומדגים כיצד ניתן ליישמה באבטחת מידע, שם המטרה אינה רק לזהות כוונה זדונית אלא גם להטעות וללכוד תוקפים באמצעות הונאה אסטרטגית.

מושגים בסיסיים: הונאה, דיסאינפורמציה ומידע מוטעה {#מושגים-בסיסיים}

מערכת המידע המודרנית גדושה בתוכן שגוי ומטעה. לשם הבנת מקומה של ההונאה, נגדיר תחילה את המונחים:

- הונאה: שימוש מכוון בטקטיקות שמטרתן להטעות קהלים, כאשר ניתן לקשר אמפירית בין כוונת המְרַמֶּה לתוצאות בהתנהגות או בעמדות.

- דיסאינפורמציה: מידע שקרי או מטעה המופץ במכוון כדי להטעות.

- מידע מוטעה: נתונים שגויים המשותפים ללא כוונה זדונית, אך עלולים להוביל לתפיסות שגויות.

ההונאה, כמושג גישור, מקשרת במפורש בין כוונת המְרַמֶּה, פעולת ההטעיה והשלכותיה—מעבר להגדרה הצרה של דיסאינפורמציה או טעויות מקריות.

מסגרת הוליסטית להונאה {#מסגרת-הוליסטית}

המחקר העדכני (למשל Chadwick & Stanyer, 2022) מפרק הונאה למשתנים ומדדים שלובים. המסגרת משמשת מפת דרכים למחקר ולאפליקציה בסייבר.

כוונה ותוצאה {#כוונה-ותוצאה}

שני גורמים מכריעים:

- כוונה להטעות – פעולה מודעת של שחקן.

- תוצאה נצפית – אמונות או התנהגויות שגויות בקהל היעד.

החיבור בין המטרה לבין ההשפעה בפועל מדגיש את יעילות ההונאה.

עיוותים מערכתיים-מדייתיים {#עיוותים-מדייתיים}

המדיה (מסורתית ודיגיטלית) עשויה לעוות את זרימת המידע:

- הטיה אלגוריתמית – קידום תוכן סנסציוני.

- הגברת תוכן – ויראליות של נרטיבים מטעים.

הטיות קוגניטיביות ואינטראקציות יחסיות {#הטיות-קוגניטיביות}

הונאה מנצלת הטיות כגון:

- הטיית אישוש

- היוריסטיקת זמינות

היחסים בין השולח למקבל ותלות-האמון מגבירים את האפקט.

מיפוי מאפייני וטכניקות הונאה {#מיפוי-מאפייני-הונאה}

| משתנה | דוגמאות למדדים |

|---|---|

| 1. זיהוי השחקן | אימות מקור, מוניטין |

| 2. הצהרת כוונה | שפה מטעה, רמזים סימבוליים |

| 3. בניית המסר | מבנה נרטיבי, מסגור, ספין פוליטי |

| 4. מנגנון הפצה | רשתות חברתיות, שידור, תקשורת בין-אישית |

| 5. עיוותים מדייתיים | הטיה אלגוריתמית, הגברה סלקטיבית |

| 6. ניצול הטיות קוגניטיביות | הטיית אישוש, היוריסטיקות |

| 7. מסגור הקשרי | תזמון, נרטיבים סיטואציוניים |

| 8. תצפית על התוצאה | שינוי התנהגותי, השפעת רשת |

| 9. ניתוח וקטור התקפה | פישינג, דרכי חדירה |

| 10. לולאת משוב | נרטיבים מחזקים לאחר האירוע |

הונאה בסייבר {#הונאה-בסייבר}

בזירת הסייבר, ההונאה משמשת גם תוקפים וגם מגִנּים.

טקטיקות הונאתיות במתקפות סייבר {#טקטיקות-הונאתיות}

- התחזות לזהויות מהימנות

- הנדסה חברתית

- הסתרת קוד זדוני

- הטעיית מערכות ניטור

יישום טכנולוגיות הונאה {#יישום-טכנולוגיות-הונאה}

- Honeypots/Honeynets

- Deception Grids

- מאגרי נתונים מזויפים

דוגמאות ויישומים מהעולם האמיתי {#דוגמאות-מהעולם-האמיתי}

מחקר מקרה: APTs {#apts}

קבוצות APT משלבות:

- False Flag להסתרת מקורן

- תוכנות זדוניות מחקות אפליקציות כשרות

- הפצת מידע פנימי מטעה

מחקר מקרה: Honeypots ו-Deception Grids {#honeypots}

חברת פיננסים הקימה Grid הונאתי:

- Honeypots המדמים בסיסי נתונים

- מקטעי רשת מדומים

- אישורי-כניסה מזויפים

התקיפה הופנתה לסביבה מדומה, יצרה התראה וחשפה את TTPs של התוקף.

יישום טכני: סריקה ו-Parsing פלט ב-Bash ו-Python {#יישום-טכני}

סריקת רשת עם Nmap ו-Bash {#סריקת-nmap}

#!/bin/bash

# nmap_scan.sh - סקריפט Nmap לסריקת טווח רשת מוגדר

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Start Nmap scan on: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "Scan complete. Results saved to $OUTPUT_FILE"

Parsing וניתוח תוצאות הסריקה ב-Python {#python-parsing-he}

#!/usr/bin/env python3

"""

parse_nmap.py - סקריפט Python ל-Parsing פלט Nmap ולזיהוי שירותים חשודים.

שימוש: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"Parsed XML from {xml_file} successfully.")

return root

except Exception as e:

print(f"Error parsing XML: {e}")

sys.exit(1)

def check_services(root):

suspicious_services = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# דוגמה: איתור Telnet/FTP או פורטים נמוכים בלי זיהוי שירות

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious_services.append((ip, port_id, service))

return suspicious_services

def main(xml_file):

root = parse_nmap_xml(xml_file)

suspicious = check_services(root)

if suspicious:

print("\nSuspicious services detected:")

for s in suspicious:

print(f"IP: {s[0]}, Port: {s[1]}, Service: {s[2]}")

else:

print("No suspicious services detected in the scan.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

הרחבה עם Pandas (אופציונלי)

import pandas as pd

def summarize_scan_data(suspicious_services):

df = pd.DataFrame(suspicious_services, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Count")

print("\nSummary of suspicious services:")

print(summary)

סיכום {#סיכום}

ההונאה, כמושג גישור בדיסאינפורמציה ואבטחת מידע, מספקת הבנה עמוקה יותר של מניפולציית תפיסות ותוצאות. בזירת הסייבר, אותם עקרונות משרתים גם תוקפים וגם מגִנּים: האקרים מסתירים פעולות, ואילו מגני רשת מטמיעים טכנולוגיות הונאה ללכידתם. הקוד המעשי ב-Bash ו-Python מדגים כיצד לתרגם תאוריה לפעולה, לזהות אנומליות ולהפחית סיכונים.

מקורות {#מקורות}

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept in the Study of Disinformation, Misinformation, and Misperceptions. Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The Epistemic Significance of Deceptive Information.

- אתר רשמי Nmap – https://nmap.org/

- תיעוד רשמי Python – https://docs.python.org/3/

- Bash Scripting Guide – https://www.gnu.org/software/bash/manual/

בפוסט זה שילבנו תובנות תאורטיות עם כלי-סייבר מעשיים כדי להראות כיצד הונאה פועלת וניתנת לזיהוי והתגוננות. בין אם אתם מקצועני סייבר ותיקים ובין אם אתם בתחילת הדרך בשמירת אמינות המידע—הבנת מושגי הונאה, כוונה ותוצאה היא מפתח לאבטחת המרחב הדיגיטלי כיום.

קח את קריירת הסייבר שלך לשלב הבא

אם מצאתם את התוכן הזה בעל ערך, תארו לעצמכם מה תוכלו להשיג עם תוכנית ההכשרה המקיפה והאליטיסטית שלנו בת 47 שבועות. הצטרפו ליותר מ-1,200 סטודנטים ששינו את הקריירה שלהם בעזרת טכניקות יחידה 8200.