הפרות אבטחת סייבר ושגיאות אנוש

# תפקיד הטעות האנושית בפריצות סייבר מוצלחות

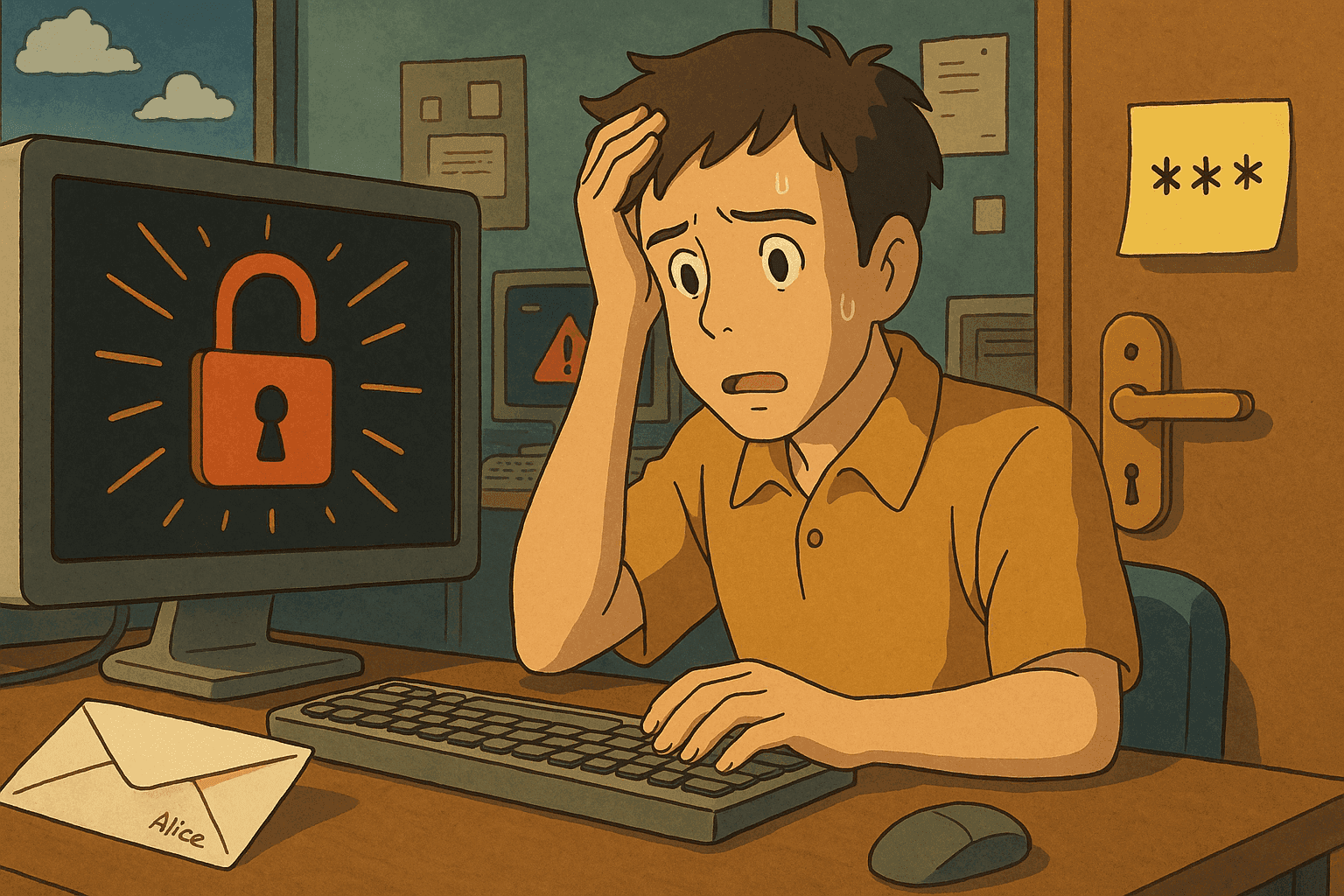

טעות אנוש היא חלק בלתי-נמנע מהחיים. מהמעידות הקטנות ביותר ועד לכשלים מורכבים יותר בשיקול הדעת – טעויות שזורות במרקם החוויה האנושית. אולם בעולם אבטחת המידע, מחיר הטעויות הללו עלול להיות גבוה עד מאוד. מחקרים עדכניים – ביניהם מחקר של IBM המייחס 95% מן הפריצות לטעות אנוש – מדגישים את הצורך הדחוף להבין את הסיכונים ולצמצם אותם. פוסט זה מתעמק בתפקיד הרב-ממדי של טעות אנוש בפריצות סייבר מוצלחות, ומספק תובנות הן למתחילים והן למומחים. נבחן דוגמאות מהשטח, דגימות קוד טכניות ואסטרטגיות לצמצום פגיעוּיות שמקורן בבני-אדם.

---

## תוכן עניינים

1. [מבוא](#מבוא)

2. [הבנת טעות אנוש באבטחת מידע](#הבנת-טעות-אנוש-באבטחת-מידע)

‑ [הגדרת טעות אנוש בהקשר אבטחתי](#הגדרת-טעות-אנוש-בהקשר-אבטחתי)

‑ [טעויות מבוססות-מיומנות לעומת טעויות מבוססות-החלטה](#טעויות-מבוססות-מיומנות-לעומת-טעויות-מבוססות-החלטה)

3. [דוגמאות ממשיות לטעות אנוש](#דוגמאות-ממשיות-לטעות-אנוש)

‑ [שליחה שגויה של מידע רגיש](#שליחה-שגויה-של-מידע-רגיש)

‑ [טעויות סיסמה](#טעויות-סיסמה)

‑ [כשלי עדכון וטלאי אבטחה](#כשלי-עדכון-וטלאי-אבטחה)

‑ [כשלים באבטחה פיזית](#כשלים-באבטחה-פיזית)

4. [גורמים התורמים לטעות אנוש](#גורמים-התורמים-לטעות-אנוש)

‑ [הזדמנות](#הזדמנות)

‑ [סביבה](#סביבה)

‑ [חוסר מודעוּת](#חוסר-מודעות)

5. [הדגמות טכניות: מקוד לדוחות סריקה](#הדגמות-טכניות-מקוד-לדוחות-סריקה)

‑ [סריקת פגיעויות באמצעות Nmap](#סריקת-פגיעויות-באמצעות-nmap)

‑ [פירוק לוגים עם Python](#פירוק-לוגים-עם-python)

‑ [אוטומציה של מודעוּת אבטחתית ב-Bash](#אוטומציה-של-מודעות-אבטחתית-ב-bash)

6. [אסטרטגיות למניעת טעות אנוש](#אסטרטגיות-למניעת-טעות-אנוש)

‑ [שיפור הדרכות מודעוּת אבטחתית](#שיפור-הדרכות-מודעות-אבטחתית)

‑ [פישוט תהליכים והפחתת מורכבות](#פישוט-תהליכים-והפחתת-מורכבות)

‑ [יישום אמצעים טכנולוגיים מונעי-טעות](#יישום-אמצעים-טכנולוגיים-מונעי-טעות)

7. [סיכום](#סיכום)

8. [מקורות](#מקורות)

---

## מבוא

אבטחת סייבר היא מלחמה המתנהלת בכמה חזיתות – מתוכנות זדוניות מתוחכמות ועד איומים מתמשכים ומתקדמים (APT), ובעיקר: האפשרות שטעות אנוש אחת תטרוף את הקלפים. למרות ההתקדמויות הטכנולוגיות המרשימות, הגורם האנושי נותר החוליה החלשה גם בארגונים המוגנים ביותר. פוסט זה מבקש לבחון מדוע טעות אנוש כה נפוצה, כיצד היא תורמת לפריצות סייבר, ואילו דרכי פעולה מעשיות יסייעו לצמצם את השפעתה.

ככל שהארגונים מאמצים כלים דיגיטליים רבים יותר, כך גדלה מורכבות התשתית. משתמשים מוצפים בסיסמאות, יישומים ותהליכים, ולעיתים בוחרים קיצורי דרך המחלישים את ההגנה. בנוסף, טכניקות הנדסה חברתית מנצלות את נטייתנו לאמון, ומטשטשות את הגבול בין שגיאה תמימה למניפולציה זדונית.

---

## הבנת טעות אנוש באבטחת מידע

### הגדרת טעות אנוש בהקשר אבטחתי

בעברית מדוברת, “טעות” היא פשוט פאשלה. באבטחת מידע, הכוונה לפעולות לא-מכוונות – או לחוסר פעולה – היוצרות פגיעוּת. הדוגמאות כוללות:

* **חשיפה מקרית של מידע רגיש** בשל שליחת דוא״ל לנמען הלא נכון.

* **נהלי סיסמה חלשים** כמו שימוש בסיסמאות ברירת-מחדל או שקל לנחש.

* **אי-התקנת טלאים** למרות זמינות עדכונים.

* **הזנחת אבטחה פיזית** למשל השארת מסמכים סודיים על השולחן.

המכנה המשותף: היעדר כוונת זדון – לרוב מדובר בתהליכים לקויים, חוסר הכשרה או תנאי סביבה המעצימים התנהגות מסוכנת.

### טעויות מבוססות-מיומנות לעומת טעויות מבוססות-החלטה

ניתן לחלק טעויות אנוש לשני סוגים עיקריים:

1. **טעויות מבוססות-מיומנות (Skill-based):**

מתרחשות בעת ביצוע משימה מוכרת. דוגמאות:

* שליחת דוא״ל למישהו אחר.

* שכחת לצרף קובץ.

* הגדרת חומת-אש שגויה עקב חוסר ריכוז.

לרוב נגרמות מהסחות דעת, עייפות או עומס.

2. **טעויות מבוססות-החלטה (Decision-based):**

נובעות מבחירה שגויה עקב ידע חסר או מידע מטעה:

* שימוש בסיסמה חלשה כי “זה מספיק”.

* דחיית עדכון אבטחה.

* נפילה להונאת פישינג בהיעדר הכשרה.

ההבחנה חשובה: בעוד שחלק מהטעויות ניתן להפחית ע״י שיפור תנאי העבודה, טעויות החלטה דורשות הדרכה ומודעות מקיפה.

---

## דוגמאות ממשיות לטעות אנוש

היכרות עם אירועים מוחשיים ממחישה את היקף הבעיה.

### שליחה שגויה של מידע רגיש

במערכת בריאות ב-NHS נחשפו פרטיהם של יותר מ-800 מטופלי HIV. העובד התכוון להשתמש בשדה “bcc” אך מילא בטעות את שדה “to”. טעות מבוססת-מיומנות זו גרמה להפרת פרטיות חמורה ומדגישה את חשיבות הנהלים וההדרכה.

### טעויות סיסמה

ניהול סיסמאות לקוי הוא מהמוקדים הבולטים:

* “123456” עודנה מהסיסמאות הנפוצות בעולם.

* כ-45% מהמשתמשים ממחזרים את סיסמת המייל הראשית באתרים נוספים.

הדלפות סיסמה אמיתיות שוב ושוב מאפשרות תנועת-צד (lateral movement) בהסתמך על אישורי גישה שנגנבו.

### כשלי עדכון וטלאי אבטחה

מתקפת WannaCry ב-2017 הדגימה עד כמה קריטי לעדכן בזמן. הטלאי פורסם חודשים קודם, אך רבים לא יישמו אותו. מדובר בטעות החלטה – אי-התקנת עדכון שהותיר פרצה מוכרת פתוחה.

### כשלים באבטחה פיזית

לא תמיד דרוש האקר:

* מסמכים רגישים שנשארו על שולחנות.

* מגשי מדפסת שלא נוקו.

* “Tailgating” – אדם זר נכנס עם עובד מנומס שלא בודק תעודה.

הפרצה נוצרת מהזנחת הרגלי אבטחה בסיסיים.

---

## גורמים התורמים לטעות אנוש

הבנת הגורמים היא הצעד הראשון למניעה.

### הזדמנות

כל משימה נוספת, כל צעד בירוקרטי – מעבים נקודות תורפה. עומס אפליקציות וסיסמאות מגדיל סיכויי טעות דוגמת שליחת קובץ לא נכון או שימוש בסיסמה פשוטה.

### סביבה

* **סביבה פיזית:** תאורה לקויה, רעש וטמפרטורות קיצון פוגעים בריכוז.

* **סביבה תרבותית:** תרבות “נוחות לפני אבטחה” מעודדת קיצורי דרך. ארגון ששואף ל”אבטחה-קודם” מטמיע הרגלים בטוחים.

### חוסר מודעוּת

הגורם שבשליטה הכי גדולה:

* חוסר הבנת הסיכון בסיסמאות חלשות.

* אי-ידיעה כיצד לזהות פישינג.

* חוסר מודעות לפרוצדורות של מידע רגיש.

ללא הדרכה שוטפת, הטעויות מצטברות.

---

## הדגמות טכניות: מקוד לדוחות סריקה

ידע תיאורטי אינו מספיק; נדרשים כלים מעשיים.

### סריקת פגיעויות באמצעות Nmap

```bash

# סריקה בסיסית לזיהוי פורטים פתוחים

nmap -sV 192.168.1.0/24

לבדיקה ממוקדת, שימוש במנוע הסקריפטים (NSE):

# בדיקת Heartbleed

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

פירוק לוגים עם Python

#!/usr/bin/env python3

import re

log_file_path = 'system.log'

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

with open(file_path) as f:

return [ln.strip() for ln in f if pattern.search(ln)]

if __name__ == '__main__':

for line in parse_log(log_file_path):

print(line)

אוטומציה כזו מפחיתה תלות בבדיקות ידניות.

אוטומציה של מודעוּת אבטחתית ב-Bash

#!/bin/bash

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "קיימים עדכוני אבטחה:"

echo "$updates"

else

echo "המערכת מעודכנת."

fi

כלי פשוט לצמצום כשלי טלאי.

אסטרטגיות למניעת טעות אנוש

שיפור הדרכות מודעוּת אבטחתית

- סימולציות אינטראקטיביות: מתקפות פישינג מדומות.

- תוכן מותאם תפקיד: אנשי פיננסים ≠ מפתחים.

- עדכון רציף: איומים משתנים מהר.

פלטפורמות גיימיפיקציה מסייעות לשמור על עניין ומשוב מיידי.

פישוט תהליכים והפחתת מורכבות

- Single Sign-On (SSO).

- מנהלי סיסמאות מאובטחים.

- ממשקים ידידותיים.

- אוטומציה של גיבויים, טלאים וניטור.

יישום אמצעים טכנולוגיים מונעי-טעות

- אימות רב-גורמי (MFA).

- Endpoint Detection & Response (EDR).

- ביקורות תצורה סדירות וסריקות אוטומטיות.

- דאטה-לוס פרוונשן (DLP).

שילוב טכנולוגיה עם תרבות ארגונית בטוחה יוצר חסם דו-שכבתי לטעות אנוש.

סיכום

טעות אנוש, בלתי-נמנעת ככל שתהיה, משפיעה עמוקות על אבטחת סייבר. מ-bcc שגוי ועד דחיית טלאים – כל כשל פותח פתח לתוקפים. הנתון של IBM – 95% מהפריצות – הוא קריאת השכמה.

הבנת ההבדלים בין טעויות מיומנות להחלטה, זיהוי הסביבה והתרבות, ושילוב הדרכה וטכנולוגיה – יקטינו משמעותית סיכוני פריצה. הדגמות Nmap, Python ו-Bash שהוצגו כאן הן רק טעימה מארגז הכלים הזמין.

ההצלחה אינה תלויה רק בתיקון טעויות לאחר מעשה, אלא ביצירת אקו-סיסטם המעצים עובדים לפעול בבטחה ומעצב מערכות המתחשבות בחולשות אנוש. בעולם דיגיטלי שבו לכל פעולה יש משקל, המפגש בין הכשרה, תהליכים וטכנולוגיה יכול להפוך חולשה אנושית לכוח ארגוני.

מקורות

- דו״ח “עלות דליפת מידע” – IBM Security

- דו״ח DBIR 2018 – Verizon

- המרכז הלאומי לאבטחת סייבר (NCSC) – ncsc.gov.uk

- תיעוד רשמי של Nmap – nmap.org

- מרכז התגובות לאבטחת מיקרוסופט (MSRC) – msrc.microsoft.com

קח את קריירת הסייבר שלך לשלב הבא

אם מצאתם את התוכן הזה בעל ערך, תארו לעצמכם מה תוכלו להשיג עם תוכנית ההכשרה המקיפה והאליטיסטית שלנו בת 47 שבועות. הצטרפו ליותר מ-1,200 סטודנטים ששינו את הקריירה שלהם בעזרת טכניקות יחידה 8200.