Untitled Post

# Qu’est-ce que la Gentillesse Militarisée ? Analyse approfondie d’un procédé stratégique en cybersécurité

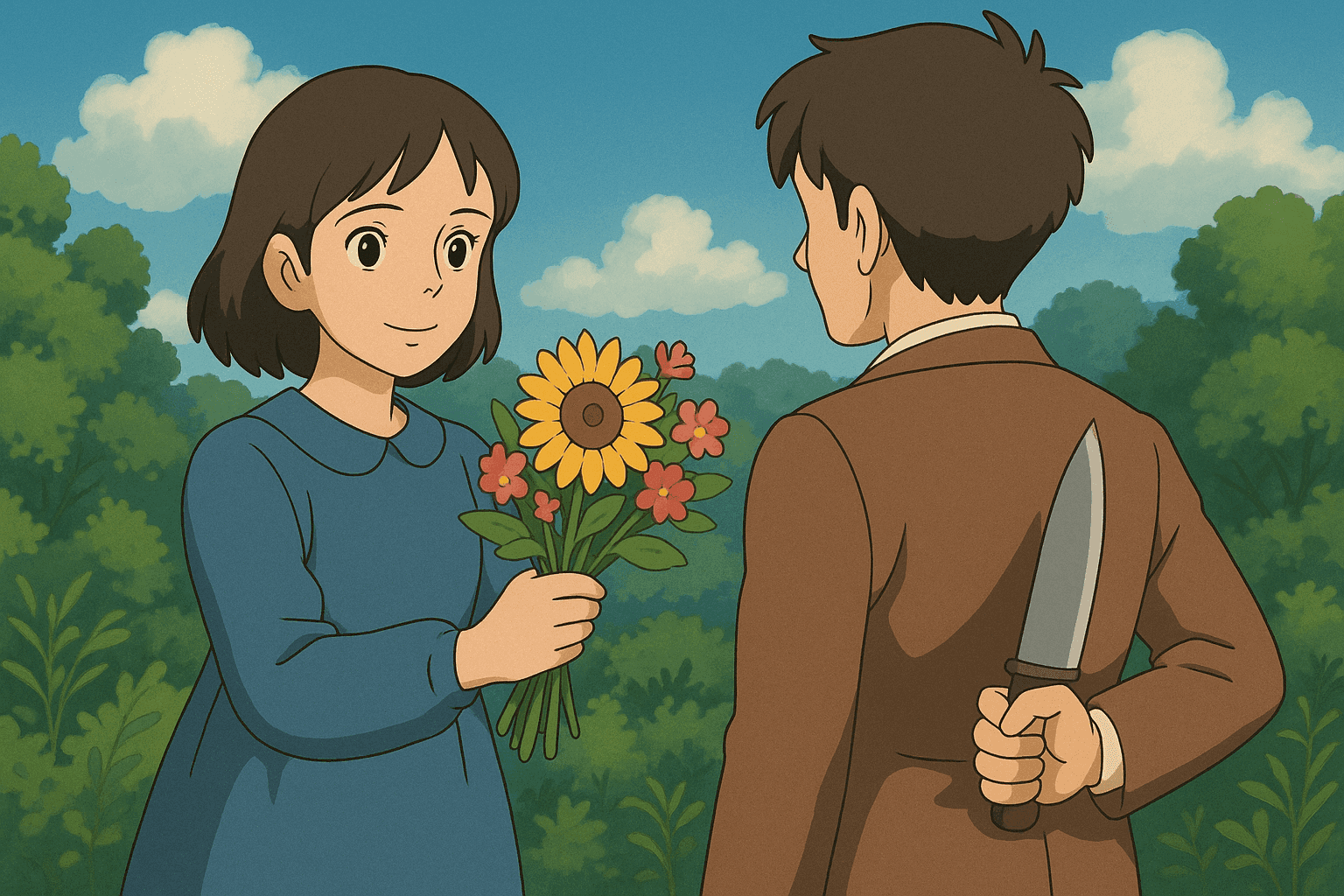

Dans le paysage numérique actuel, où l’ingénierie sociale et la manipulation en ligne sont monnaie courante, un terme gagne peu à peu du terrain : **Gentillesse militarisée** (Weaponized Kindness). Mais que recouvre exactement cette notion, et comment peut-elle être utilisée — ou détournée — dans le domaine de la cybersécurité ?

Dans cet article technique détaillé, nous explorerons le concept de gentillesse militarisée, depuis ses racines sociopsychologiques jusqu’à ses applications potentielles en cybersécurité. Nous illustrerons nos propos par des exemples concrets, des démonstrations pratiques (extraits Bash et Python) et nous verrons comment cette idée émergente s’inscrit à l’intersection de la manipulation, de la criminalistique numérique et du hacking éthique.

---

## Table des matières

1. [Introduction](#introduction)

2. [Origines de la gentillesse militarisée](#origines-de-la-gentillesse-militarisée)

- [Influence sociale et persuasion](#influence-sociale-et-persuasion)

- [Licence morale et altruisme manipulateur](#licence-morale-et-altruisme-manipulateur)

3. [Gentillesse militarisée et cybersécurité](#gentillesse-militarisée-et-cybersécurité)

- [La gentillesse comme levier d’ingénierie sociale](#la-gentillesse-comme-levier-dingénierie-sociale)

- [Exemple : l’e-mail d’hameçonnage « amical »](#exemple-l’e-mail-dhameçonnage-amical)

4. [Exemples réels](#exemples-réels)

- [Philanthropie instrumentalisée en politique et en affaires](#philanthropie-instrumentalisée-en-politique-et-en-affaires)

- [Tactiques cyber : fabriquer la confiance et contourner la sécurité](#tactiques-cyber-fabriquer-la-confiance-et-contourner-la-sécurité)

5. [Implémentation technique et détection](#implémentation-technique-et-détection)

- [Rechercher les signes d’une gentillesse militarisée](#rechercher-les-signes-dune-gentillesse-militarisée)

- [Analyse de journaux suspects en Bash](#analyse-de-journaux-suspects-en-bash)

- [Python : analyser le trafic réseau à la recherche de schémas manipulateurs](#python-analyser-le-trafic-réseau-à-la-recherche-de-schémas-manipulateurs)

6. [Concepts avancés et applications futures](#concepts-avancés-et-applications-futures)

- [Intégration de l’analytique comportementale](#intégration-de-lanalytique-comportementale)

- [L’avenir de la gentillesse militarisée en cyberdéfense](#lavenir-de-la-gentillesse-militarisée-en-cyberdéfense)

7. [Conclusion](#conclusion)

8. [Références](#références)

---

## Introduction

La notion de gentillesse militarisée peut sembler contradictoire : comment un geste a priori bienveillant peut-il se muer en arme ? Pourtant, dans les sphères sociales comme numériques, même la générosité peut être exploitée à des fins stratégiques. À mesure que les menaces évoluent, les adversaires développent des méthodes mêlant bienveillance apparente et intention manipulatrice.

Dans cet article, nous clarifions ce que recouvre la gentillesse militarisée. Nous commencerons par ses fondements théoriques en psychologie sociale, puis aborderons ses manifestations pratiques en cybersécurité. En adoptant une vision holistique, vous comprendrez comment un comportement a priori anodin peut masquer des objectifs plus sinistres.

---

## Origines de la gentillesse militarisée

### Influence sociale et persuasion

Au cœur de la **gentillesse militarisée** se trouve l’utilisation stratégique d’actes de bonté pour influencer comportements, perceptions et décisions. La psychologie sociale fournit un cadre solide, notamment le principe de **réciprocité** : lorsqu’on reçoit une faveur, on se sent tenu de la rendre. Robert Cialdini l’a popularisé dans *Influence : Science and Practice*.

Ainsi, un cadeau ou un geste amical peut abaisser les défenses et accroître la confiance — un ressort fréquemment exploité dans l’ingénierie sociale. La bonté y devient alors un outil délibéré pour instaurer le rapport et obtenir la coopération.

### Licence morale et altruisme manipulateur

Un autre mécanisme est la **licence morale** : après une bonne action, on peut se sentir autorisé à un comportement moins éthique. En cyber, un acteur au visage bienveillant peut ensuite justifier des actes malveillants. Cela rejoint l’**altruisme manipulateur**, où la générosité sert à manipuler cibles politiques, sociales ou numériques.

Ces dynamiques posent d’épineuses questions éthiques : notre propension à faire confiance peut être exploitée tant dans la vie quotidienne qu’en cybersécurité.

---

## Gentillesse militarisée et cybersécurité

### La gentillesse comme levier d’ingénierie sociale

En cybersécurité, la confiance est à la fois fondement et vulnérabilité. Les attaquants s’appuient sur l’ingénierie sociale pour contourner les protections techniques. La gentillesse militarisée consiste à utiliser une communication amicale ou caritative pour gagner la confiance et extraire des informations sensibles.

Imaginez un e-mail émouvant d’une « œuvre » réclamant un micro-don, puis demandant subrepticement des données personnelles ou bancaires. Le ton positif désarme la vigilance et l’utilisateur coopère.

### Exemple : l’e-mail d’hameçonnage « amical »

Sujet : « Un petit geste pour un grand changement ». L’e-mail s’ouvre sur des valeurs partagées, présente des bénévoles souriants et renvoie vers de fausses pages de dons. La gentillesse devient l’arme qui sape l’esprit critique.

Ces campagnes « positives » obtiennent souvent de meilleurs taux de réussite que les hameçonnages agressifs traditionnels.

---

## Exemples réels

### Philanthropie instrumentalisée en politique et en affaires

Le phénomène n’est pas nouveau. En politique et en business, la **philanthropie stratégique** est étudiée : sponsoriser un événement local ou une œuvre caritative pour polir son image tout en dissimulant des pratiques douteuses.

Exemple : une multinationale finance une fête communautaire très médiatisée mais, en coulisses, mène des opérations discutables. L’image bienveillante sert de paravent.

### Tactiques cyber : fabriquer la confiance et contourner la sécurité

Dans le numérique, des groupes APT ont recours à la gentillesse militarisée. Ils offrent, par exemple, un outil « gratuit » d’optimisation système. Une fois la confiance acquise, un cheval de Troie ouvre une porte dérobée.

Autre cas : une campagne de téléchargement de logiciels-cadeaux open source présentés comme utiles. Le code cache des modules d’espionnage. Ce qui paraît avantageux tourne au goulet de vulnérabilité.

---

## Implémentation technique et détection

Comprendre la théorie c’est bien ; détecter l’attaque, c’est mieux. Ci-dessous, des méthodes pour repérer la gentillesse militarisée : analyse de journaux, trafic réseau, etc.

### Rechercher les signes d’une gentillesse militarisée

Indicateurs techniques possibles :

- **Messages incohérents** : ton excessivement positif ou caritatif.

- **Trafic anormal** : connexions sortantes imprévues après un téléchargement « bénévole ».

- **Anomalies comportementales** : activités inhabituelles après l’installation d’un logiciel « amical ».

### Analyse de journaux suspects en Bash

```bash

#!/bin/bash

# scan_logs.sh

# Analyse les journaux Apache à la recherche de mots clés liés à la gentillesse militarisée

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="entrees_suspectes.txt"

# Liste de mots clés suspects

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# Nettoyage du fichier de sortie

> "$OUTPUT_FILE"

# Recherche des motifs

for keyword in "${keywords[@]}"; do

echo "Recherche du mot-clé : $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "Entrées suspectes enregistrées dans $OUTPUT_FILE"

Fonctionnement

- Définition du journal et du fichier de sortie.

- Tableau de mots clés possiblement associés à la gentillesse militarisée.

- Boucle

greppour relever chaque occcurrence.

Dans un contexte réel, on grefferait ce script à un SIEM et l’on croiserait d’autres IoC.

Python : analyser le trafic réseau à la recherche de schémas manipulateurs

#!/usr/bin/env python3

"""

analyze_traffic.py : analyse un fichier pcap pour détecter une activité

suspecte témoignant d’une gentillesse militarisée.

Usage : python3 analyze_traffic.py capture.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filter_packets(packets):

"""

Filtre les paquets considérés comme suspects.

Exemple : détecter les connexions sortantes vers des IP externes

après un téléchargement prétendument anodin.

"""

suspicious = []

for pkt in packets:

if pkt.haslayer(IP):

ip = pkt.getlayer(IP)

# Suppose qu’un LAN en 192.168.0.0/16 est légitime

if not ip.dst.startswith("192.168."):

suspicious.append(pkt)

return suspicious

def main(pcap_file):

print(f"Chargement des paquets depuis {pcap_file}…")

packets = rdpcap(pcap_file)

print(f"Total de paquets : {len(packets)}")

suspect = filter_packets(packets)

print(f"Paquets suspects détectés : {len(suspect)}")

with open("paquets_suspects.txt", "w") as f:

for pkt in suspect:

f.write(f"{pkt.summary()}\n")

print("Détails enregistrés dans paquets_suspects.txt")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Usage : python3 analyze_traffic.py <pcap_file>")

sys.exit(1)

main(sys.argv[1])

Concepts avancés et applications futures

Intégration de l’analytique comportementale

- UBA (User Behavior Analytics) : profils d’usage normaux, détection d’écarts post-interaction « amicale ».

- Détection d’anomalies : modèles statistiques sur fréquence, durée, contexte.

- Analyse de sentiment : NLP + logs pour repérer un afflux soudain de messages outrageusement positifs.

L’avenir de la gentillesse militarisée en cyberdéfense

- Tactiques de contre-gentillesse : leurres, honeypots « accueillants ».

- Threat hunting automatisé : IA en temps réel pour repérer les signaux faibles.

- Questions éthiques et régulation : distinguer véritable bienveillance et manipulation stratégique.

Conclusion

La gentillesse militarisée mêle psychologie, ingénierie sociale et cybersécurité. Un acte généreux en apparence peut se transformer en levier de contrôle. Nous avons exposé ses fondements, ses usages en cyber, ainsi que des techniques de détection Bash/Python et des perspectives futures.

Face à un monde où comportements humains et numériques s’entrecroisent, distinguer la véritable bienveillance de son double instrumentalisé est plus crucial que jamais. Restez informés, analysez, et renforcez vos défenses : même la générosité mérite parfois un regard critique.

Références

- Cialdini, R. B. (2001). Influence : Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). « Moral self-licensing ». Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). « Corporations and NGOs ». Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). « CSR Reporting in China ». Organization Science

- De Freitas, J., & Cikara, M. (2018). « Manipulative Altruism ». Journal of Experimental Psychology: General

En comprenant les ressorts humains derrière la gentillesse — et la façon dont elle peut être militarisée — les professionnels peuvent garder une longueur d’avance. Restez vigilants, appliquez des stratégies de détection robustes, et souvenez-vous : même les élans de générosité doivent être évalués dans le contexte des enjeux critiques de la cybersécurité.

Partagez vos réflexions, abonnez-vous pour plus d’analyses techniques, et, surtout, restez bienveillants… et sécurisés !

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.