Untitled Post

# Surmonter 8 défis de la mise en œuvre du Zero Trust : Guide technique complet

L’architecture Zero Trust (ZTA) est rapidement devenue l’une des approches de cybersécurité les plus commentées de ces dernières années. Sa philosophie centrale – « ne jamais faire confiance, toujours vérifier » – oblige les organisations à évaluer et revalider en continu chaque demande d’accès, minimisant ainsi considérablement les menaces internes comme externes. Cependant, la transition vers un modèle Zero Trust n’est pas sans obstacles. Dans ce guide long format, nous vous présentons huit défis courants rencontrés lors de la mise en œuvre, décrivons en détail les risques et les solutions de contournement possibles, et fournissons des exemples réels avec des extraits de code Bash et Python pour illustrer comment surveiller, tester et faciliter progressivement le passage au Zero Trust.

Dans cet article, nous abordons :

- Introduction au Zero Trust en cybersécurité

- Intégration des systèmes hérités

- Impact sur l’expérience utilisateur et résistance culturelle

- Complexité de la mise en œuvre

- Gestion des risques liés aux tiers

- Implications budgétaires

- Visibilité de la gestion des identités

- Politiques incohérentes et conformité

- Chevauchements technologiques et passage à l’échelle

- Bonnes pratiques et exemples concrets

- Extraits de code et démonstrations techniques

- Références et lectures complémentaires

> Mots-clés : Zero Trust, cybersécurité, gestion des risques, gestion des identités, systèmes hérités, conformité, guide technique, exemples de code, Bash, Python, sécurité continue, authentification adaptative

---

## Table des matières

1. [Introduction au Zero Trust](#introduction-au-zero-trust)

2. [Intégration des systèmes hérités](#intégration-des-systèmes-hérités)

3. [Impact sur l’expérience utilisateur & résistance culturelle](#impact-sur-l’ expérience-utilisateur--résistance-culturelle)

4. [Complexité de la mise en œuvre](#complexité-de-la-mise-en-œuvre)

5. [Gestion des risques liés aux tiers](#gestion-des-risques-liés-aux-tiers)

6. [Implications budgétaires](#implications-budgétaires)

7. [Visibilité de la gestion des identités](#visibilité-de-la-gestion-des-identités)

8. [Politiques incohérentes & défis de conformité](#politiques-incohérentes--défis-de-conformité)

9. [Chevauchements technologiques & passage à l’échelle](#chevauchements-technologiques--passage-à-l’échelle)

10. [Exemples concrets et extraits de code](#exemples-concrets-et-extraits-de-code)

11. [Conclusion : toute la confiance dans le Zero Trust](#conclusion--toute-la-confiance-dans-le-zero-trust)

12. [Références & lectures complémentaires](#références--lectures-complémentaires)

---

## Introduction au Zero Trust

Le Zero Trust est bien plus qu’un mot-clé : c’est un changement de paradigme dans la manière dont les organisations conçoivent la sécurité. Au lieu de supposer que tout ce qui se trouve à l’intérieur du réseau est sûr, le Zero Trust exige une authentification continue et des contrôles d’accès rigoureux pour chaque requête, quelle qu’en soit l’origine. Cette approche est particulièrement cruciale à mesure que les entreprises adoptent l’informatique en nuage, le travail à distance et l’Internet des objets (IoT).

### Qu’est-ce que le Zero Trust ?

Au cœur, le Zero Trust est un modèle de sécurité qui stipule qu’aucune confiance inhérente ne doit être accordée à un actif ou à un compte utilisateur sur la seule base de sa localisation géographique, du réseau ou de la propriété du bien. Chaque tentative d’accès doit être vérifiée via l’authentification multifacteur (MFA), la surveillance continue et des contrôles d’accès stricts. La mise en œuvre du Zero Trust est reconnue par les principaux organismes de normalisation et instances réglementaires tels que le NIST, l’ISO ou la CISA, ce qui la rend essentielle pour les organisations souhaitant rester conformes et sécurisées.

### Pourquoi le Zero Trust est-il important ?

– Réduit le mouvement latéral des attaquants

– Renforce la protection contre le phishing, les ransomwares et les menaces internes

– Répond aux exigences de conformité concernant la confidentialité des données et le contrôle d’accès

– Permet une transformation numérique sécurisée dans un paysage technologique en évolution rapide

Le Zero Trust n’est toutefois pas exempt de défis. En approfondissant les huit principaux obstacles à la mise en place d’un cadre Zero Trust, vous comprendrez les risques et les solutions permettant une adoption réussie.

---

## Intégration des systèmes hérités

### Aperçu du défi

De nombreuses organisations dépendent de systèmes hérités ayant fait leurs preuves, mais ces systèmes manquent souvent des fonctionnalités nécessaires aux contrôles de sécurité modernes du Zero Trust. Les matériels et logiciels anciens peuvent être incapables de s’intégrer aux méthodes d’authentification récentes ou aux politiques de sécurité adaptatives.

### Stratégies d’atténuation

1. **Mise à niveau progressive** : planifier une transition graduelle des équipements hérités vers des systèmes modernes compatibles Zero Trust.

2. **Solutions middleware** : utiliser un middleware pour faire le pont entre les systèmes obsolètes et les composants Zero Trust.

3. **Wrappeurs API** : développer des wrappeurs API autour des systèmes anciens pour les moderniser côté frontal sans refonte complète.

### Exemple concret

Une institution financière possédant des mainframes qui contrôlent les données de coffre-fort et de transaction peut introduire une couche middleware validant et journalisant chaque opération, garantissant ainsi la conformité aux principes Zero Trust sans remplacer l’ensemble.

### Exemple de code : scanner les systèmes hérités avec Nmap intégré à Python

```python

# … code inchangé …

Impact sur l’expérience utilisateur & résistance culturelle

Aperçu du défi

La mise en place d’un modèle Zero Trust nécessite non seulement des modifications techniques, mais aussi un changement culturel significatif. Les employés peuvent juger les étapes d’authentification supplémentaires contraignantes et résister à la modification de leurs flux de travail.

Stratégies d’atténuation

- Authentification adaptative : adopter le Single Sign-On (SSO) couplé à une authentification contextuelle dont l’intensité varie selon le niveau de risque.

- Formation et sensibilisation : organiser régulièrement des sessions de formation et communiquer clairement les bénéfices du Zero Trust.

- Boucles de retour d’expérience : mettre en place des boucles itératives pour améliorer continuellement l’ergonomie et les parcours d’authentification.

Exemple concret

Un organisme de santé appliquant des contrôles stricts sur les dossiers patients peut déployer une MFA adaptative : un simple mot de passe pour les connexions à faible risque et une vérification biométrique pour les actions sensibles, minimisant ainsi la friction tout en préservant la sécurité.

Exemple de code : simulation d’authentification adaptative en Bash

# … code inchangé …

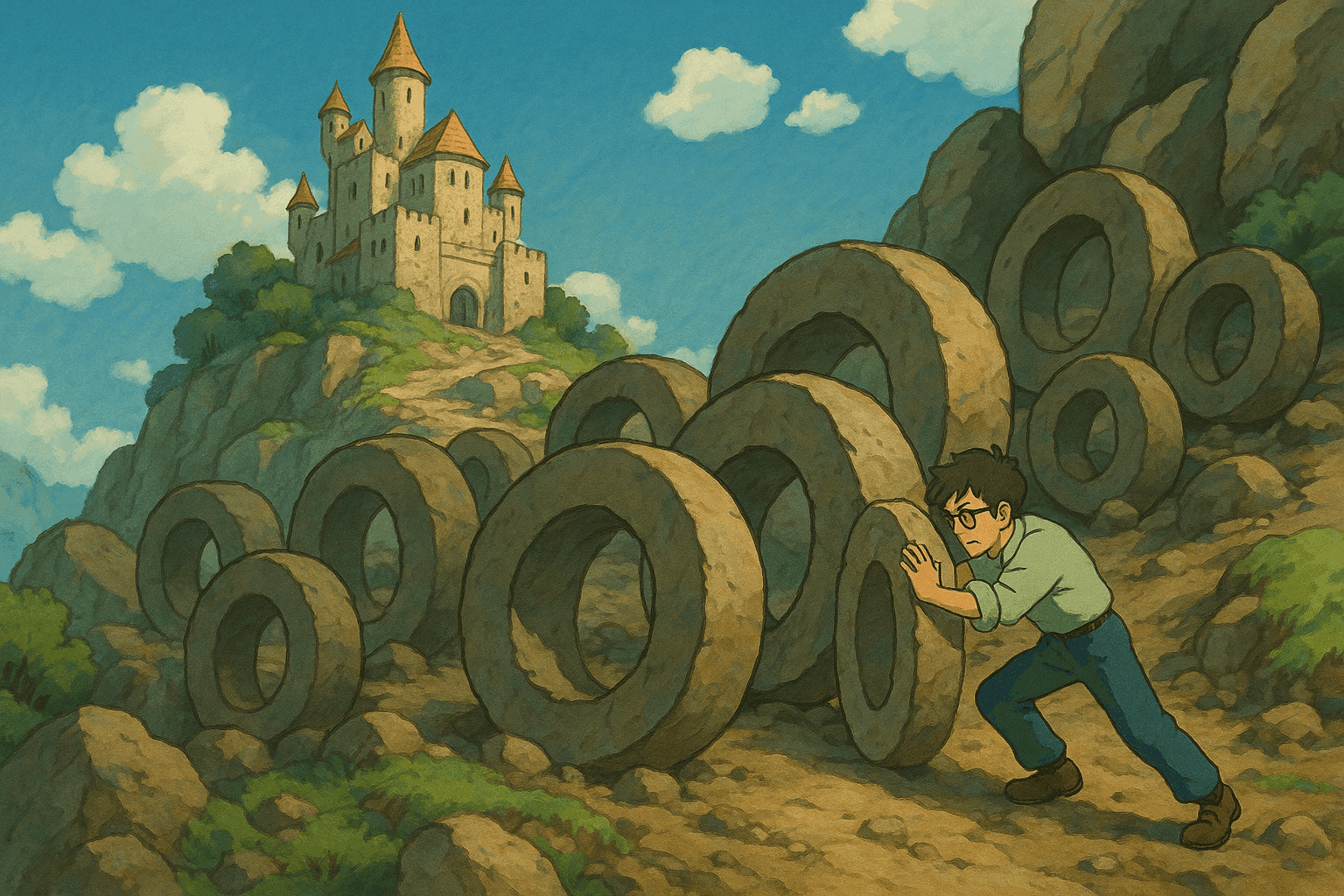

Complexité de la mise en œuvre

Aperçu du défi

Le Zero Trust est intrinsèquement complexe car il combine prévention de la perte de données, surveillance comportementale en temps réel et revalidation constante des identités. Cette complexité peut entraver un déploiement fluide à l’échelle de l’entreprise.

Stratégies d’atténuation

- Prioriser les zones à haut risque : commencer par appliquer le Zero Trust aux secteurs les plus critiques, puis étendre progressivement.

- Faire appel à l’expertise : utiliser des hackers éthiques, des pentesters et des évaluations de risques pour identifier et hiérarchiser les priorités.

- Déploiement modulaire : fractionner l’implémentation Zero Trust en phases gérables.

Exemple concret

Une chaîne de distribution victime de fuites répétées peut d’abord sécuriser les traitements de paiement et les données clients avant d’étendre le Zero Trust au reste de l’infrastructure.

Exemple de code : analyse de journaux pour tentatives d’accès non autorisées

# … code inchangé …

Gestion des risques liés aux tiers

Aperçu du défi

Les déploiements Zero Trust s’appuient souvent sur des outils et services tiers. Sans contrôle et intégration adéquats, ces dépendances externes peuvent introduire des vulnérabilités, contredisant le principe même de Zero Trust selon lequel aucune entité n’est digne de confiance par défaut.

Stratégies d’atténuation

- Critères d’évaluation : exiger des fournisseurs des certifications de conformité, une bonne réputation et l’alignement sur vos politiques de sécurité.

- Audits continus : vérifier régulièrement les composants tiers et leur intégration.

- Collaboration avec les fournisseurs : travailler étroitement afin d’anticiper les menaces émergentes et tenir à jour le profil de risque.

Exemple concret

Avant d’intégrer pleinement un fournisseur cloud, une organisation doit vérifier la prise en charge d’une gestion cohérente des identités, le chiffrement et la conformité aux normes sectorielles.

Exemple de code : contrôle de santé d’une API tierce en Bash

# … code inchangé …

Implications budgétaires

Aperçu du défi

La mise en œuvre d’une architecture Zero Trust peut nécessiter d’importants investissements initiaux : nouveaux équipements, licences logicielles, formation et refonte éventuelle de systèmes hérités. Néanmoins, les bénéfices à long terme compensent souvent ces coûts.

Stratégies d’atténuation

- Analyse ROI : s’appuyer sur des études de cas pour estimer les économies futures (incidents évités, coûts de remédiation réduits).

- Investissement par phases : commencer par les composants critiques et étendre selon le retour sur investissement constaté.

- Partenariats fournisseurs : négocier des offres groupées ou des parcours de migration économiques.

Exemple concret

La transition Zero Trust des tribunaux du New Jersey pour les salles d’audience virtuelles a dégagé un ROI estimé à 10,7 M $ grâce à la réduction des incidents et des coûts technologiques.

Discussion sur la justification des coûts

— Temps d’arrêt réduit,

— Moins de dépenses de remédiation,

— Productivité accrue via des accès rationalisés,

— Amélioration de la conformité (moins d’amendes).

Visibilité de la gestion des identités

Aperçu du défi

Dans un environnement Zero Trust, la gestion des identités et des droits est centrale. Une visibilité complète sur qui accède à quelles ressources et dans quelles conditions est indispensable.

Stratégies d’atténuation

- Gestion d’identité centralisée : déployer des outils offrant une vue unique des activités utilisateur.

- Analyse comportementale : recourir à l’IA/ML pour établir des profils et signaler les écarts.

- Pistes d’audit : conserver des journaux complets pour vérifier la conformité des permissions.

Exemple concret

Une entreprise technologique mondiale met en place une solution centralisée analysant les schémas de connexion, signalant les accès depuis des zones géographiques inhabituelles ou hors heures ouvrées.

Exemple de code : analyse des journaux d’accès en Python

# … code inchangé …

Politiques incohérentes & défis de conformité

Aperçu du défi

Même si la technologie permet d’appliquer le Zero Trust, des politiques internes incohérentes et l’évolution des réglementations peuvent compliquer la conformité.

Stratégies d’atténuation

- Alignement sur les normes : s’appuyer sur les modèles CISA, NIST ou ISO pour harmoniser les politiques.

- Audits externes : faire valider son implémentation Zero Trust par des auditeurs indépendants.

- Revues régulières des politiques : mettre en place un calendrier de mise à jour pour s’adapter aux nouvelles menaces et exigences.

Exemple concret

Une multinationale soumise à divers règlements de confidentialité unifie ses politiques sous ISO 27001, garantissant un niveau de conformité cohérent.

Exemple de code : vérification des journaux de conformité en Bash

# … code inchangé …

Chevauchements technologiques & passage à l’échelle

Aperçu du défi

Les entreprises disposent souvent d’un empilement technologique vaste et hétérogène. Intégrer le Zero Trust peut créer des problèmes de compatibilité et de redondance, complexifiant la montée en charge.

Stratégies d’atténuation

- Audit de la stack : identifier les applications critiques.

- Réduction des redondances : consolider les outils disparates.

- Scalabilité modulaire : déployer le Zero Trust par phases.

- Solutions cloud : profiter d’offres intégrant nativement le Zero Trust.

Exemple concret

Une PME commence par appliquer le Zero Trust aux systèmes manipulant des données sensibles, puis l’étend progressivement aux applications moins critiques.

Exemple de code : audit des applications installées sous Linux

# … code inchangé …

Exemples concrets et extraits de code

Exemple de mise en œuvre Zero Trust de bout en bout

- Scan réseau de base – Identifier les systèmes hérités et ports ouverts.

- Déploiement d’authentification adaptative – SSO + MFA contextuelle pour un accès distant sécurisé.

- Surveillance et journalisation continues – Scripts Python et analyses IA pour détecter les anomalies.

- Audits tiers et politiques – Scripts Bash automatisés pour vérifier la santé des services externes et la conformité interne.

Intégration avec la sécurité cloud

Les fournisseurs comme Azure (Conditional Access) ou Google Cloud (BeyondCorp) offrent des solutions facilitant l’approche Zero Trust. Les intégrations API illustrées dans nos exemples peuvent être appliquées aux endpoints cloud.

Exemple de code : surveillance des connexions cloud avec Python

# … code inchangé …

Conclusion : toute la confiance dans le Zero Trust

Le Zero Trust dépasse les simples directives techniques : c’est une approche transformatrice exigeant des changements culturels, procéduraux et technologiques. Malgré les défis posés par les systèmes hérités, la résistance des utilisateurs ou la complexité d’intégration, les bénéfices à long terme sont indéniables. En traitant les risques tiers, les coûts, la gestion des identités, la conformité et l’évolutivité, les organisations améliorent leur posture de sécurité et préparent un environnement informatique moderne et défendable.

Chaque défi du Zero Trust est une opportunité de renforcer les défenses, rationaliser les processus et instaurer une culture de sécurité proactive. Avec une planification soignée, des tests réels, une formation efficace et l’automatisation (IA/ML), le Zero Trust devient non seulement réalisable, mais aussi durable dans un monde numérique dynamique.

En surveillant, affinant et intégrant continuellement la méthodologie Zero Trust, votre organisation peut s’adapter rapidement aux menaces émergentes et stopper l’accès non autorisé – une décision de confiance à la fois.

Références & lectures complémentaires

- NIST SP 800-207 : Zero Trust Architecture

- Modèle de maturité Zero Trust – CISA

- ISO/IEC 27001 : Management de la sécurité de l’information

- Google BeyondCorp

- Microsoft Zero Trust Security

- Site officiel Nmap

Ce guide technique vous a offert une vue d’ensemble des défis liés à la mise en œuvre d’une architecture Zero Trust – de l’intégration des systèmes hérités à la montée en charge de votre stack technologique. Grâce à des exemples réels, des extraits de code Bash et Python et des bonnes pratiques détaillées, vous êtes désormais mieux armé pour décider et exécuter une stratégie Zero Trust robuste.

Adoptez le Zero Trust et souvenez-vous : dans le paysage actuel des menaces, « ne jamais faire confiance, toujours vérifier » est plus essentiel que jamais.

Bonne sécurisation !

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.