Untitled Post

# Nightshade : un outil révolutionnaire de data poisoning pour riposter contre l’IA générative

*Publié sur [MIT Technology Review](https://www.technologyreview.com/) et inspiré par des travaux de recherche de pointe, Nightshade est un nouvel outil de data poisoning conçu pour aider les artistes, chercheurs et professionnels de la cybersécurité à comprendre et contrecarrer l’usage abusif des œuvres créatives dans les modèles d’IA générative.*

À l’ère numérique, des modèles d’IA générative tels que DALL-E, Midjourney et Stable Diffusion sont à l’avant-garde de l’innovation. Pourtant, ils sont entraînés sur d’immenses quantités de données récupérées sur Internet—des données qui incluent souvent, sans consentement, des œuvres produites par des artistes talentueux. Cette utilisation non autorisée a déclenché un vif débat sur le droit d’auteur, la propriété des données et les implications éthiques des pratiques d’entraînement de l’IA. En réponse, des chercheurs ont mis au point des outils comme Nightshade qui permettent aux artistes de « polluer » leurs images avant qu’elles n’intègrent ces grands jeux de données. Cet article technique long format explore Nightshade en détail : la technologie qui l’anime, ses implications en cybersécurité ainsi que des exemples pratiques, code à l’appui, pour aider débutants et utilisateurs avancés à comprendre cette approche innovante.

---

## Table des matières

1. [Introduction](#introduction)

2. [IA générative, droit d’auteur et besoin de protection des données](#ia-générative-droit-dauteur-et-besoin-de-protection-des-données)

3. [Comprendre le data poisoning](#comprendre-le-data-poisoning)

4. [Fonctionnement de Nightshade](#fonctionnement-de-nightshade)

5. [Implémentation technique de techniques type Nightshade](#implémentation-technique-de-techniques-type-nightshade)

- [Techniques de perturbation d’image](#techniques-de-perturbation-dimage)

- [Exemple de code : implémentation Python pour la perturbation de pixels](#exemple-de-code-implémentation-python-pour-la-perturbation-de-pixels)

6. [Vision cybersécurité du data poisoning dans l’IA](#vision-cybersécurité-du-data-poisoning-dans-lia)

- [Analyse et journalisation des échantillons empoisonnés](#analyse-et-journalisation-des-échantillons-empoisonnés)

- [Exemple de code : script Bash pour détecter des métadonnées anormales](#exemple-de-code-script-bash-pour-détecter-des-métadonnées-anormales)

7. [Exemples et cas d’usage réels](#exemples-et-cas-dusage-réels)

8. [Implications juridiques et éthiques](#implications-juridiques-et-éthiques)

9. [Perspectives futures en sécurité des données et IA](#perspectives-futures-en-sécurité-des-données-et-ia)

10. [Conclusion](#conclusion)

11. [Références](#références)

---

## Introduction

L’IA générative a conquis le monde, offrant la capacité de créer des images, de l’art, et même du texte réalistes à partir de simples invites. Toutefois, ces avancées s’accompagnent de défis. Un sujet majeur d’inquiétude pour la communauté artistique est que les entreprises d’IA aspirent des millions—voire des milliards—d’images en ligne pour entraîner leurs modèles. Les artistes découvrent souvent leurs œuvres utilisées sans autorisation, ouvrant un débat sur le droit d’auteur et la propriété intellectuelle.

Nightshade propose une approche proactive : permettre aux artistes de « polluer » leurs images de façon subtile. Une fois intégrées aux jeux de données d’entraînement, ces perturbations peuvent amener les modèles génératifs à mal interpréter les données, produisant des résultats inattendus et souvent chaotiques. Dans ce billet, nous analysons les aspects techniques et cybersécurité de cette innovation, en expliquant son fonctionnement, ses avantages potentiels et la technologie sous-jacente.

---

## IA générative, droit d’auteur et besoin de protection des données

### L’essor de l’IA générative

Les systèmes d’IA générative ont révolutionné les industries créatives. Leur sophistication provient en grande partie de la quantité colossale de données d’entraînement. Malheureusement, ces données sont souvent collectées sans le consentement explicite des créateurs originaux.

### Les préoccupations des artistes

Pour de nombreux artistes, l’usage non autorisé de leurs œuvres constitue non seulement une violation du droit d’auteur, mais aussi une érosion du contrôle créatif. L’écart de pouvoir entre grandes entreprises technologiques et artistes individuels pousse les chercheurs à explorer des méthodes redonnant le contrôle aux créateurs.

### Le besoin de protection et de droits de propriété intellectuelle

Les outils de data poisoning comme Nightshade répondent à cet appel. En introduisant des modifications subtiles quasi imperceptibles, ces outils servent de « fil de déclenchement » numérique capable de perturber l’entraînement des modèles d’IA, décourageant le scraping illégitime et favorisant un débat sur un développement d’IA responsable.

---

## Comprendre le data poisoning

Le data poisoning, notion courante en cybersécurité, consiste à altérer les données d’entraînement pour corrompre ou manipuler l’apprentissage des modèles. Historiquement associé à des attaques malveillantes, Nightshade incarne une stratégie défensive permettant aux créateurs de protéger leur propriété intellectuelle.

### Qu’est-ce que le data poisoning ?

Le principe est d’insérer des anomalies dans les données de façon à tromper l’algorithme durant l’apprentissage. Utilisée par les artistes, cette méthode peut déstabiliser les modèles sans affecter la perception humaine de l’œuvre.

### Mécanismes de l’empoisonnement

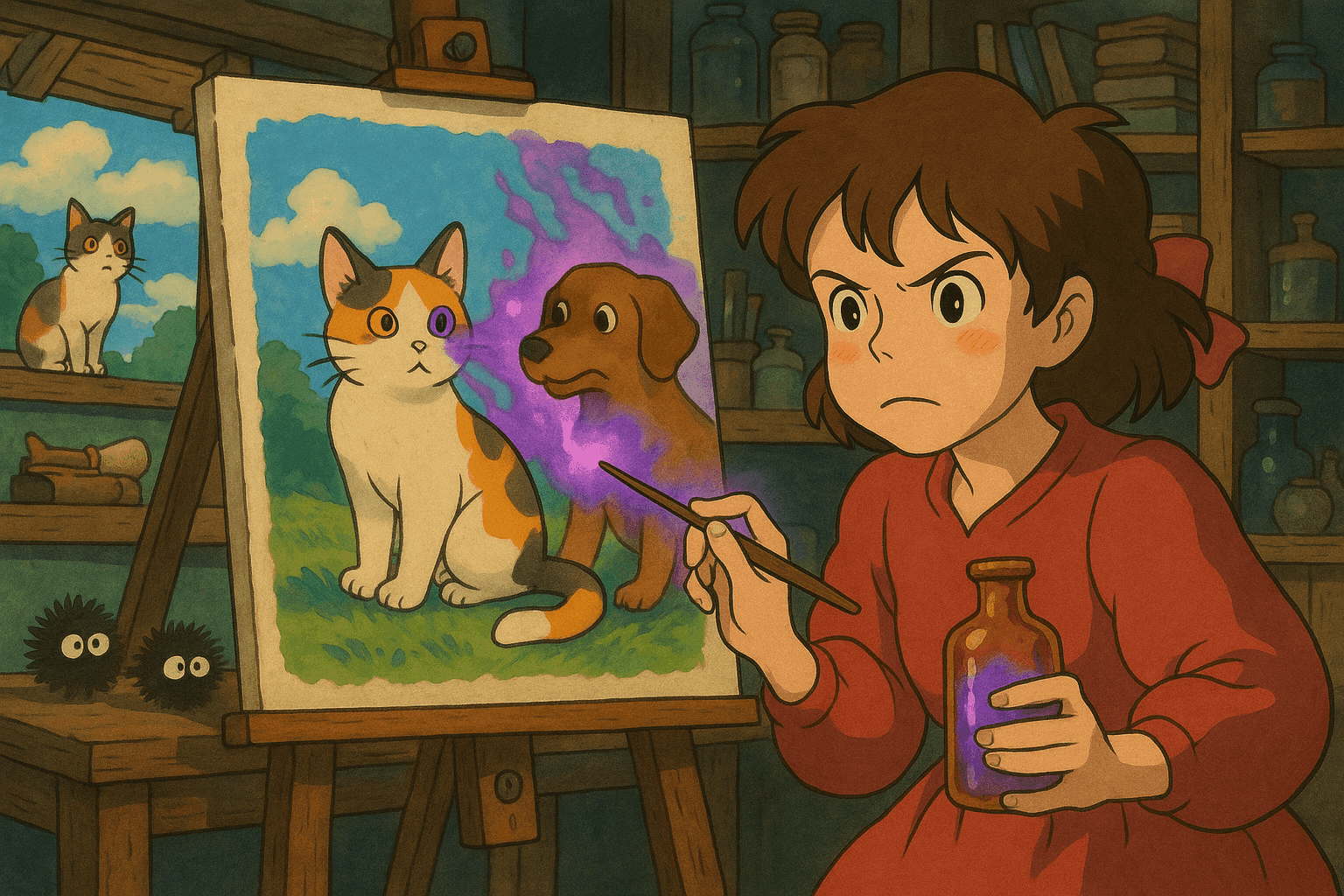

Imaginons un modèle entraîné sur des images de chiens : une image empoisonnée comporte un bruit pixel ou des motifs subtils conduisant l’algorithme à associer progressivement « chien » à « chat ». À mesure que ces images s’accumulent, les confusions s’étendent, créant des créatures composites ou des classifications erronées.

---

## Fonctionnement de Nightshade

Nightshade exploite des techniques avancées de data poisoning visant à déstabiliser l’IA générative pour qu’elle respecte le droit d’auteur et l’intégrité créative.

### Le processus

1. **Modification de l’image** : quand un artiste met en ligne une image, Nightshade en altère subtilement les pixels.

2. **Perturbations invisibles** : ces modifications restent invisibles pour l’œil humain mais influencent fortement l’interprétation algorithmique.

3. **Perturbation de l’entraînement** : une fois ingérées, les associations erronées dégradent la cohérence des sorties IA.

### Intégration avec Glaze

Nightshade fonctionne de concert avec Glaze. Tandis que Nightshade empoisonne la donnée, Glaze masque le style de l’artiste, préservant sa signature créative.

### L’avantage open source

Son caractère open source démocratise la technologie et encourage la collaboration entre développeurs, chercheurs en sécurité et artistes, renforçant la robustesse de ces défenses.

---

## Implémentation technique de techniques type Nightshade

Bien que les détails précis de Nightshade soient encore examinés par les pairs, on peut explorer des perturbations similaires en Python.

### Techniques de perturbation d’image

1. **Injection de bruit pixel**

2. **Filtrage dans le domaine fréquentiel**

3. **Contamination par transfert de style**

### Exemple de code : implémentation Python pour la perturbation de pixels

```python

import numpy as np

from PIL import Image, ImageEnhance

def add_subtle_noise(image_path, output_path, noise_level=5):

"""

Ajoute un bruit aléatoire subtil à une image.

Paramètres :

- image_path (str) : chemin de l’image d’entrée

- output_path (str) : chemin de sauvegarde de l’image empoisonnée

- noise_level (int) : intensité du bruit ajouté

"""

image = Image.open(image_path).convert('RGB')

arr = np.array(image)

# Génération du bruit

noise = np.random.randint(-noise_level, noise_level, arr.shape, dtype='int16')

# Application et clipping

poisoned = arr.astype('int16') + noise

poisoned = np.clip(poisoned, 0, 255).astype('uint8')

img_out = Image.fromarray(poisoned)

enhancer = ImageEnhance.Contrast(img_out)

img_out = enhancer.enhance(1.0)

img_out.save(output_path)

print(f"Image empoisonnée enregistrée : {output_path}")

if __name__ == "__main__":

add_subtle_noise("original_art.jpg", "poisoned_art.jpg")

Vision cybersécurité du data poisoning dans l’IA

Le paysage des menaces

Les modèles dépendant de données aspirées constituent une surface d’attaque dynamique ; même une petite portion d’images empoisonnées peut dégrader les performances.

Analyse et journalisation des échantillons empoisonnés

Détecter le poison exige une surveillance et une analyse robustes des datasets : métadonnées, distributions de pixels, spectre fréquentiel, etc.

Exemple de code : script Bash pour détecter des métadonnées anormales

#!/bin/bash

# Analyse un dossier d’images pour repérer des anomalies simples

DIR="./images"

MIN=50000 # taille min en octets

MAX=5000000 # taille max en octets

echo "Analyse du dossier $DIR..."

for img in "$DIR"/*.{jpg,jpeg,png}; do

[ -f "$img" ] || continue

SIZE=$(stat -c%s "$img")

DATE=$(stat -c%y "$img")

if [ $SIZE -lt $MIN ] || [ $SIZE -gt $MAX ]; then

echo "Anomalie : $img — $SIZE o — $DATE"

fi

done

echo "Analyse terminée."

Exemples et cas d’usage réels

- Perturber un modèle de génération de chiens

- Empêcher le scraping non autorisé d’art

- Applications cybersécurité au-delà de l’art

Implications juridiques et éthiques

Les droits de l’artiste

Nightshade sert de moyen de dissuasion : empoisonner une œuvre signale qu’une utilisation sans permission peut compromettre un modèle.

Le dilemme du double usage

Toute technologie de sécurité possède un potentiel d’abus ; la communauté doit instaurer défenses et bonnes pratiques.

Responsabilité éthique dans le développement de l’IA

Favoriser des modèles entraînés sur des données éthiques nécessite collaboration entre juristes, techniciens et créatifs.

Perspectives futures en sécurité des données et IA

- Robustesse face aux attaques adversariales

- Collaboration open source

- Intégration aux cadres législatifs

- Plateformes collaboratives artistes/technologues

Conclusion

Nightshade marque un changement de paradigme : il permet aux artistes de protéger leurs œuvres via des perturbations subtiles, tout en soulevant un débat essentiel sur la responsabilité des développeurs d’IA. En comprenant les rouages du data poisoning, artistes comme professionnels de la cybersécurité peuvent mieux défendre leurs droits et la fiabilité des systèmes.

Références

- MIT Technology Review : This new data poisoning tool lets artists fight back against generative AI

- Usenix Security Conference

- Documentation Pillow

- Documentation NumPy

- Documentation OpenCV

- Documentation SciPy

- Introduction to Adversarial Machine Learning

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.