Exemple de publication

# Combat urbain et ombres numériques : Pokrovsk et la convergence de la guerre cinétique et informationnelle

*Publié le 2 novembre 2025 | Par l’équipe de ComplexDiscovery*

---

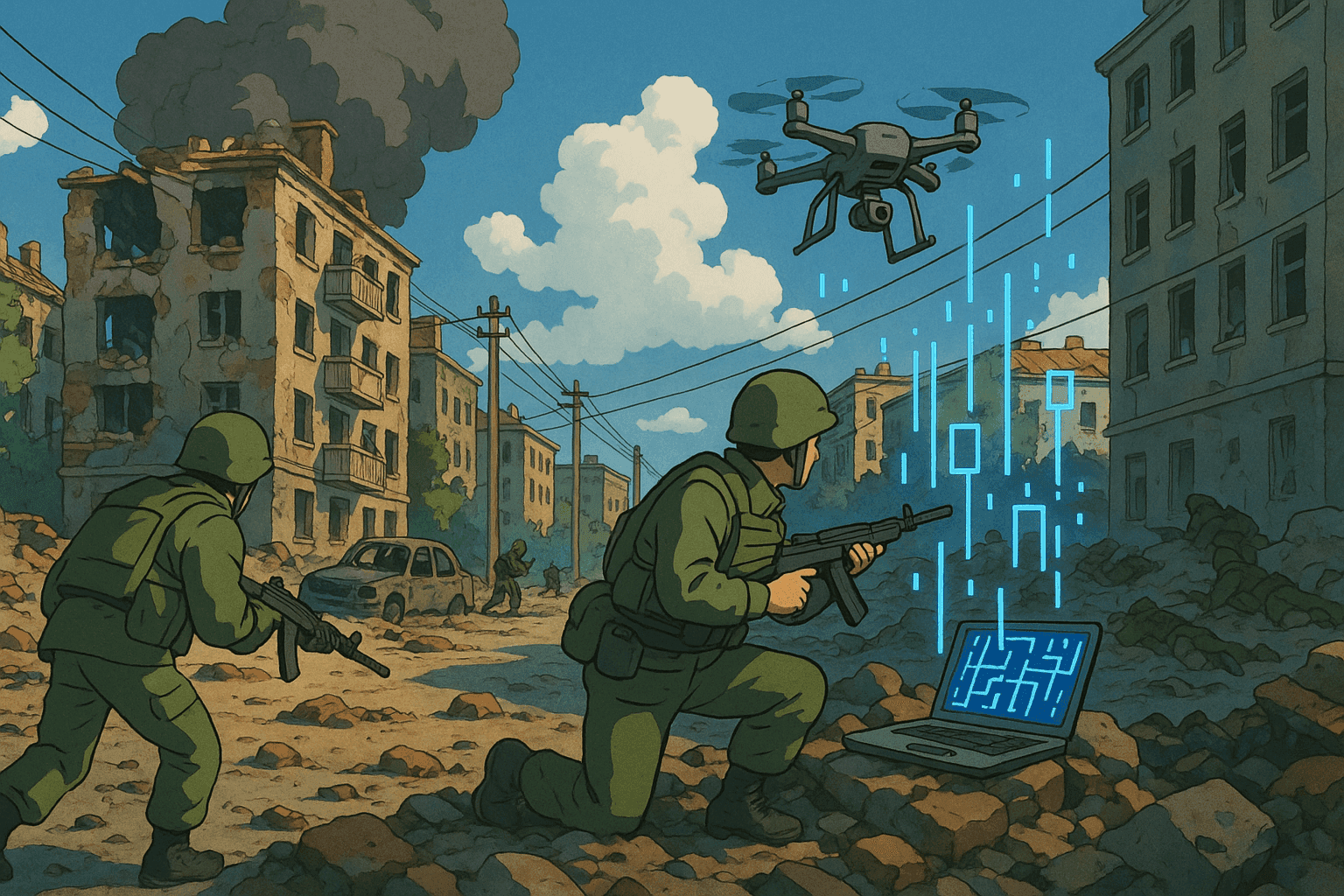

Le champ de bataille moderne n’est plus limité aux zones conventionnelles où la guerre cinétique règne en maître. Aujourd’hui, le combat urbain, les opérations cyber et la manipulation de l’information se télescopent dans une danse complexe faite de tromperie, d’adaptation rapide et d’intégration technologique. Dans la lutte pour Pokrovsk, nous assistons à une convergence entre guerre cinétique et guerre informationnelle – un scénario dans lequel drones, infrastructures énergétiques et flux de données sont simultanément pris pour cibles. Cette analyse technique approfondie examine le paysage opérationnel émergent, les défis techniques et les défenses que les professionnels de la cybersécurité, de la réponse aux incidents et de la criminalistique numérique doivent préparer dans un conflit hybride moderne.

Dans ce billet, nous allons :

- Explorer l’évolution du combat urbain et des ombres numériques dans le contexte du conflit de Pokrovsk.

- Analyser comment les opérations cinétiques et cyber deviennent inextricablement liées.

- Partager des informations techniques, des exemples concrets et des extraits de code (Bash et Python) pour la détection, le parsing de données et la reconstitution d’incidents.

- Présenter des recommandations stratégiques et opérationnelles pour les défenseurs chargés de préserver l’intégrité des données, la résilience opérationnelle et la responsabilité juridique dans des environnements électromagnétiques contestés.

---

## Table des matières

1. [Introduction : le champ de bataille moderne](#introduction)

2. [Pokrovsk : étude de cas d’une guerre hybride](#pokrovsk-case-study)

3. [La convergence des domaines cinétique et numérique](#convergence)

4. [Implications cybersécurité dans un conflit hybride](#cybersecurity)

5. [Exemples réels et analyse tactique](#real-world-examples)

6. [Démonstrations techniques pratiques](#technical-demonstrations)

- [Bash : scan réseau et parsing de journaux](#bash-scan)

- [Python : collecte et analyse automatisées de données](#python-automation)

7. [Stratégies pour renforcer l’intégrité des données et la résilience opérationnelle](#strategies)

8. [Conclusion : enseignements et perspectives](#conclusion)

9. [Références](#references)

---

## Introduction : le champ de bataille moderne <a name="introduction"></a>

Dans le monde interconnecté d’aujourd’hui, chaque nœud en réseau – d’un capteur installé sur un toit urbain à un système de contrôle énergétique – joue un rôle clé dans le paysage opérationnel. La bataille de Pokrovsk en est l’exemple parfait. Ce qui pourrait sembler, au premier abord, un conflit urbain localisé, révèle rapidement un domaine multifacette où frappes cinétiques, saturation de drones et perturbations cyber se combinent pour façonner l’issue des combats sur les fronts physiques comme numériques.

### Thèmes clés

- **Infrastructures en réseau comme champ de bataille** : les systèmes civils et militaires deviennent des cibles imbriquées.

- **Opérations cinétiques et cyber intégrées** : le conflit moderne vise autant la dégradation des données que la destruction physique.

- **Défis de résilience** : il est plus crucial que jamais de maintenir la chaîne de garde, la continuité des preuves et l’intégrité des systèmes.

- **Guerre hybride** : le brouillage opérationnel entre combat traditionnel et attaques numériques impose des stratégies adaptatives.

Cette analyse n’est pas seulement une évaluation opérationnelle ; c’est un appel à l’action pour les professionnels de la sécurité, de la cybersécurité et de la réponse aux incidents. Comprendre ces évolutions est indispensable pour protéger les infrastructures critiques et garantir la responsabilité dans des environnements contestés.

---

## Pokrovsk : étude de cas d’une guerre hybride <a name="pokrovsk-case-study"></a>

Le conflit à Pokrovsk illustre l’évolution des environnements de combat urbain. Durant les décennies précédentes, les opérations militaires étaient principalement cinétiques : manœuvres de troupes, barrages d’artillerie et engagements directs. Aujourd’hui, cependant, le champ de bataille s’étend au-delà du terrain visible et englobe des paysages numériques où intégrité des données, fiabilité des capteurs et réseaux de communication sont militarisés.

### Dynamiques opérationnelles à Pokrovsk

Les actions récentes autour de Pokrovsk révèlent plusieurs évolutions majeures :

- **Ciels saturés de drones** : les forces ukrainiennes exploitent les vulnérabilités des réseaux de défense aérienne russes à l’aide de drones (UAV) pour ISR (renseignement, surveillance, reconnaissance) et frappes tactiques.

- **Commande et contrôle mis à l’épreuve** : les affirmations russes sur une couverture anti-aérienne solide ont été mises à mal lorsqu’un détachement de forces spéciales ukrainiennes a effectué une insertion héliportée sous saturation de drones.

- **Perturbations numériques et attaques d’infrastructures** : les deux camps lancent des opérations visant l’infrastructure civile. Des pipelines énergétiques aux réseaux électriques, le théâtre d’opérations dépasse largement la ligne de front physique.

### Réseaux de capteurs et brouillard de guerre

L’intégration de réseaux de capteurs numériques dans les opérations militaires ajoute une nouvelle dimension de complexité :

- **Ombres numériques** : le conflit engendre des « ombres » où les données fluctuent en permanence – signaux trompeurs, télémétries usurpées et journaux corrompus rendent la connaissance de la situation difficile.

- **Champ de bataille tridimensionnel** : utilisation des toits, des hauteurs et des réseaux mobiles commerciaux pour transformer les paysages urbains en zones de combat superposées.

Pour les professionnels de la cybersécurité, ces tendances signifient que les défenses doivent anticiper des attaques visant autant la manipulation des données et la dégradation des capteurs que les frappes militaires traditionnelles.

---

## La convergence des domaines cinétique et numérique <a name="convergence"></a>

### Définir l’environnement hybride

La guerre hybride n’est pas simplement une combinaison de puissance dure (militaire) et douce (cyber) ; c’est la convergence orchestrée des domaines cinétique et numérique. Les attaques contre les infrastructures peuvent produire des effets en cascade qui se répercutent de part et d’autre du spectre physique et digital.

#### Éléments de convergence

- **Intégration des drones et UAV** : à la fois armes cinétiques et dispositifs de surveillance numérique, capables de collecte de renseignements et de frappes.

- **Infrastructure comme cible** : pipelines énergétiques, nœuds de communication et réseaux de capteurs deviennent des zones de combat cyber-physique.

- **Manipulation de données et guerre électronique** : intrusions qui altèrent les flux de données, perturbent la télémétrie ou dégradent la fidélité des capteurs.

### Conséquences tactiques

- **Interférence avec la chaîne de garde** : journaux forensiques et télémétries peuvent être compromis, compliquant les enquêtes post-incident.

- **Surface d’attaque accrue** : chaque capteur, système de contrôle ou relais de communication est une cible potentielle.

- **Surcharge opérationnelle** : la convergence augmente le volume et la complexité des données à sécuriser et à interpréter.

---

## Implications cybersécurité dans un conflit hybride <a name="cybersecurity"></a>

La cybersécurité est devenue un pilier de la préparation opérationnelle. Quand pipelines, réseaux électriques et systèmes de communication sont attaqués, les répercussions touchent opérations militaires et infrastructures civiles.

### Défis critiques

- **Continuité des preuves** : maintenir une chaîne de garde fiable malgré les attaques et les coupures d’alimentation.

- **Intégrité des données en environnement contesté** : vulnérabilité au spoofing et à la dégradation de télémétrie impose de nouveaux paradigmes de validation.

- **Perturbation C2** : fragmentation de la connaissance situationnelle et retards de réponse.

### Préparation par la cyber-résilience

- **Défense en couches revisitée** : du réseau de capteurs à l’IT d’entreprise, contrôles stricts et surveillance temps réel.

- **Réponse aux incidents intégrée** : coordination rapide face à des événements mêlant perturbations digitales et dégâts cinétiques.

- **Préparation forensique** : collecte de preuves malgré le chaos, résistance au sabotage.

---

## Exemples réels et analyse tactique <a name="real-world-examples"></a>

### L’assaut piloté par drones : récit de Pokrovsk

Le 31 octobre, des forces spéciales ukrainiennes ont mené une insertion héliportée dans une zone contestée sous saturation de drones :

- **Impact cinétique** : chaque rue, toit ou ruelle constituait un poste d’observation pour drones FPV.

- **Ombres numériques** : mêmes drones généraient des flux de données trompeurs.

- **Leçons interdisciplinaires** : compromission des données réseau peut rendre vulnérables des systèmes anti-aériens jugés impénétrables.

### Attaques d’infrastructure comme opérations cyber

Des segments du pipeline Koltsevoy ont été frappés :

- **Perturbation physique** : pénurie énergétique potentielle.

- **Effets domino cyber** : télémétrie pipeline compromise, réseaux de capteurs perturbés.

- **Conséquences de long terme** : instabilité réseau électrique, shedding de charge, etc.

### Vulnérabilité européenne aux intrusions de drones

Début novembre, l’aéroport BER de Berlin a failli fermer :

- **Exposition de l’espace aérien civil** : déroutement de vols et protocoles de surveillance renforcés.

- **Test permanent des protocoles de sécurité** : détection, attribution et réponse.

- **Implications interdomaines** : ce qui se produit dans le numérique peut devenir cinétique.

---

## Démonstrations techniques pratiques <a name="technical-demonstrations"></a>

### Bash : scan réseau et parsing de journaux <a name="bash-scan"></a>

#### Exemple 1 : scan réseau avec Nmap

```bash

#!/bin/bash

# network_scan.sh

# Ce script scanne un réseau cible et affiche les adresses IP actives.

RÉSEAU_CIBLE="192.168.1.0/24"

echo "Scan du réseau : $RÉSEAU_CIBLE"

nmap -sn $RÉSEAU_CIBLE | grep "Nmap scan report for" | awk '{print $5}'

echo "Scan terminé."

Exemple 2 : parsing de journaux

#!/bin/bash

# parse_logs.sh

# Ce script analyse le syslog pour repérer des défaillances capteurs ou brouillage réseau.

LOG_FILE="/var/log/syslog"

MOTS_CLES=("error" "failed" "jamming" "spoof")

for mot in "${MOTS_CLES[@]}"; do

echo "Recherche du mot-clé : $mot"

grep -i "$mot" $LOG_FILE >> anomalies.log

done

echo "Analyse terminée. Consultez anomalies.log."

Python : collecte et analyse automatisées de données

Exemple 1 : agrégateur de données capteurs

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

Agrège la télémétrie de plusieurs points de terminaison capteurs.

"""

import requests, json, time

capteurs = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def fetch(url):

try:

r = requests.get(url, timeout=5)

r.raise_for_status()

return r.json()

except Exception as e:

print(f"Erreur sur {url}: {e}")

return None

while True:

data = {url: fetch(url) for url in capteurs if fetch(url)}

print(json.dumps(data, indent=2))

time.sleep(10)

Exemple 2 : parser de journaux télémétriques

#!/usr/bin/env python3

"""

telemetry_log_parser.py

Extrait timestamp, ID capteur et message d'erreur d'un log télémétrique.

"""

import re

LOG = "telemetry.log"

pat = re.compile(r'(?P<ts>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<id>\w+), Status: (?P<st>\w+), Message: (?P<msg>.*)')

with open(LOG) as f:

for line in f:

m = pat.search(line)

if m:

d = m.groupdict()

print(f"{d['ts']} - Capteur {d['id']}: {d['st']} ({d['msg']})")

Stratégies pour renforcer l’intégrité des données et la résilience opérationnelle

Mesures de sécurité multicouches

- Protection des points de terminaison

- Surveillance temps réel

- Journalisation distribuée inviolable

Intégration de la réponse aux incidents

- C2 unifié cyber/physique

- Gestionnaires d’incidents automatisés

- Exercices Red Team hybrides

Préparation forensique

- Procédures de chaîne de garde

- Outils de corrélation de données

- Sauvegardes résilientes

Redondance et résilience

- Durcissement des infrastructures

- Architectures décentralisées

- Formation interdomaines

Conclusion : enseignements et perspectives

Le conflit qui se déroule à Pokrovsk représente un microcosme de la guerre hybride où se brouille la frontière entre combats cinétiques et numériques. Les implications pour les professionnels de la cybersécurité, de la gouvernance de l’information et de l’e-découverte sont vastes : les paradigmes classiques de réponse aux incidents doivent être repensés. Les exemples techniques – du scan réseau Bash à l’agrégation de télémétrie Python – démontrent que des solutions concrètes existent.

Intégrer approches data-driven, défenses cinétiques robustes et entraînement interdomaines sera vital pour maintenir la supériorité opérationnelle, la responsabilité juridique et la préservation de la vérité dans les conflits de demain.

Références

- Institute for the Study of War (ISW)

- Nmap – Scanner de sécurité libre

- OWASP Logging Cheat Sheet

- Documentation Python Requests

- Guide du scripting Bash – GNU

- Cadre MITRE ATT&CK

Pour des articles détaillés sur la guerre hybride, la guerre par drones et la convergence des menaces cinétiques et cyber, abonnez-vous à notre blog et participez à la discussion ci-dessous.

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.