Untitled Post

Voici un billet de blog technique complet (en Markdown) qui explique comment les promesses de « cloud souverain » des Big Tech se sont effondrées et ce que cela signifie pour la cybersécurité. L’article couvre tout : du concept même de cloud souverain, à la communication marketing et à l’effondrement, jusqu’aux exemples de code en Bash et Python pour scanner et analyser des journaux. Bonne lecture !

---

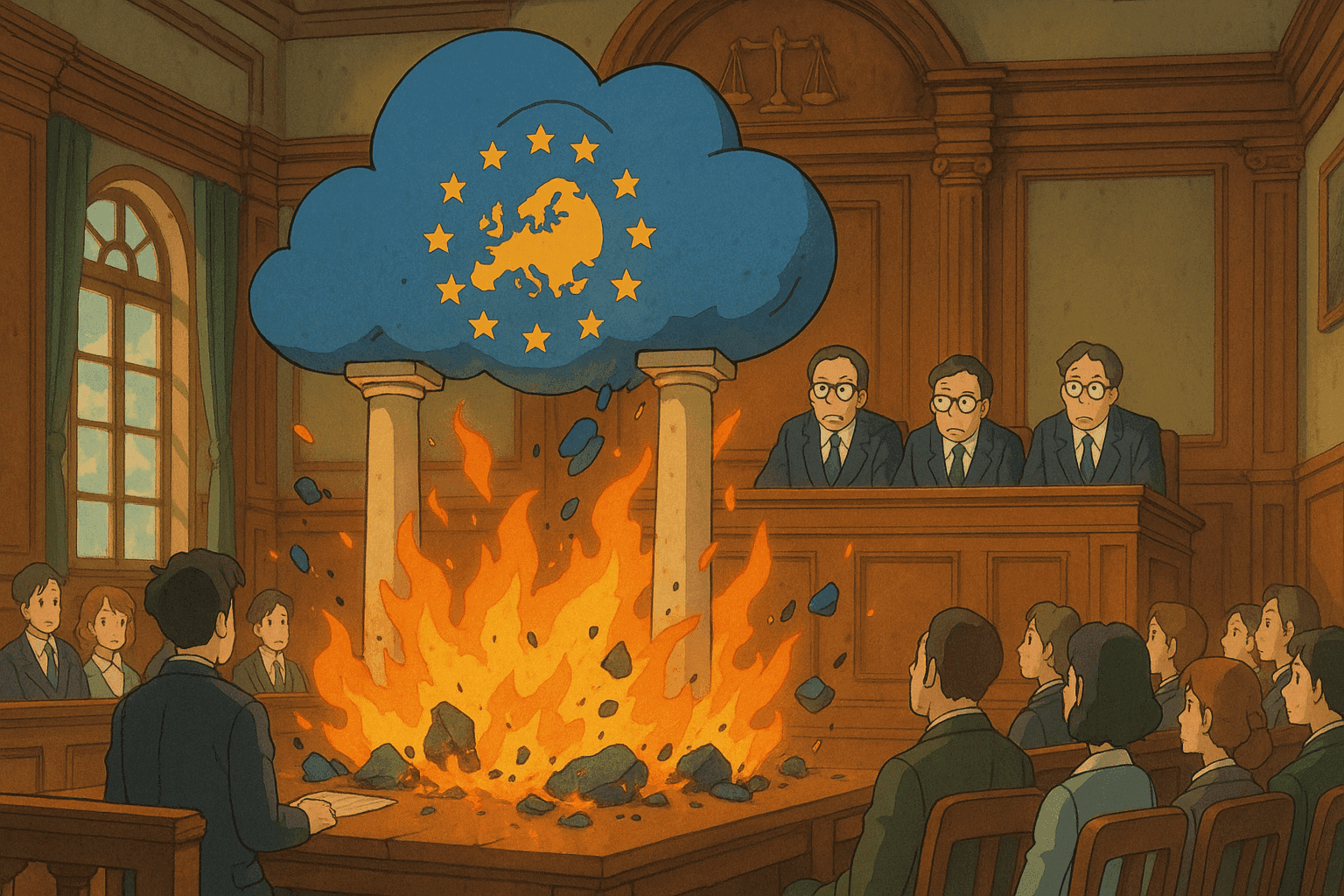

# Les promesses de « cloud souverain » des Big Tech viennent de s’effondrer — Dans leurs propres mots

*Date de publication : 21 juillet 2025*

*Auteur : Jos Poortvliet*

*Le récit du cloud souverain vendu par les géants américains du numérique, présenté comme le fer-de-lance de l’autonomie numérique européenne, vient de s’écrouler. Sous la pression de témoignages sous serment et de révélations médiatiques, les mastodontes US ont dévoilé, malgré eux, le fossé entre leurs promesses marketing et leurs obligations juridiques réelles. Dans ce billet, nous analysons cet effondrement et montrons comment les professionnels de la cybersécurité peuvent utiliser des outils techniques (scans en ligne de commande et parsing de journaux) pour renforcer la souveraineté et la sécurité de leurs données.*

---

## Table des matières

1. [Introduction](#introduction)

2. [Comprendre le concept de cloud souverain](#comprendre-le-concept-de-cloud-souverain)

3. [Promesses marketing vs. réalité](#promesses-marketing-vs-réalité)

4. [Révélations juridiques et techniques](#révélations-juridiques-et-techniques)

5. [Impacts sur la cybersécurité](#impacts-sur-la-cybersécurité)

6. [Mise en œuvre : scans et analyses](#mise-en-œuvre-scans-et-analyses)

- [Commandes Bash de scan](#commandes-bash-de-scan)

- [Parsing des sorties avec Python](#parsing-des-sorties-avec-python)

7. [Exemples et cas d’usage](#exemples-et-cas-dusage)

8. [Considérations avancées](#considérations-avancées)

9. [Perspectives et conclusion](#perspectives-et-conclusion)

10. [Références](#références)

---

## Introduction

Début 2025, alors que les hyperscalers américains intensifiaient leurs relations publiques en Europe en promettant des services de « cloud souverain », les pressions politiques et les incertitudes juridiques bouillonnaient déjà. Microsoft, Amazon, Google et Salesforce s’engageaient, sous diverses formes, à maintenir un contrôle local sur les données européennes — même face à d’éventuelles requêtes émanant des autorités américaines.

Or, des témoignages récents et des enquêtes ont fait éclater ces déclarations. Début juin, sous serment, le directeur général de Microsoft France a reconnu qu’aucune garantie ne pouvait être donnée : les données stockées sur leur cloud dit « souverain » pourraient malgré tout être transmises à des autorités étrangères. Des aveux similaires émanant d’AWS et de Google ont sapé en profondeur la promesse de souveraineté numérique.

Ce billet couvre :

- **Les objectifs initiaux du cloud souverain.**

- **Comment ces promesses se sont effondrées.**

- **Les conséquences pour la cybersécurité.**

- **Des techniques pratiques (scans, parsing de logs) pour mieux protéger vos données.**

Que vous soyez débutant ou expert, les sections suivantes offrent à la fois le contexte et les outils techniques nécessaires.

---

## Comprendre le concept de cloud souverain

Le **cloud souverain** est présenté comme un service cloud respectant des règles strictes de résidence, de confidentialité et de souveraineté des données. En théorie, il doit :

- **Imposer la localisation des données** : les données européennes restent sur le sol européen.

- **Garantir un contrôle et une transparence locaux**.

- **Assurer une protection contre les requêtes étrangères**, notamment celles de pays à la surveillance intrusive.

### Caractéristiques clés

1. **Résidence et localisation des données**.

2. **Transparence et auditabilité**.

3. **Garanties juridiques explicites**.

En pratique, comme on va le voir, le fossé entre le discours promotionnel et la réalité opérationnelle est considérable.

---

## Promesses marketing vs. réalité

Les brochures de Microsoft, AWS, Google, etc. étaient lisses et rassurantes : « European Digital Sovereignty », « Local Cloud Principles »… Pourtant :

- **Sous serment, les dirigeants admettent leurs limites**.

- **Les ordonnances judiciaires US priment sur les promesses locales**.

- **Le concept de découplage juridique par simple localisation est illusoire**.

On parle alors de **« sovereign washing »** : l’utilisation cosmétique du terme « souverain » sans changement profond.

### Dans leurs propres mots

Les transcriptions du Sénat français sont explicites : **aucun service ne peut garantir l’immunité face à une demande gouvernementale étrangère**, étiquette « souverain » ou non.

---

## Révélations juridiques et techniques

Moments clés :

- **Témoignages au Sénat** (juin).

- **Enquêtes de la presse spécialisée**.

- **Zones d’ombre contractuelles**.

### Conséquences techniques

- **Surveillance et audit continus** impératifs.

- **Contrôles de sécurité en couches** : chiffrement, logs, détection d’anomalies.

- **Visibilité maximale** sur le réseau et les accès.

---

## Impacts sur la cybersécurité

### Risque accru pour les données sensibles

- **Accès non autorisé potentiel**.

- **Défis de conformité (RGPD, etc.)**.

- **Risque réputationnel**.

### La cybersécurité comme ligne de défense

- **Chiffrement bout-en-bout**.

- **MFA**.

- **Surveillance continue**.

- **Réponse aux incidents**.

- **Audit des accès**.

### Outils et techniques

- **Scanning de vulnérabilités**.

- **Analyse et parsing des logs**.

- **Surveillance réseau**.

---

## Mise en œuvre : scans et analyses

### Commandes Bash de scan

Exemple basique avec nmap :

```bash

#!/bin/bash

# Usage : ./scan_nmap.sh [cible]

if [ -z "$1" ]; then

echo "Utilisation : $0 adresse_IP_ou_plage"

exit 1

fi

CIBLE=$1

echo "Démarrage du scan Nmap sur ${CIBLE}..."

nmap -sS -p- -T4 "${CIBLE}" > resultats_nmap.txt

echo "Scan terminé. Résultats dans resultats_nmap.txt"

Scan détaillé :

nmap -sV -sC "${CIBLE}" > resultats_nmap_detail.txt

Parsing des sorties avec Python

#!/usr/bin/env python3

import re

def parse_nmap_output(chemin):

motif = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

ports_ouverts = {}

with open(chemin, 'r') as f:

for ligne in f:

m = motif.search(ligne)

if m:

ports_ouverts[m.group(1)] = m.group(2)

return ports_ouverts

if __name__ == "__main__":

fichier = "resultats_nmap.txt"

ouverts = parse_nmap_output(fichier)

if ouverts:

print("Ports ouverts détectés :")

for port, service in ouverts.items():

print(f"Port {port} : {service}")

else:

print("Aucun port ouvert détecté ou format non reconnu.")

Workflow Bash + Python

#!/bin/bash

CIBLE=$1

if [ -z "$CIBLE" ]; then

echo "Utilisation : $0 adresse_IP_ou_plage"

exit 1

fi

echo "Scan Nmap complet sur ${CIBLE}..."

nmap -sS -p- -T4 "${CIBLE}" -oN tmp_nmap.txt

python3 << 'PY'

import re, json

def parse(f):

r=re.compile(r'(\d+)/tcp\s+open\s+(.*)')

d={}

for l in open(f,'r'):

m=r.search(l);

if m: d[m.group(1)]=m.group(2)

return d

res=parse("tmp_nmap.txt")

print(json.dumps(res, indent=2) if res else "Pas de ports ouverts.")

PY

Exemples et cas d’usage

Agence publique européenne

- Découverte : scan → ports inattendus.

- Analyse : parsing → tentative d’exfiltration.

- Correction : règles firewall, chiffrement app-layer, IDS.

Entreprise financière

- Scans planifiés (cron).

- Alertes temps réel (Slack, courriel).

- Automatisation de la réponse (isolation des nœuds).

Auditabilité renforcée

Les journaux collectés servent de preuves pour les audits RGPD :

- Tentatives d’accès.

- Conformité de la résidence des données.

- Efficacité des contrôles.

Considérations avancées

Intégration SIEM

- Envoi d’événements vers Splunk/ELK via API.

- Déclencheurs d’alertes automatiques.

Machine Learning

- Détection d’anomalies non supervisée.

- Reconnaissance de patterns dans les logs.

Chiffrement, Zero Trust, masquage

- Chiffrement de bout en bout.

- Architecture Zero Trust.

- Masquage / Tokenisation.

Exemple : push vers un SIEM

#!/usr/bin/env python3

import json, requests, re

def parse(f):

pat=re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vul=[]

for l in open(f):

m=pat.search(l)

if m:

vul.append({"port": m.group(1), "service": m.group(2)})

return vul

def push(data, url):

r=requests.post(url, json=data)

print("Envoi réussi." if r.status_code==200 else f"Échec : {r.status_code}")

if __name__=="__main__":

res=parse("resultats_nmap.txt")

if res:

print(json.dumps(res, indent=2))

push({"vuln": res}, "https://siem.exemple.com/api/v1/logs")

else:

print("Aucune vulnérabilité détectée.")

Bonnes pratiques

- Audits réguliers.

- Gestion des correctifs.

- Formation continue.

- Participation open-source (ex. Nextcloud).

Perspectives et conclusion

L’effondrement des promesses de « cloud souverain » rappelle qu’un label marketing ne suffit pas à garantir la souveraineté numérique :

- Diversifier les mesures de sécurité.

- Renforcer les contrôles techniques (scans, automatisation).

- Veille juridique et technique permanente.

- Militer pour une véritable souveraineté auprès des décideurs.

Mot de la fin

La transparence doit primer. Les professionnels de la cybersécurité sont essentiels pour combler le fossé entre discours et réalité, grâce à l’automatisation, au ML et à la collaboration open-source.

Références

- Témoignage Microsoft France au Sénat (FR)

- CloudComputing-Insider – rapport sur les hyperscalers US (DE)

- Engagements de souveraineté numérique de Microsoft

- Nextcloud Enterprise

- Site officiel Nmap

- Documentation Python : Requests

- Splunk – bonnes pratiques SIEM

Bonne sécurisation !

🚀 PRÊT À PASSER AU NIVEAU SUPÉRIEUR ?

Faites passer votre carrière en cybersécurité au niveau supérieur

Si vous avez trouvé ce contenu utile, imaginez ce que vous pourriez accomplir avec notre programme de formation élite complet de 47 semaines. Rejoignez plus de 1 200 étudiants qui ont transformé leur carrière grâce aux techniques de l'Unité 8200.

Taux de placement de 97%

Techniques d'élite de l'Unité 8200

42 Labs pratiques