Untitled Post

¿Privacidad del usuario o soberanía cibernética? Un análisis profundo sobre la localización de datos, la ciberseguridad y los derechos humanos

Por Adrian Shahbaz, Allie Funk, Andrea Hackl (Adaptado y ampliado por ChatGPT)

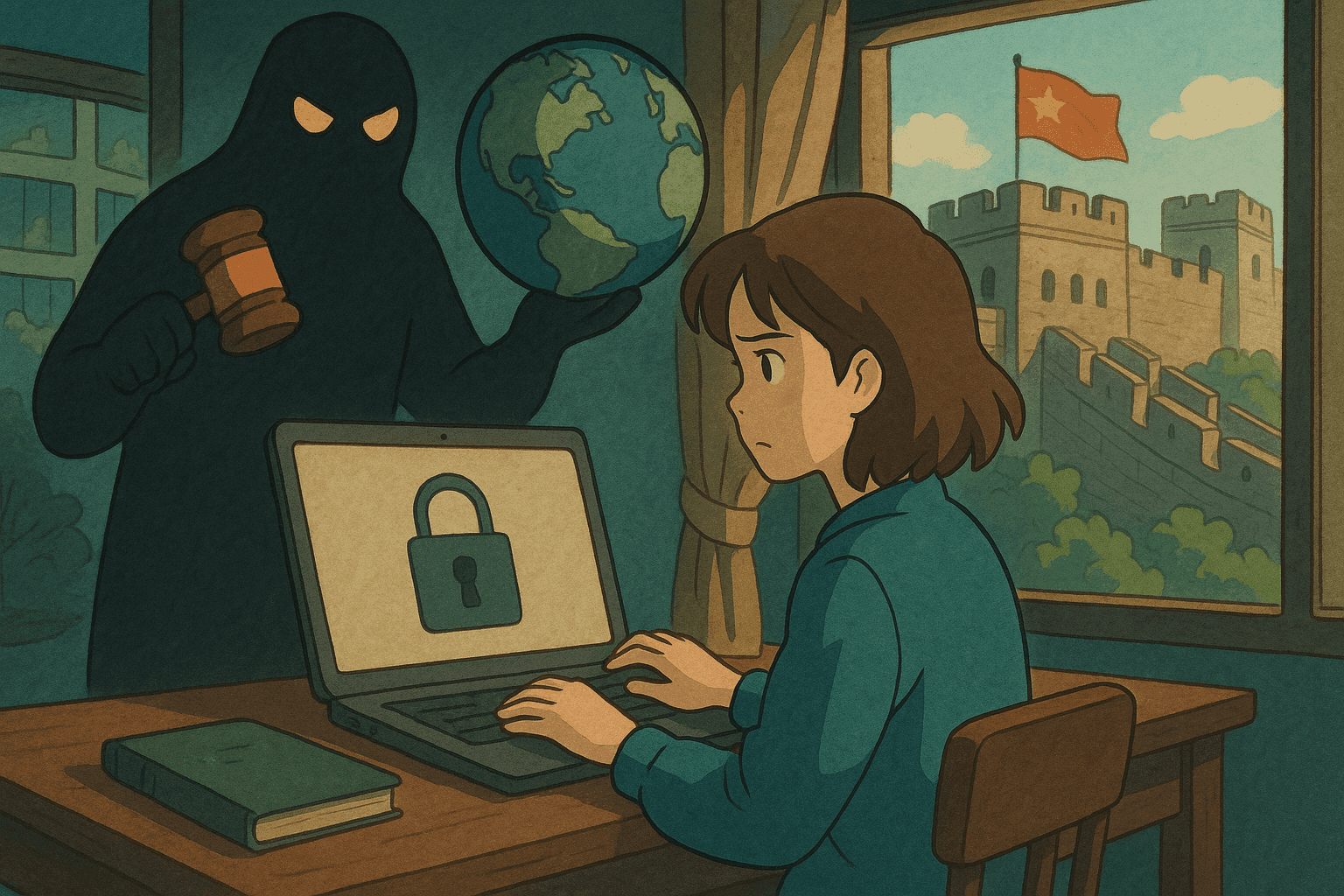

En un mundo globalmente conectado, los datos fluyen sin fronteras. Sin embargo, los gobiernos de todo el planeta buscan cada vez más controlar ese flujo—alegando seguridad nacional, desarrollo económico y protección de la privacidad como motivaciones clave. Esta entrada de blog explora las tensiones que evolucionan entre la privacidad del usuario y la noción emergente de soberanía cibernética, ofreciendo un análisis técnico y de políticas desde niveles básicos hasta avanzados. También examinamos ejemplos del mundo real, fragmentos de código prácticos en Bash y Python, y una revisión exhaustiva de los desafíos de la localización de datos y las prácticas de ciberseguridad.

Tabla de contenidos

- Introducción

- Comprender la localización de datos y la soberanía cibernética

- La vertiente técnica de la regulación de datos

- Implicaciones para los derechos humanos: privacidad y ciberseguridad

- Legislación sobre localización de datos en el mundo

- Buenas prácticas de ciberseguridad y protección de datos

- Ejemplos prácticos: escaneo, análisis de datos y aplicación de políticas

- Retos emergentes y el futuro de la libertad en Internet

- Conclusión

- Referencias

Introducción

En la era de la globalización digital, miles de millones de usuarios de Internet generan un inmenso tesoro de datos que sirve como columna vertebral tanto de la innovación económica como de la interacción social. Sin embargo, ante la creciente preocupación por la privacidad y la seguridad nacional, las políticas para localizar los datos dentro de las fronteras nacionales—conocidas como “localización de datos”—ganan terreno. El debate enfrenta la privacidad del usuario con la soberanía cibernética, planteando preguntas sobre si las medidas nacionales para controlar los datos erosionan inadvertidamente los derechos humanos y la libertad en Internet.

Esta publicación ofrece una exploración integral de estos temas: desde la comprensión de los conceptos básicos de regulación de datos hasta las mejores prácticas avanzadas de protección. También abordamos ejemplos de ciberseguridad con fragmentos de código y situaciones reales para ayudar tanto a principiantes como a expertos a comprender las implicaciones profundas de las políticas de localización de datos sobre la privacidad del usuario y la ciberseguridad.

Comprender la localización de datos y la soberanía cibernética

Definiciones y términos clave

- Localización de datos: Requisito regulatorio que obliga a las empresas a almacenar datos en servidores físicamente ubicados dentro de las fronteras de una nación. Puede incluir restricciones sobre cómo se transfieren datos internacionalmente.

- Soberanía cibernética: Concepto según el cual una nación debe tener autoridad para regular y controlar su espacio digital, incluyendo contenido en Internet, flujos de datos y actividades en línea dentro de su territorio.

- Privacidad del usuario: Derecho de las personas a controlar sus datos personales y cómo se recopilan, almacenan y comparten. Es un pilar central de normativas como el Reglamento General de Protección de Datos (RGPD) de la UE.

- Protección de datos: Medidas y políticas destinadas a salvaguardar los datos personales contra accesos, divulgaciones o usos no autorizados. Una sólida protección no implica necesariamente localización, sino cifrado robusto, almacenamiento seguro y manejo transparente de los datos.

Contexto histórico y tendencias globales

Históricamente, la localización de datos no era un tema importante porque los flujos de datos eran menos complejos y el panorama digital más homogéneo. Sin embargo, con la expansión de empresas tecnológicas multinacionales y el aumento del volumen de información personal sensible, los gobiernos reconsideraron los beneficios de los flujos globales abiertos frente al control local.

Tendencias globales clave:

- Auge de regímenes autoritarios que adoptan modelos de soberanía cibernética para reforzar el control estatal.

- Democracias que buscan equilibrar la seguridad nacional con la protección de las libertades civiles.

- Avances tecnológicos rápidos que influyen en los marcos regulatorios, generando nuevos desafíos de ciberseguridad.

Por ejemplo, mientras la Ley de Ciberseguridad de China obliga a almacenar datos personales e “importantes” en el país, las motivaciones incluyen censurar la disidencia y controlar las comunicaciones en línea. Rusia justifica sus políticas por seguridad nacional y protección contra influencias extranjeras, pero a menudo limitan la libre expresión.

La vertiente técnica de la regulación de datos

Tipos de datos y su importancia

Los usuarios de Internet generan múltiples tipos de datos, entre ellos:

- Datos personales: Información que puede identificar a una persona, como nombres, correos electrónicos, identificadores biométricos, direcciones IP y datos de geolocalización.

- Datos sensibles: Categorías especiales como origen racial o étnico, orientación sexual o información sobre salud, que requieren un manejo más estricto.

- Datos de red: Metadatos de telecomunicaciones como direcciones IP, registros de actividad y conexión que pueden revelar patrones de comportamiento y ubicación.

La exposición de estos datos puede desencadenar violaciones de privacidad, incluida vigilancia no autorizada, discriminación o represión política. Al localizar estos datos, los gobiernos facilitan la vigilancia y el control de individuos.

Cómo fluyen los datos en Internet

Los datos viajan en paquetes y a menudo cruzan múltiples jurisdicciones antes de llegar a su destino:

- El usuario envía una solicitud desde un dispositivo.

- La solicitud se enruta a través de varios nodos de red (ISP, puntos de intercambio, etc.).

- El paquete puede atravesar otros países antes de llegar al servidor de destino.

- Las respuestas siguen la misma ruta a la inversa.

Esta complejidad es la razón por la que muchos gobiernos argumentan que la localización protege intereses nacionales. Sin embargo, tales medidas pueden fragmentar Internet, frenar la innovación y restringir servicios digitales transfronterizos.

Implicaciones para los derechos humanos: privacidad y ciberseguridad

La privacidad como derecho humano

La privacidad es ampliamente reconocida como un derecho fundamental. Controlar la información personal es crucial para proteger otros derechos democráticos como la libertad de expresión y asociación. La localización de datos puede comprometer estos derechos:

- Vigilancia masiva: Centralizar datos facilita el monitoreo estatal de disidentes o grupos marginados.

- Riesgo de uso indebido: Si los datos localizados se gestionan mal o acceden terceros no autorizados, se pueden explotar con fines políticos o comerciales.

- Efecto disuasorio: Saber que los datos se almacenan localmente y pueden ser monitoreados puede reducir la libertad de expresión y la participación política.

El cifrado y la anonimización ayudan a mitigar estos riesgos, pero la localización aumenta la exposición al control estatal.

Soberanía cibernética vs. libertad del usuario

La soberanía cibernética sitúa los intereses estatales por encima de los derechos individuales. Al reforzar el control sobre el contenido digital y los flujos de datos, surgen varios problemas:

- Control autoritario: Las leyes pueden usarse para suprimir la disidencia o limitar la oposición política.

- Fragmentación de Internet: Implantar fronteras digitales puede obstaculizar el flujo de datos esencial para el crecimiento económico y la cooperación global.

- Freno a la innovación: Reglamentos estrictos generan costos y complejidad operativa, disuadiendo la inversión extranjera y la innovación tecnológica.

Las prácticas avanzadas de ciberseguridad (p. ej., cifrado, diseño seguro) son contra medidas fundamentales, pero necesitan marcos regulatorios transparentes y plurales.

Legislación sobre localización de datos en el mundo

Estudios de caso

-

China:

La Ley de Ciberseguridad exige almacenar en el país los datos personales e “importantes”. Aunque se presenta como medida de seguridad nacional, concede al Estado un acceso sin precedentes para vigilancia y censura. -

Rusia:

Las regulaciones requieren que los datos de ciudadanos rusos se almacenen localmente. Se justifican por la seguridad nacional, pero contribuyen a un entorno informativo altamente controlado. -

India:

El debate actual propone almacenar localmente datos personales sensibles y críticos. Los defensores aluden a la seguridad nacional; los críticos temen un exceso de poder estatal. -

Brasil y Turquía:

Iniciativas legislativas buscan proteger economías digitales locales y facilitar el acceso policial a datos. Sin embargo, se las critica por poner en riesgo la privacidad y habilitar la censura.

Buenas prácticas de ciberseguridad y protección de datos

Cifrado y HTTPS

El cifrado es una de las herramientas más efectivas para proteger datos. Usar HTTPS cifra la comunicación entre usuarios y servidores, reduciendo el riesgo de intercepción. Para implementarlo en un servidor Nginx:

server {

listen 80;

server_name ejemplo.com;

return 301 https://$host$request_uri;

}

server {

listen 443 ssl;

server_name ejemplo.com;

ssl_certificate /etc/ssl/certs/ejemplo.com.crt;

ssl_certificate_key /etc/ssl/private/ejemplo.com.key;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_prefer_server_ciphers on;

location / {

proxy_pass http://localhost:8080;

}

}

Cifrado de extremo a extremo y comunicación segura

El cifrado de extremo a extremo (E2EE) garantiza que solo los usuarios que se comunican puedan leer los mensajes. Herramientas como Signal o WhatsApp lo incorporan para mejorar la privacidad. Para desarrolladores, bibliotecas como libsodium u OpenSSL son esenciales para construir aplicaciones seguras.

Ejemplos prácticos

Bash: comandos de escaneo para identificar puertos abiertos

Administradores de red escanean puertos para detectar vulnerabilidades. Nmap es una herramienta popular. Ejemplo en Bash:

#!/bin/bash

# Script de ejemplo para escanear puertos abiertos con nmap

OBJETIVO="ejemplo.com"

SALIDA="resultado_nmap.txt"

echo "Iniciando escaneo Nmap en $OBJETIVO..."

nmap -sV -oN $SALIDA $OBJETIVO

echo "Escaneo completo. Resultados guardados en $SALIDA."

Python: análisis de registros en busca de actividad sospechosa

Analizar logs es vital para detectar ataques. Ejemplo en Python:

#!/usr/bin/env python3

import re

# Expresión regular para coincidir inicios de sesión fallidos

patron = re.compile(r'FAILED LOGIN from (\d+\.\d+\.\d+\.\d+)')

ruta_log = 'registros_servidor.txt'

ips_sospechosas = {}

with open(ruta_log, 'r') as archivo:

for linea in archivo:

coinc = patron.search(linea)

if coinc:

ip = coinc.group(1)

ips_sospechosas[ip] = ips_sospechosas.get(ip, 0) + 1

# Mostrar IP con más de 5 intentos fallidos

for ip, cuenta in ips_sospechosas.items():

if cuenta > 5:

print(f"IP sospechosa: {ip} con {cuenta} intentos fallidos de inicio de sesión")

Retos emergentes y el futuro

Equilibrar seguridad nacional y privacidad

Las políticas de soberanía cibernética y localización presentan el reto de proteger infraestructuras nacionales sin sacrificar derechos individuales.

Posibles soluciones

- Colaboración multiactor: Incluir gobiernos, sector privado y sociedad civil para lograr políticas equilibradas.

- Prácticas de ciberseguridad adaptativas: Cifrado avanzado, codificación segura y cumplimiento de marcos globales como el RGPD pueden proteger datos sin requerir localización extrema.

- Acuerdos internacionales: Tratados multilaterales pueden estandarizar la protección de datos y mantener el libre flujo de información.

El papel de la tecnología

Tecnologías emergentes como blockchain, IA y redes distribuidas pueden ofrecer nuevas formas de gestionar datos sin comprometer la privacidad. El cifrado homomórfico y el aprendizaje federado permiten analizar datos sin exponerlos directamente.

Conclusión

El debate entre privacidad del usuario y soberanía cibernética es complejo y multifacético. Las políticas de localización de datos, aun presentadas como esenciales para la seguridad nacional, pueden fragmentar Internet y poner en riesgo los derechos humanos. Desde medidas técnicas como el cifrado hasta el escaneo y análisis de registros, los profesionales de la ciberseguridad deben adoptar un enfoque holístico. Alcanzar el equilibrio requiere colaboración entre gobiernos, empresas y sociedad civil para mantener un Internet libre, abierto y global, protegiendo a la vez los intereses nacionales.

Referencias

- Freedom House - Informes Freedom on the Net

- Reglamento General de Protección de Datos (RGPD)

- Ley de Ciberseguridad de China explicada

- Nmap - Sitio oficial

- Python Regular Expression HOWTO

- Documentación de Nginx

Esta guía integral ha recorrido los temas entrelazados de la privacidad del usuario, la soberanía cibernética, la localización de datos y la ciberseguridad. Al equilibrar perspectivas técnicas con el contexto legislativo y los derechos humanos, tanto los profesionales como los responsables de políticas pueden comprender mejor las ramificaciones de la localización forzada de datos. Ya sea escaneando puertos con Bash o analizando registros con Python, el camino hacia un Internet seguro y abierto es un esfuerzo colectivo que exige adaptación, innovación y vigilancia continuas.

¡Comparte tus opiniones en los comentarios y difunde este contenido si te ha sido útil! Mantente informado, mantente seguro y defiende siempre una Internet que respete la libertad de todos los usuarios.

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.