Error Humano y Seguridad Cibernética

El papel del error humano en brechas de ciberseguridad exitosas

El error humano es una parte inevitable de la vida. Desde los percances más simples hasta los lapsos de juicio más complejos, los errores están entretejidos en la experiencia humana. Sin embargo, en el ámbito de la ciberseguridad, el costo de estos errores puede ser astronómicamente alto. Estudios recientes, incluido uno de IBM que atribuye el 95 % de las brechas al error humano, subrayan la necesidad urgente de entender y mitigar estos riesgos. Esta publicación profundiza en el papel multifacético del error humano en las brechas de ciberseguridad exitosas, proporcionando ideas tanto para principiantes como para profesionales avanzados. Exploraremos ejemplos del mundo real, muestras de código técnico y estrategias destinadas a reducir las vulnerabilidades inducidas por personas.

Tabla de contenidos

- Introducción

- Comprendiendo el error humano en ciberseguridad

- Ejemplos del mundo real de error humano

- Factores que contribuyen al error humano

- Demostraciones técnicas: de ejemplos de código a escaneos de seguridad

- Estrategias para prevenir el error humano

- Conclusión

- Referencias

Introducción

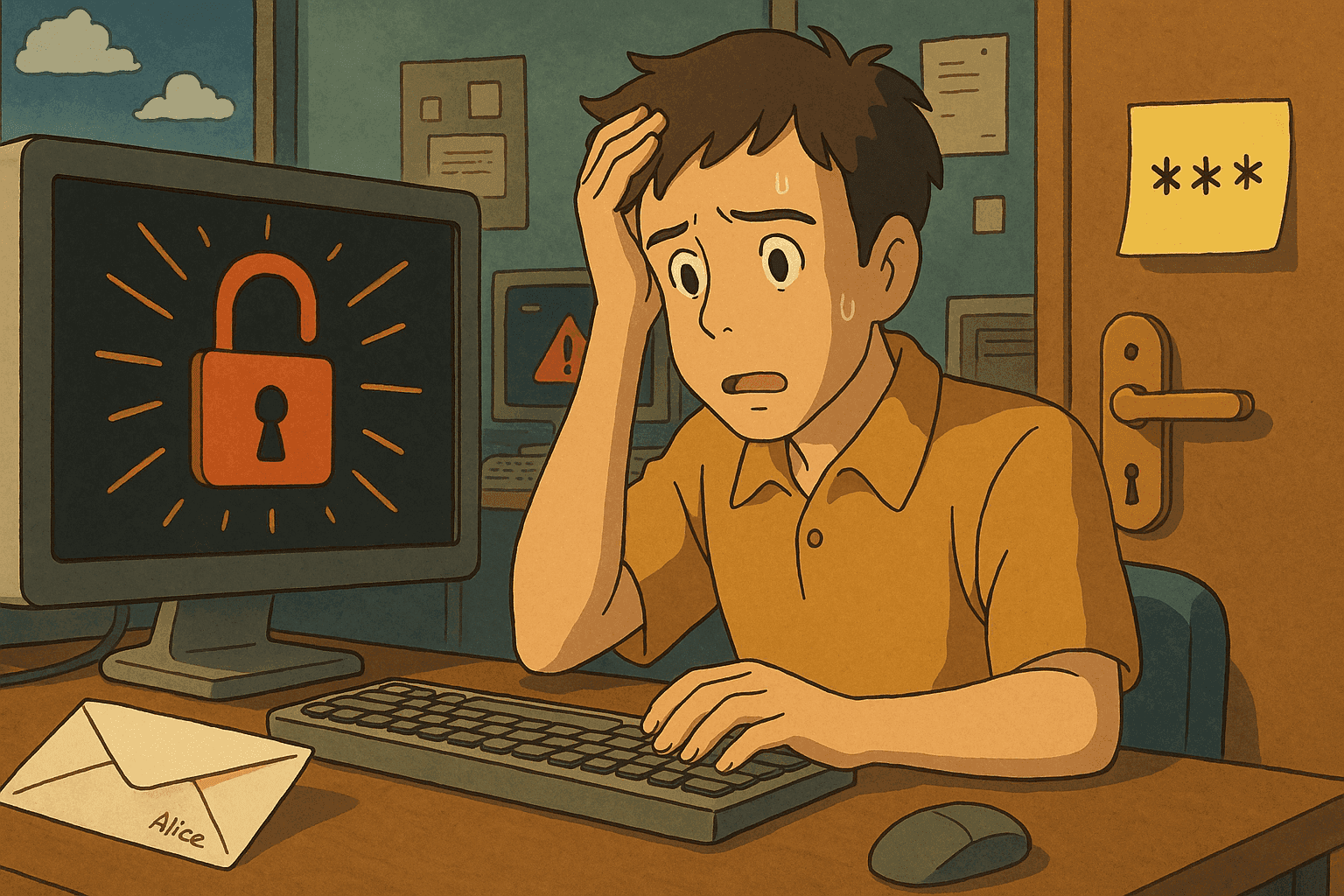

La ciberseguridad es una batalla que se libra en múltiples frentes—incluidos malware sofisticado, amenazas persistentes avanzadas y la posibilidad siempre presente de un solo error humano. A pesar de los avances significativos en tecnologías de seguridad, el factor humano sigue siendo un eslabón débil incluso en las organizaciones mejor defendidas. Este artículo busca desentrañar por qué el error humano es tan prevalente, cómo contribuye a las brechas de seguridad exitosas y qué enfoques pragmáticos pueden mitigar sus efectos.

A medida que las empresas adoptan más herramientas digitales, crece la complejidad de nuestros entornos TI. Los usuarios se ven bombardeados con un número creciente de contraseñas, aplicaciones y procesos que deben gestionar, lo que provoca atajos que comprometen la seguridad. Además, las técnicas de ingeniería social aprovechan nuestra confianza innata, difuminando aún más la línea entre errores accidentales y manipulación deliberada.

Comprendiendo el error humano en ciberseguridad

Definición de error humano en un contexto de seguridad

En lenguaje general, error humano puede significar simplemente un descuido. Sin embargo, en ciberseguridad se refiere específicamente a acciones (o inacciones) no intencionadas que generan vulnerabilidades. Estos errores pueden manifestarse de varias maneras:

- Divulgación accidental de información sensible mediante correos electrónicos enviados a destinatarios equivocados.

- Prácticas de contraseñas débiles, como usar credenciales predeterminadas o fácilmente adivinables.

- No aplicar parches conocidos debido a retrasos o descuidos.

- Lapsos de seguridad física, como dejar documentos confidenciales en espacios públicos.

La característica definitoria es la ausencia de mala intención. Estos errores surgen por procesos deficientes, falta de formación o factores ambientales que fomentan comportamientos de riesgo.

Errores basados en habilidades vs. errores basados en decisiones

Los errores humanos en ciberseguridad se clasifican generalmente en dos categorías:

-

Errores basados en habilidades

Ocurren durante la ejecución de tareas familiares. Ejemplos:- Enviar un correo al destinatario equivocado.

- Olvidar adjuntar un documento necesario.

- Configurar incorrectamente ajustes de seguridad por un lapsus momentáneo.

Suelen ser resultado de falta de atención, fatiga o distracciones.

-

Errores basados en decisiones

Se producen cuando el usuario toma una decisión defectuosa, impulsada por desconocimiento o desinformación. Ejemplos:- Usar una contraseña débil por no comprender los riesgos.

- Ignorar una actualización crítica.

- Caer en un phishing por falta de capacitación para reconocer correos fraudulentos.

Distinguir ambos tipos es crucial: mientras que los errores basados en habilidades se reducen mejorando la concentración, los basados en decisiones requieren programas sólidos de formación y concienciación.

Ejemplos del mundo real de error humano

Identificar incidentes donde el error humano ha provocado brechas ayuda a aclarar la magnitud del problema.

Entrega errónea de datos sensibles

En un contexto sanitario del NHS, un empleado expuso sin querer los datos personales de más de 800 pacientes de una clínica de VIH. El trabajador pretendía usar el campo CCO, pero colocó los correos en el campo “Para”. Este clásico error basado en habilidades tuvo consecuencias graves y demuestra la importancia de protocolos estrictos y capacitación continua.

Errores de contraseña

La gestión deficiente de contraseñas sigue siendo uno de los problemas más extendidos. Algunas cifras alarmantes:

- “123456” continúa entre las contraseñas más comunes.

- Aproximadamente el 45 % de los usuarios reutiliza la contraseña de su correo principal en múltiples plataformas.

Las brechas se repiten cuando atacantes aprovechan credenciales conocidas. Es muy frecuente ver contraseñas apuntadas en notas adhesivas o archivos de Excel.

Fallas de parches y actualizaciones

En 2017, el ransomware WannaCry causó estragos en cientos de miles de equipos. Aprovechó una vulnerabilidad de Microsoft para la que existía parche meses antes. Este caso ilustra un error basado en decisiones derivado de la falta de aplicación oportuna de actualizaciones.

Lapsos de seguridad física

Los errores humanos en seguridad física también resultan desastrosos:

- Documentos sensibles abandonados sobre escritorios.

- Bandejas de impresora con impresiones confidenciales sin recoger.

- Tailgating, donde alguien sin autorización entra tras un empleado que no lo cuestiona.

En estos casos, no se requieren habilidades de hacking, sólo un atacante oportunista.

Factores que contribuyen al error humano

Entender los factores que propician los errores es el primer paso para prevenirlos. Entre los principales tenemos oportunidad, entorno y falta de conciencia.

Oportunidad

Cuantas más tareas y pasos existan, mayor la probabilidad de error. Al manejar múltiples aplicaciones y sistemas, aumenta la posibilidad de enviar un correo a la persona equivocada o usar una contraseña insegura.

Entorno

El entorno físico y cultural influye notablemente:

- Entorno físico: mala iluminación, ruido y condiciones incómodas distraen al personal.

- Entorno cultural: una cultura que prioriza la rapidez sobre la seguridad fomenta atajos riesgosos. Una cultura “security-first” incentiva la prudencia.

Falta de conciencia

El factor más controlable: muchos empleados desconocen las consecuencias de sus actos. Entre otras cosas:

- No comprenden la gravedad de usar contraseñas débiles.

- Ignoran prácticas seguras de correo.

- No saben reconocer phishing o ingeniería social.

Sin capacitación regular y efectiva, los usuarios siguen vulnerables.

Demostraciones técnicas: de ejemplos de código a escaneos de seguridad

Comprender la teoría es solo parte de la ecuación; se necesitan técnicas prácticas para detectar vulnerabilidades y automatizar procesos de forma que se reduzca el impacto del error humano.

Escaneo de vulnerabilidades con Nmap

Nmap permite detectar puertos abiertos y servicios que pueden representar riesgos.

# Escaneo básico de puertos abiertos en la red objetivo

nmap -sV 192.168.1.0/24

-sVsolicita a Nmap obtener información de versión de servicios.- El objetivo es un rango de red local típico.

Para usuarios avanzados, se pueden integrar scripts NSE:

# Detectar la vulnerabilidad Heartbleed con Nmap y NSE

nmap -sV --script=ssl-heartbleed -p 443 192.168.1.10

Esto identifica hosts potencialmente vulnerables a Heartbleed, priorizando la remediación donde el error humano (gestión de parches) pudo dejar dispositivos expuestos.

Análisis de registros con Python

Automatizar el análisis de logs acelera la respuesta ante incidentes ligados a error humano.

#!/usr/bin/env python3

import re

# Ruta al archivo de registro

log_file_path = 'system.log'

# Patrón para errores comunes

pattern = re.compile(r'(ERROR|WARNING|CRITICAL)')

def parse_log(file_path):

error_lines = []

with open(file_path, 'r') as file:

for line in file:

if pattern.search(line):

error_lines.append(line.strip())

return error_lines

if __name__ == '__main__':

errors = parse_log(log_file_path)

print("Errores/advertencias detectados en el log:")

for error in errors:

print(error)

Se usa re para capturar líneas con “ERROR”, “WARNING” o “CRITICAL”. Automatizar el análisis reduce la dependencia del ojo humano.

Automatización de la concienciación en seguridad con Bash

Un script Bash sencillo para verificar actualizaciones pendientes en sistemas Debian:

#!/bin/bash

# Comprobar actualizaciones de seguridad pendientes

updates=$(apt-get -s upgrade | grep -i security)

if [ -n "$updates" ]; then

echo "Hay actualizaciones de seguridad disponibles:"

echo "$updates"

else

echo "El sistema está al día con los parches de seguridad."

fi

Al automatizar estas tareas se minimiza el riesgo de sistemas sin parchear por descuido.

Estrategias para prevenir el error humano

Mitigar el error humano exige reducir oportunidades de fallo e incrementar la concienciación.

Mejorar la capacitación en concienciación de seguridad

Programas continuos y adaptados a cada rol deben incluir:

- Simulaciones interactivas: phishing simulado y ejercicios prácticos.

- Contenido personalizado: distintos roles enfrentan riesgos diferentes.

- Actualizaciones regulares: las amenazas evolucionan rápidamente.

El uso de plataformas gamificadas con retroalimentación inmediata puede lograr mayor compromiso.

Simplificar procesos y reducir la complejidad

- Single Sign-On (SSO): menos contraseñas que recordar.

- Gestores de contraseñas: generan y almacenan credenciales robustas.

- Interfaces amigables: incorporar la seguridad de forma intuitiva.

- Automatización: parches, copias de seguridad y monitoreo de logs.

Implementar salvaguardas tecnológicas

- Autenticación multifactor (MFA).

- Endpoint Detection and Response (EDR).

- Auditorías regulares y escaneos automáticos.

- Herramientas de prevención de fuga de datos (DLP).

Combinando tecnología y cultura de seguridad se fortalece la postura organizacional.

Conclusión

El error humano, pese a ser inevitable, tiene profundas implicaciones en ciberseguridad. Desde correos mal enviados hasta la falta de parches, los errores abren vulnerabilidades severas. Que un estudio de IBM atribuya el 95 % de las brechas a errores humanos debe servir de llamado de atención.

Al distinguir entre errores basados en habilidades y decisiones, reconocer los factores ambientales y aprovechar medidas tecnológicas y educativas, las organizaciones pueden reducir significativamente el riesgo. Las demostraciones técnicas—Nmap, Python, Bash—son solo algunas herramientas para adelantarse a las amenazas.

En última instancia, reducir el error humano no se trata solo de corregir fallos una vez ocurridos, sino de crear un ecosistema que empodere a los empleados para actuar de forma segura y diseñar sistemas considerando las vulnerabilidades humanas.

Referencias

- IBM “Cost of a Data Breach Report” – IBM Security

- Verizon 2018 Data Breach Investigations Report – Verizon Enterprise Solutions

- National Cyber Security Centre (NCSC) – NCSC Official Site

- Documentación oficial de Nmap – Nmap Guide

- Microsoft Security Bulletin – Microsoft Security Response Center

Esta publicación técnica de formato extenso ha ofrecido una visión integral—desde conceptos fundamentales hasta demostraciones avanzadas—sobre el papel del error humano en brechas de ciberseguridad exitosas. Con educación continua, procesos simplificados y el uso estratégico de la tecnología, las organizaciones pueden protegerse mejor de las vulnerabilidades involuntarias cada vez más comunes en la era digital.

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.