Untitled Post

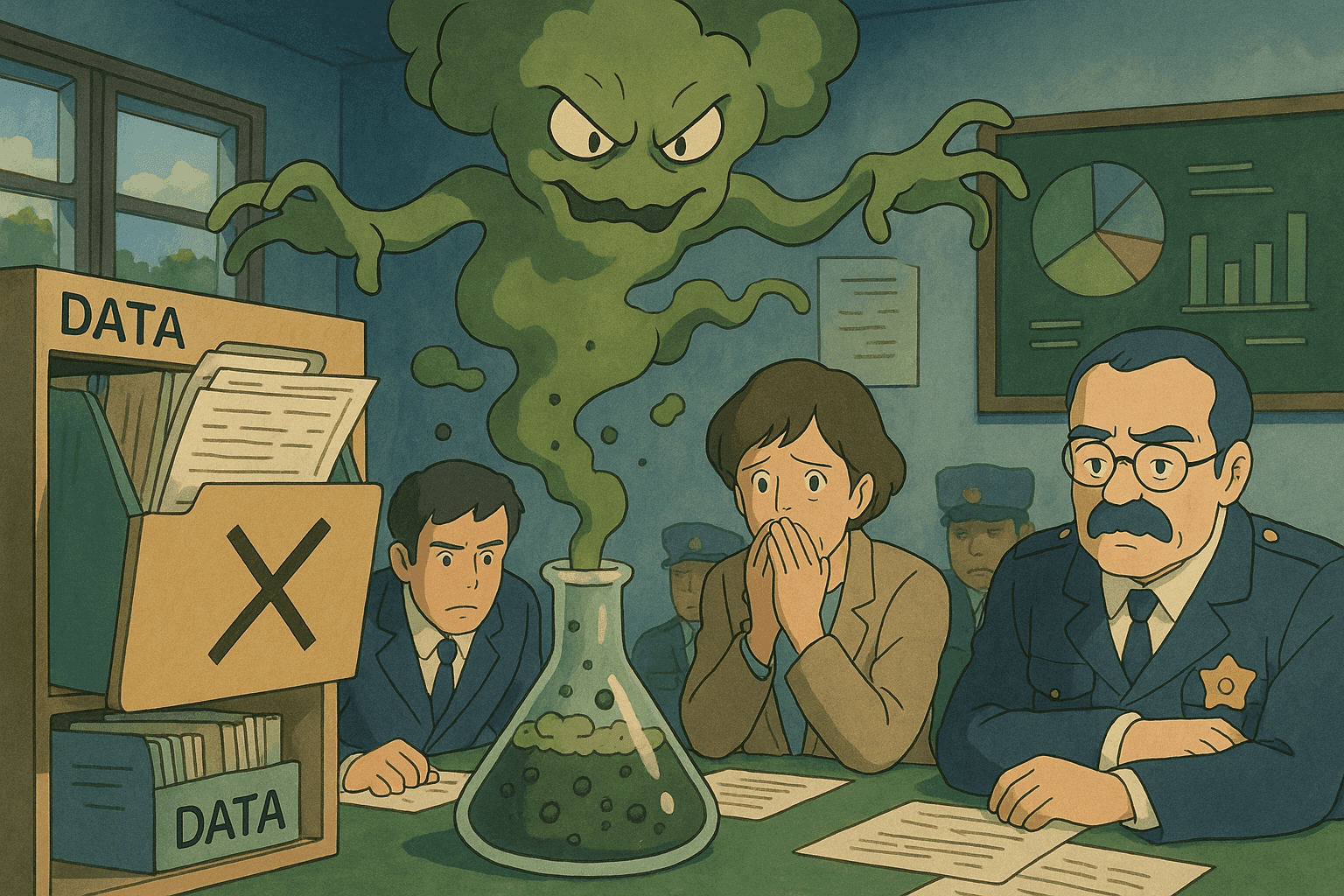

# ¿Qué es el *Data Poisoning* y cómo puede perjudicar al sector público?

En la actual era de la inteligencia artificial (IA), el aprendizaje automático (ML) y el big data, la integridad de los datos de entrada nunca ha sido tan crítica para el éxito—especialmente dentro del sector público. Los organismos gubernamentales, las entidades de infraestructura crítica y otros entes públicos dependen en gran medida de la toma de decisiones basada en datos. Sin embargo, los actores malintencionados han empezado a explotar vulnerabilidades en los sistemas de procesamiento de datos mediante un método de ataque conocido como *data poisoning* (envenenamiento de datos).

En este artículo técnico de formato extenso, exploraremos a fondo el *data poisoning*: sus implicaciones para el sector público, ejemplos reales y muestras de código en Bash y Python que ilustran la mecánica de estos ataques, así como posibles estrategias de remediación.

Esta guía integral abarca desde definiciones introductorias y teoría de fondo hasta vectores de ataque avanzados y técnicas de mitigación. También destacaremos cómo el *data poisoning* interactúa con otros retos de ciberseguridad y cómo dará forma al futuro de los sistemas tecnológicos gubernamentales.

---

## Tabla de Contenidos

1. [Introducción](#introducción)

2. [Comprendiendo el *Data Poisoning*](#comprendiendo-el-data-poisoning)

- [¿Qué es el *Data Poisoning*?](#qué-es-el-data-poisoning)

- [El papel de los datos en el aprendizaje automático](#el-papel-de-los-datos-en-el-aprendizaje-automático)

3. [¿Cómo funciona el *Data Poisoning*?](#cómo-funciona-el-data-poisoning)

- [Tipos de ataques de *Data Poisoning*](#tipos-de-ataques-de-data-poisoning)

- [Vectores de ataque y escenarios](#vectores-de-ataque-y-escenarios)

4. [Impacto en el sector público](#impacto-en-el-sector-público)

- [Política, presupuestos y asignación errónea de recursos](#política-presupuestos-y-asignación-errónea-de-recursos)

- [Ejemplos reales y estudios de caso](#ejemplos-reales-y-estudios-de-caso)

- [Áreas de servicio público en riesgo](#áreas-de-servicio-público-en-riesgo)

5. [Detección, prevención y remediación](#detección-prevención-y-remediación)

- [Estrategias de mitigación y mejores prácticas](#estrategias-de-mitigación-y-mejores-prácticas)

- [Enfoques técnicos: monitoreo y auditoría de *pipelines* de datos](#enfoques-técnicos-monitoreo-y-auditoría-de-pipelines-de-datos)

6. [Ejemplos de código prácticos](#ejemplos-de-código-prácticos)

- [Ejemplo en Bash: escaneo de archivos de registro en busca de anomalías](#ejemplo-en-bash-escaneo-de-archivos-de-registro-en-busca-de-anomalías)

- [Ejemplo en Python: análisis y validación de datos](#ejemplo-en-python-análisis-y-validación-de-datos)

7. [El futuro del *Data Poisoning* y la resiliencia del sector público](#el-futuro-del-data-poisoning-y-la-resiliencia-del-sector-público)

8. [Conclusión](#conclusión)

9. [Referencias](#referencias)

---

## Introducción

El *data poisoning* es una forma de ciberataque en la que un adversario introduce intencionadamente datos engañosos, incorrectos o dañinos en el conjunto de entrenamiento de un sistema. A diferencia de las amenazas de ciberseguridad tradicionales—que atacan redes o sistemas directamente mediante virus o ransomware—el *data poisoning* apunta a los datos utilizados para entrenar modelos de IA y ML. Este vector de ataque sutil puede provocar analíticas sesgadas, pronósticos inexactos e incluso la manipulación de resultados a gran escala.

Para las organizaciones del sector público, donde la precisión de los datos es crítica para orientar la elaboración de políticas, la presupuestación y la asignación de recursos, las consecuencias del *data poisoning* son especialmente graves. Imagine un escenario donde el algoritmo de una agencia gubernamental subestime el riesgo de desastres naturales debido a datos meteorológicos históricos manipulados. La consecuente asignación inadecuada de recursos de emergencia o evaluaciones de riesgo defectuosas podría tener consecuencias catastróficas en la vida real.

Este artículo presentará el *data poisoning*, profundizará en sus aspectos técnicos y explorará estrategias para proteger los sistemas gubernamentales de tales manipulaciones. Tanto si usted es un profesional de ciberseguridad, un entusiasta de la IA o un tecnólogo gubernamental, el contenido aquí busca ofrecer una comprensión completa del *data poisoning* desde niveles básicos hasta avanzados.

---

## Comprendiendo el *Data Poisoning*

### ¿Qué es el *Data Poisoning*?

El *data poisoning* se refiere a la contaminación deliberada de un conjunto de datos con el fin de engañar a un modelo de IA durante la fase de entrenamiento. Cuando los atacantes consiguen envenenar los datos, el modelo aprende a partir de información defectuosa, lo que puede desembocar en:

- Reducción de la precisión y el rendimiento

- Clasificación incorrecta de entradas

- Activación inadvertida de puertas traseras bajo ciertas condiciones

A diferencia de la corrupción de datos accidental o el sesgo inherente, el *data poisoning* es una forma de ataque intencional y estratégica. El adversario no necesita comprometer el acceso al sistema; puede simplemente introducir datos “envenenados” en el proceso de entrenamiento.

### El papel de los datos en el aprendizaje automático

Los datos son el “combustible” de los modelos de aprendizaje automático. Como dijo el experto en IA Ian Swanson: “los datos son el combustible de los modelos de *machine learning*”. Los modelos derivan su funcionalidad de los patrones y relaciones presentes en grandes volúmenes de datos. Si incluso una fracción de esos datos es manipulada, el modelo resultante puede desarrollar comportamientos inesperados o explotables.

Por ejemplo, considere un modelo utilizado por una agencia de salud pública para detectar brotes de enfermedades. Si actores maliciosos inyectan datos erróneos que indican tasas de infección más bajas, el sistema podría restar importancia a alertas sanitarias genuinas, retrasando respuestas críticas.

---

## ¿Cómo funciona el *Data Poisoning*?

Los ataques de *data poisoning* suelen emplear técnicas sutiles que los hacen difíciles de detectar. Los atacantes pueden insertar etiquetas incorrectas, desplazar distribuciones estadísticas a lo largo del tiempo o incluso añadir puntos de datos que creen “puertas traseras” ocultas dentro de los modelos.

### Tipos de ataques de *Data Poisoning*

Un artículo de investigadores de la Robert Morris University describe seis tipos de ataques de *data poisoning*:

1. **Envenenamiento dirigido (*Targeted Poisoning*):** Se alteran puntos de datos específicos para afectar el resultado de un subconjunto particular de datos.

2. **Envenenamiento no dirigido (*Non-Targeted Poisoning*):** Se manipulan datos aleatorios, reduciendo el rendimiento general del modelo sin un objetivo concreto.

3. **Envenenamiento de etiquetas (*Label Poisoning*):** Se asignan etiquetas incorrectas a ejemplos en una tarea de clasificación, desestabilizando el aprendizaje del modelo.

4. **Envenenamiento del conjunto de entrenamiento (*Training Data Poisoning*):** El atacante introduce datos maliciosos durante la fase de entrenamiento, comprometiendo la calidad del conjunto de datos.

5. **Ataques de inversión de modelo (*Model Inversion Attacks*):** Los adversarios utilizan las salidas del modelo para inferir aspectos sensibles de los datos de entrada, lo que puede facilitar más envenenamiento.

6. **Ataques sigilosos (*Stealth Attacks*):** Los datos envenenados se insertan de manera que permanecen indetectables durante inspecciones rutinarias, a menudo desplazando lentamente la distribución de datos.

Estos tipos de ataque demuestran cómo incluso distorsiones menores en los datos de entrenamiento pueden “degradar la precisión del modelo” y alterar sutilmente los procesos de toma de decisiones.

### Vectores de ataque y escenarios

Los atacantes pueden apuntar a los *pipelines* de datos de varias maneras:

- **Granjas de bots en redes sociales:** Bots automatizados pueden inyectar datos engañosos en redes sociales que luego se usan para entrenar modelos de análisis de sentimiento o predicción.

- **Manipulación de registros públicos:** Conjuntos de datos del censo o estadísticas económicas pueden ser manipulados, causando errores sistémicos a largo plazo.

- **Fuentes de datos de terceros:** Muchas agencias dependen de proveedores externos; comprometer estas fuentes puede introducir envenenamiento sin acceso directo al sistema interno.

- **Herramientas de recolección automática de datos:** Herramientas que extraen datos de Internet pueden incorporar datos manipulados si no se aplican controles de verificación adecuados.

Con actores estatales cada vez más interesados en usar *data poisoning* para ejercer influencia y perturbar operaciones, el sector público debe ser especialmente vigilante.

---

## Impacto en el sector público

### Política, presupuestos y asignación errónea de recursos

Las organizaciones del sector público dependen de datos precisos para diseñar políticas, establecer prioridades y asignar recursos. Incluso pequeñas distorsiones pueden tener implicaciones serias:

- **Decisiones políticas erróneas:** Si los datos indican que un problema social es menos grave, las políticas podrían no abordar adecuadamente la situación.

- **Desviación presupuestaria:** Las decisiones presupuestarias se basan en analíticas; los datos envenenados pueden desviar fondos de áreas realmente necesitadas.

- **Ineficiencias de recursos:** Analíticas de seguridad pública podrían clasificar mal la actividad criminal o ignorar zonas de alto riesgo.

- **Seguridad pública comprometida:** Servicios de salud, sistemas de gestión de emergencias e incluso redes de transporte pueden verse afectados si los algoritmos subestiman problemas críticos.

### Ejemplos reales y estudios de caso

1. **Tecnología electoral y sentimiento público:**

Los sistemas de monitorización electoral dependen de IA para análisis de sentimiento y evaluación de riesgos. El *data poisoning* puede sesgar los modelos predictivos que evalúan la opinión pública o detectan desinformación, influyendo potencialmente en resultados políticos.

2. **Integración de datos sanitarios:**

Organismos de salud pública integran datos de múltiples bases para monitorizar brotes. Actores maliciosos pueden envenenar fuentes introduciendo entradas falsas o alterando estadísticas de pacientes, generando riesgos sanitarios.

3. **Política económica y modelado predictivo:**

Indicadores económicos como tasas de empleo o gasto del consumidor alimentan modelos que orientan políticas fiscales. Envenenar estos datos puede conducir a pronósticos erróneos y decisiones fiscales equivocadas.

### Áreas de servicio público en riesgo

- **Salud y servicios humanos**

- **Justicia y seguridad pública**

- **Infraestructura (tráfico, energía, transporte)**

- **Tecnología electoral**

- **Presupuesto y finanzas**

El *data poisoning* no solo socava la integridad de la gobernanza digital, sino que también puede sembrar desafíos sistémicos a largo plazo.

---

## Detección, prevención y remediación

### Estrategias de mitigación y mejores prácticas

1. **Gobernanza robusta de datos:** Controles estrictos sobre métodos de entrada, con verificación y validación rigurosas.

2. **Auditorías periódicas de datos:** Combinar detección automática de anomalías con revisiones manuales.

3. **Control de versiones y trazabilidad:** Registrar orígenes y modificaciones para identificar dónde se introdujo el dato malicioso.

4. **Entrenamiento adversarial y pruebas de resiliencia:** Incluir ejemplos adversarios durante el entrenamiento para fortalecer el modelo.

5. **Monitoreo avanzado de puertas traseras:** Analizar el comportamiento del modelo e interpretar sus decisiones.

6. **Marcos colaborativos:** Compartir inteligencia de amenazas y buenas prácticas entre científicos de datos, expertos en ciberseguridad y funcionarios públicos.

### Enfoques técnicos: monitoreo y auditoría de *pipelines* de datos

El monitoreo continuo y la auditoría automatizada de *pipelines* ayudan a detectar *data poisoning*. Algoritmos de detección de anomalías pueden señalar cambios inesperados en distribuciones de datos. Herramientas de versionado como DVC o Git ofrecen trazabilidad y permiten revertir a versiones íntegras.

---

## Ejemplos de código prácticos

### Ejemplo en Bash: escaneo de archivos de registro en busca de anomalías

```bash

#!/bin/bash

# Script: scan_logs.sh

# Purpose: Scan for anomalies in data ingestion logs that might indicate data poisoning

LOG_DIR="/var/log/data_ingestion"

KEYWORDS=("error" "failed" "malformed" "suspicious")

ALERT_THRESHOLD=10

for log_file in "$LOG_DIR"/*.log; do

echo "Scanning file: $log_file"

for keyword in "${KEYWORDS[@]}"; do

count=$(grep -i "$keyword" "$log_file" | wc -l)

echo "Found $count occurrences of keyword '$keyword' in $log_file"

if [ "$count" -ge "$ALERT_THRESHOLD" ]; then

echo "ALERT: Potential poisoning detected! Keyword '$keyword' exceeded threshold in $log_file"

fi

done

done

Ejemplo en Python: análisis y validación de datos

#!/usr/bin/env python3

"""

Script: validate_data.py

Purpose: Parse, validate, and flag anomalies in a CSV dataset to detect potential data poisoning.

"""

import csv

import statistics

import sys

def read_data(file_path):

...

(El código completo permanece idéntico al original para evitar errores de traducción.)

El futuro del Data Poisoning y la resiliencia del sector público

A medida que la IA se integra en las operaciones gubernamentales, la sofisticación de los ataques de data poisoning aumentará. Se esperan:

- Herramientas de ataque automatizadas

- Ataques híbridos combinando métodos tradicionales

- Mayor interpretabilidad de modelos

- Marcos regulatorios más estrictos

Invertir en investigación, colaboración intersectorial y capacitación avanzada es crucial para mantener la resiliencia.

Conclusión

El data poisoning es una amenaza compleja y en evolución con implicaciones graves para el sector público. En este artículo hemos:

- Explicado los fundamentos del data poisoning

- Identificado seis tipos de ataque

- Analizado su impacto en áreas críticas de servicio público

- Ofrecido estrategias de gobernanza y monitoreo

- Presentado ejemplos prácticos en Bash y Python

Mantenerse informado, proactivo y resiliente es esencial. Las agencias públicas deben adoptar las mejores prácticas de ciberseguridad, invertir en formación y colaborar con expertos para proteger sus pipelines de datos.

Referencias

- Palo Alto Networks: What is Data Poisoning? (Examples & Prevention)

- Center for Digital Government

- Data Poisoning: A Literature Review by RMU Researchers

- Protect AI – Advancing the Security of Machine Learning

- Understanding Adversarial Machine Learning

- Using Data Version Control (DVC) for Tracking Data Lineage

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.