Ejemplo de Publicación

Combate Urbano y Sombras Digitales: Pokrovsk y la Convergencia de la Guerra Cinética e Informativa

Publicado el 2 de noviembre de 2025 | Por el equipo de ComplexDiscovery

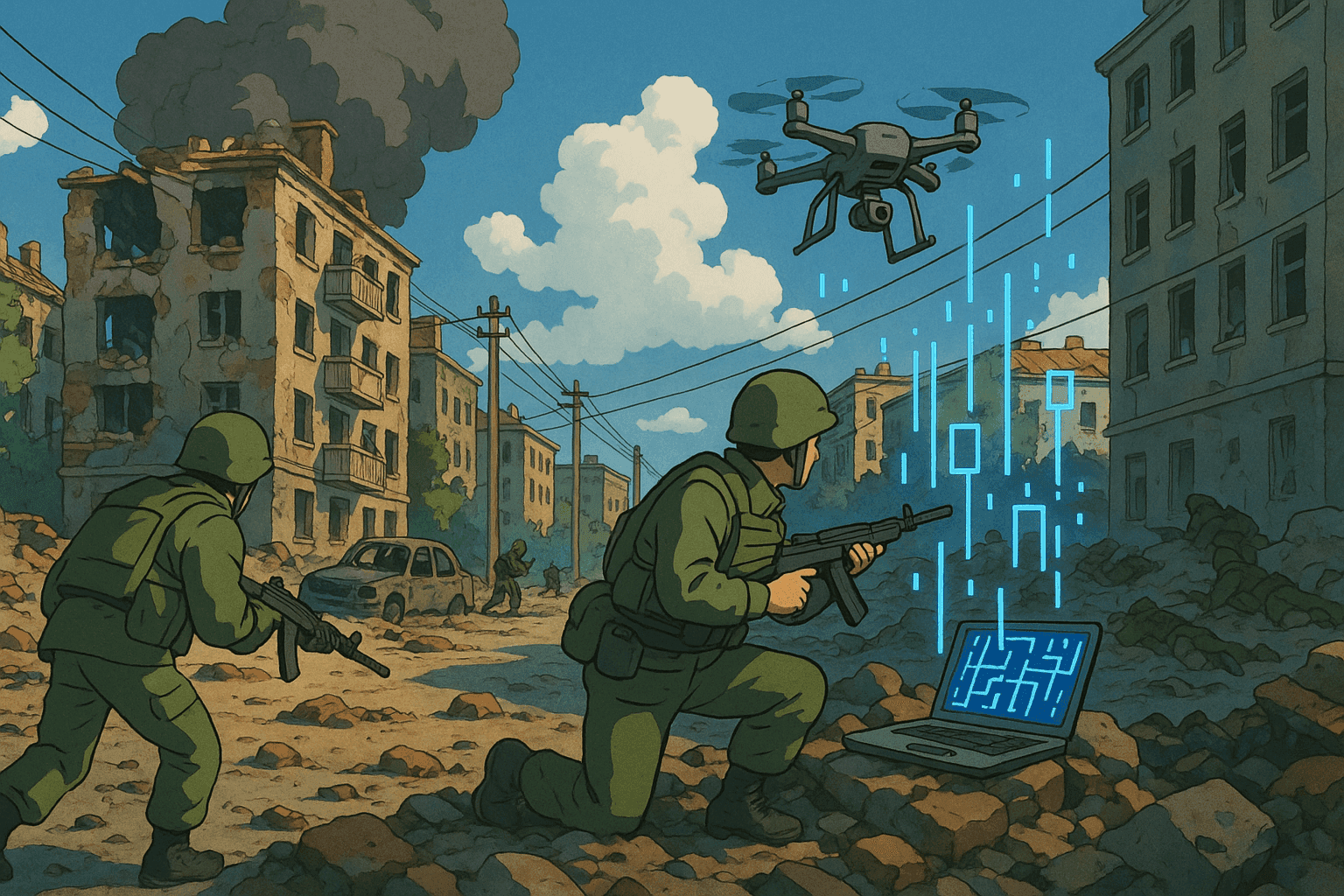

El campo de batalla moderno ya no se limita a escenarios convencionales donde la guerra cinética domina. Hoy, el combate urbano, las operaciones cibernéticas y la manipulación de la información colisionan en una compleja danza de engaño, adaptación rápida e integración tecnológica. En la lucha por Pokrovsk, somos testigos de una convergencia de guerra cinética e informativa: un escenario donde drones, infraestructuras energéticas y flujos de datos son objetivos simultáneos. Este análisis técnico de largo formato examina el panorama operacional emergente, los desafíos técnicos y las defensas que los profesionales de ciberseguridad, respuesta a incidentes y forense digital deben preparar en los conflictos híbridos modernos.

En esta publicación vamos a:

- Explorar la evolución del combate urbano y las sombras digitales en el contexto del conflicto de Pokrovsk.

- Analizar cómo las operaciones cinéticas y cibernéticas se están entrelazando.

- Compartir perspectivas técnicas, ejemplos reales y fragmentos de código (usando Bash y Python) para escaneo, análisis de datos y reconstrucción de incidentes.

- Esbozar recomendaciones estratégicas y operativas para los defensores encargados de preservar la integridad de los datos, la resiliencia operativa y la responsabilidad legal en entornos electromagnéticos disputados.

Tabla de Contenidos

- Introducción: El campo de batalla moderno

- Pokrovsk: Un estudio de caso en guerra híbrida

- La convergencia de los dominios cinético y digital

- Implicaciones de ciberseguridad en un conflicto híbrido

- Ejemplos reales y análisis táctico

- Demostraciones técnicas prácticas

- Estrategias para mejorar la integridad de datos y la resiliencia operativa

- Conclusión: Lecciones aprendidas y perspectivas futuras

- Referencias

Introducción: El campo de batalla moderno

En el mundo interconectado de hoy, cada nodo en red—desde instalaciones de sensores en azoteas urbanas hasta sistemas de control energético—desempeña un papel crucial en el panorama operacional. La batalla de Pokrovsk es un ejemplo destacado. Lo que al principio puede parecer un conflicto urbano localizado revela rápidamente un dominio multifacético donde ataques cinéticos, saturación de drones y disrupciones cibernéticas se entretejen para definir resultados tanto en el frente físico como en el digital.

Temas clave

- Infraestructura en red como campo de batalla: Los sistemas civiles y militares se convierten en objetivos entrelazados.

- Operaciones cinéticas y cibernéticas integradas: El conflicto moderno trata tanto de degradar datos como de destruir físicamente.

- Desafíos de resiliencia: Mantener la cadena de custodia, la continuidad probatoria y la integridad de los sistemas es más crítico que nunca.

- Guerra híbrida: El difuminado operacional entre combate tradicional y ataques digitales exige estrategias adaptativas.

Este análisis no es solo una evaluación operacional; es un llamado a la acción para profesionales de seguridad, ciberseguridad y respuesta a incidentes. Comprender estos desarrollos es esencial para proteger la infraestructura crítica y garantizar la rendición de cuentas en entornos disputados.

Pokrovsk: Un estudio de caso en guerra híbrida

El conflicto en Pokrovsk pone de relieve cómo los entornos tradicionales de combate urbano han evolucionado. Durante décadas, las operaciones militares fueron predominantemente cinéticas, centradas en maniobras de tropas, bombardeos de artillería y enfrentamientos directos. Hoy, el campo de batalla se extiende más allá del terreno visible e incluye paisajes digitales donde la integridad de los datos, la fiabilidad de los sensores y las redes de comunicaciones se convierten en armas.

Dinámicas operativas en Pokrovsk

Acciones recientes en torno a Pokrovsk revelan varios desarrollos clave:

- Cielos saturados de drones: Las fuerzas ucranianas han explotado vulnerabilidades en las redes de defensa antiaérea rusas utilizando vehículos aéreos no tripulados (UAV) para ISR (inteligencia, vigilancia y reconocimiento) y ataques tácticos.

- C2 desafiado: Las afirmaciones rusas de cobertura antiaérea robusta quedaron en entredicho cuando fuerzas especiales ucranianas ejecutaron una inserción aerotransportada bajo condiciones de saturación de drones.

- Disrupción digital y ataques a infraestructuras: Ambas partes han lanzado operaciones que afectan a la infraestructura civil. Desde oleoductos hasta redes eléctricas, el teatro operacional se extiende mucho más allá de las líneas de frente físicas.

Redes de sensores y la niebla de la guerra

La integración de redes de sensores digitales añade una nueva dimensión de complejidad:

- Sombras digitales: El conflicto genera “sombras digitales” donde los datos están en flujo constante; señales engañosas, telemetrías suplantadas y registros corruptos dificultan la conciencia situacional.

- Espacio de batalla tridimensional: El uso de azoteas, terrenos elevados y redes móviles comerciales transforma los paisajes urbanos en campos tridimensionales.

Para los profesionales de ciberseguridad, estas tendencias implican que las defensas deben anticipar ataques tanto de manipulación de datos como de degradación de sensores.

La convergencia de los dominios cinético y digital

Definiendo el entorno híbrido

La guerra híbrida no es simplemente una combinación de poder duro (militar) y blando (cibernético); es la orquestación convergente de los ámbitos cinético y digital. Los ataques a infraestructuras pueden causar efectos en cascada que se propagan por redes físicas y digitales.

Elementos de convergencia

- Integración de drones y UAV: Los drones actúan como armas cinéticas y dispositivos de vigilancia digital, capaces tanto de recopilar inteligencia como de realizar ataques.

- Infraestructura como objetivo: Los ataques a oleoductos, nodos de comunicación y matrices de sensores muestran que el campo de batalla se extiende al dominio cibernético.

- Manipulación de datos y guerra electrónica: Intrusiones que alteran flujos de datos, telemetrías o fidelidad de sensores crean una niebla de desinformación que puede cegar a los operadores.

Ramificaciones tácticas

- Interferencia en la cadena de custodia: Los registros forenses pueden comprometerse durante eventos ciber-cinéticos, complicando el análisis posterior.

- Superficie de ataque ampliada: Cada sensor o sistema de control es un objetivo potencial, exigiendo monitoreo en tiempo real y respuesta rápida.

- Sobrecarga operacional: La convergencia incrementa el volumen y la complejidad de los datos que los defensores deben asegurar e interpretar.

Implicaciones de ciberseguridad en un conflicto híbrido

La guerra moderna demuestra que la ciberseguridad ya no se limita a redes corporativas de TI; es parte integral de la preparación operativa en el campo de batalla. Cuando activos como oleoductos, redes eléctricas y sistemas de comunicación son atacados, las repercusiones se sienten tanto en operaciones militares como en infraestructuras civiles.

Desafíos críticos

- Continuidad probatoria: Mantener una cadena de custodia fiable durante un ataque requiere sistemas capaces de soportar interferencias maliciosas y cortes de energía.

- Integridad de datos en entornos disputados: La vulnerabilidad de redes de sensores a suplantación obliga a adoptar nuevos paradigmas de validación y correlación de datos.

- Disrupción de mando y control: Las mismas técnicas que degradan sensores pueden interrumpir sistemas C2, fragmentando la conciencia situacional.

Preparación mediante resiliencia cibernética

- Defensa en capas: Cada capa, desde la red de sensores hasta el entorno TI, debe aplicar controles estrictos y monitoreo en tiempo real.

- Respuesta a incidentes integrada: Los equipos de seguridad deben estar listos para incidentes donde disturbios digitales y daños cinéticos se crucen.

- Preparación forense: Los sistemas deben incorporar capacidades forenses que soporten entornos caóticos, garantizando la preservación de evidencias.

Ejemplos reales y análisis táctico

El asalto impulsado por drones: una historia de Pokrovsk

El 31 de octubre, fuerzas especiales ucranianas llevaron a cabo una inserción aerotransportada en territorio disputado alrededor de Pokrovsk bajo saturación de drones.

- Impacto cinético: Cada esquina se volvió un puesto potencial para drones FPV, transformando el entorno urbano en un espacio de conflicto tridimensional.

- Sombras digitales: Los mismos drones generaron sombras digitales, creando flujos de datos engañosos.

- Lecciones interdisciplinarias: Los sistemas antiaéreos, considerados impenetrables, pueden ser vulnerables si los datos de sensores están comprometidos.

Ataques a infraestructuras como operaciones cibernéticas

La inteligencia militar ucraniana atacó segmentos del oleoducto Koltsevoy en el Óblast de Moscú:

- Disrupción cinética: El daño físico obligó a reconsiderar la resiliencia energética.

- Efectos cibernéticos dominó: La telemetría digital quedó afectada, degradando la supervisión de la integridad del oleoducto.

- Consecuencias a largo plazo: Inestabilidad de la red eléctrica y cortes de carga muestran cómo un golpe limitado puede inducir vulnerabilidades sistémicas.

Vulnerabilidad europea ante intrusiones de drones

En noviembre, el aeropuerto BER de Berlín sufrió una casi paralización por una incursión de drones.

- Exposición del espacio aéreo civil: Se reencauzaron vuelos y se elevó la vigilancia.

- Prueba de protocolos de seguridad: Este tipo de intrusión prueba continuamente los sistemas de detección y respuesta de la OTAN.

- Implicaciones multidominio: Lo que ocurre en el frente digital hoy puede convertirse en un evento cinético mañana.

Demostraciones técnicas prácticas

A continuación se presentan herramientas útiles para monitorizar y analizar escenarios de guerra híbrida.

Bash: Escaneo de red y análisis de registros

Ejemplo 1: Escaneo de red con Nmap

#!/bin/bash

# network_scan.sh

# Este script escanea una red objetivo y muestra las IP activas.

RED_OBJETIVO="192.168.1.0/24"

echo "Escaneando la red: $RED_OBJETIVO"

nmap -sn $RED_OBJETIVO | grep "Nmap scan report for" | awk '{print $5}'

echo "Escaneo de red completado."

Ejemplo 2: Análisis de registros para anomalías

#!/bin/bash

# parse_logs.sh

# Este script analiza syslog para encontrar palabras clave relacionadas con fallos de sensores o interferencias.

LOG="/var/log/syslog"

CLAVES=("error" "failed" "jamming" "spoof")

for clave in "${CLAVES[@]}"; do

echo "Buscando en registros la palabra clave: $clave"

grep -i "$clave" $LOG >> anomalías.log

done

echo "Análisis de registros completado. Revise anomalías.log para más detalles."

Python: Recolección y análisis automatizados de datos

Ejemplo 1: Agregador automático de datos de sensores

#!/usr/bin/env python3

"""

sensor_data_aggregator.py

Este script simula la agregación de datos de sensores provenientes de múltiples endpoints.

En un entorno operativo, estos endpoints pueden entregar telemetría de redes eléctricas,

integridad de sensores o actividad de drones.

"""

import requests

import json

import time

endpoints = [

"http://192.168.1.10/api/telemetry",

"http://192.168.1.11/api/telemetry",

"http://192.168.1.12/api/telemetry"

]

def obtener_datos(url):

try:

r = requests.get(url, timeout=5)

r.raise_for_status()

return r.json()

except Exception as e:

print(f"Error obteniendo datos de {url}: {e}")

return None

def agregar(endpoints):

datos = {}

for ep in endpoints:

info = obtener_datos(ep)

if info:

datos[ep] = info

return datos

if __name__ == "__main__":

while True:

resultado = agregar(endpoints)

print("Datos de sensores agregados:")

print(json.dumps(resultado, indent=2, ensure_ascii=False))

time.sleep(10)

Ejemplo 2: Análisis de registros de telemetría

#!/usr/bin/env python3

"""

telemetry_log_parser.py

Este script analiza un archivo de registro de telemetría para extraer marca de tiempo,

ID de sensor y mensajes de error.

"""

import re

ARCHIVO = "telemetry.log"

patron = re.compile(r'(?P<timestamp>\d{4}-\d{2}-\d{2} \d{2}:\d{2}:\d{2}), SensorID: (?P<sensor_id>\w+), Status: (?P<status>\w+), Message: (?P<message>.*)')

def analizar(path):

entradas = []

with open(path, "r") as f:

for linea in f:

m = patron.search(linea)

if m:

entradas.append(m.groupdict())

return entradas

if __name__ == "__main__":

registros = analizar(ARCHIVO)

for r in registros:

print(f"{r['timestamp']} - Sensor {r['sensor_id']}: {r['status']} ({r['message']})")

Estrategias para mejorar la integridad de datos y la resiliencia operativa

Medidas de seguridad multinivel

- Protección de endpoints: Soluciones robustas en cada sensor y sistema de control.

- Monitoreo en tiempo real: Sistemas de IA para detectar anomalías en eventos digitales y cinéticos.

- Registro distribuido: Tecnologías de libro mayor distribuido o registros a prueba de manipulaciones.

Integración de la respuesta a incidentes

- Sistemas C2 unificados: Fusión de mando y control físico y cibernético.

- Manejadores automáticos de incidentes: Acciones defensivas disparadas por anomalías.

- Ejercicios Red Team: Simulaciones periódicas de incidentes mixtos.

Preparación forense

- Procedimientos de cadena de custodia: Recolección y almacenamiento seguros de evidencia digital.

- Herramientas de correlación de datos: Unificación de registros, telemetrías e inteligencia externa.

- Copias de seguridad resilientes: Acceso rápido incluso con conectividad degradada.

Redundancia y resiliencia operativa

- Fortificación de infraestructuras: Oleoductos, telecomunicaciones y sistemas de apoyo reforzados.

- Arquitecturas descentralizadas: Continuidad de flujo de datos ante fallos centralizados.

- Entrenamiento multidominio: Equipos militares, de TI y ciberseguridad preparados para operar en entornos convergentes.

Conclusión: Lecciones aprendidas y perspectivas futuras

El conflicto en Pokrovsk es un microcosmos de la guerra híbrida donde las líneas entre batallas cinéticas y digitales se difuminan. Para los profesionales de ciberseguridad y gobierno de la información, las implicaciones son enormes: los paradigmas tradicionales de respuesta a incidentes deben reinventarse. Los defensores deben prepararse para escenarios en los que disrupciones físicas se traduzcan en caos digital y viceversa.

Los ejemplos técnicos—desde escaneos de red en Bash hasta agregadores de telemetría en Python—demuestran que las herramientas adecuadas pueden ofrecer información procesable. Integrar enfoques basados en datos con defensas cinéticas robustas, respuesta iterativa y capacitación cruzada será vital para mantener la superioridad operativa, la rendición de cuentas y la preservación de la verdad en los conflictos multifacéticos del mañana.

Referencias

- Institute for the Study of War (ISW) – Información operacional y actualizaciones del conflicto.

- Nmap – Free Security Scanner – Escaneo de redes y auditorías de seguridad.

- OWASP Logging Cheat Sheet – Buenas prácticas de registro y preservación forense.

- Documentación de la librería Requests de Python – Realizar peticiones HTTP en Python.

- Guía de scripting Bash – GNU – Buenas prácticas para scripts shell.

- Marco MITRE ATT&CK – Mapeo detallado de técnicas de adversarios digitales y cinéticos.

Al comprender los desafíos duales del combate urbano y las sombras digitales ejemplificados por el conflicto en Pokrovsk, los profesionales de la defensa pueden prepararse mejor para las realidades de la guerra híbrida moderna. Mantente atento a más actualizaciones, análisis e información técnica a medida que la situación evoluciona.

Para más artículos detallados y actualizaciones contextuales sobre guerra híbrida, guerra con drones y la convergencia de amenazas cinéticas y cibernéticas, suscríbete a nuestro blog y únete a la discusión en los comentarios.

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.