Untitled Post

---

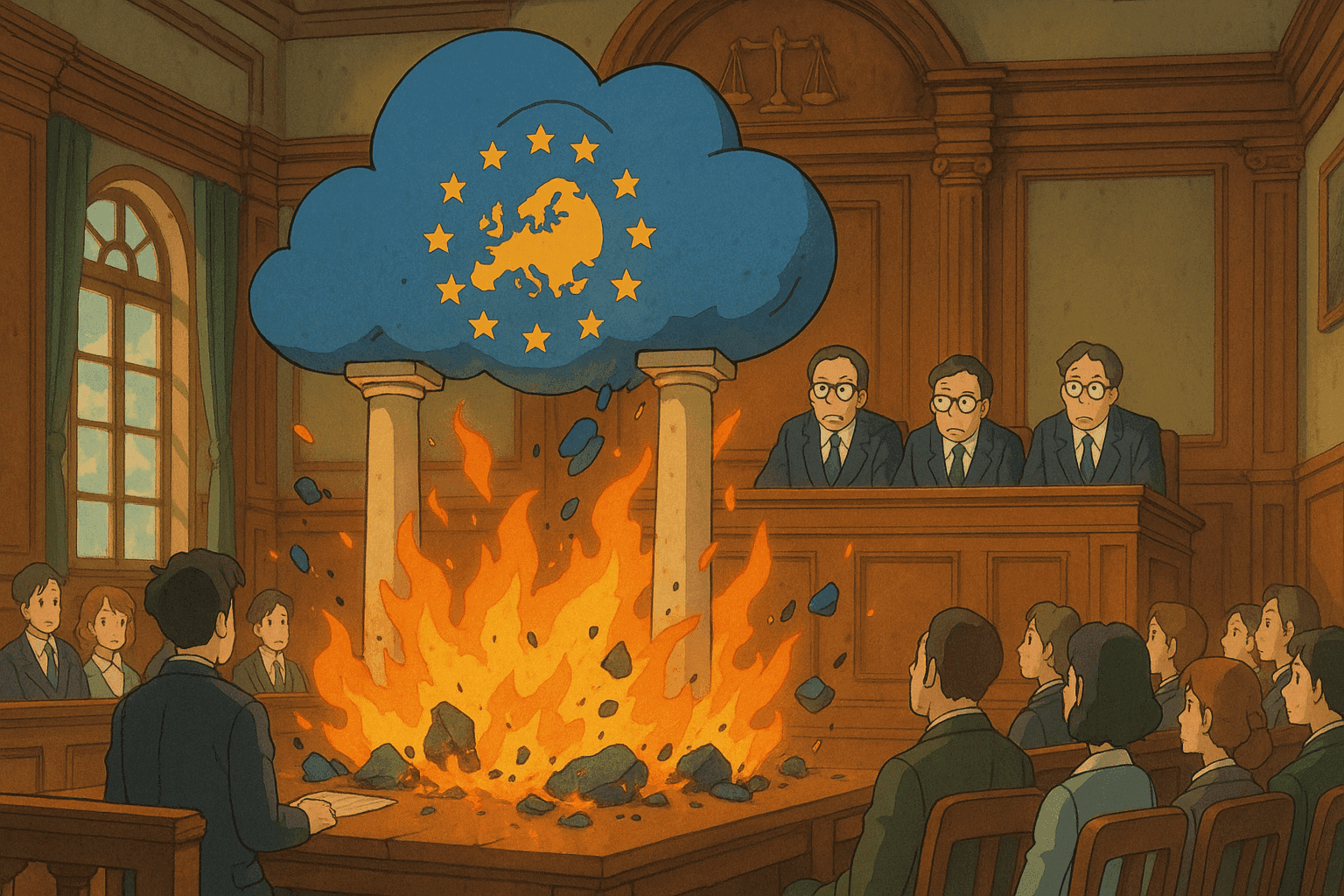

# Las promesas de la “nube soberana” de las Big Tech se acaban de derrumbar — En sus propias palabras

*Fecha de publicación: 21 de julio de 2025*

*Autor: Jos Poortvliet*

*El relato de la nube soberana de las Big Tech, antaño publicitado como el estandarte de la autonomía digital europea, se ha venido abajo. Bajo el escrutinio de testimonios legales e informes periodísticos, los gigantes tecnológicos de EE. UU. han expuesto involuntariamente el abismo entre su mercadotecnia y sus obligaciones legales reales. En esta entrada analizamos cómo se han desplomado estas promesas y explicamos cómo los profesionales de ciberseguridad pueden utilizar herramientas técnicas —como escaneos en línea de comandos y análisis de registros— para reforzar la soberanía y la seguridad de los datos.*

---

## Tabla de Contenidos

1. [Introducción](#introducción)

2. [Comprendiendo el concepto de nube soberana](#comprendiendo-el-concepto-de-nube-soberana)

3. [Promesas de la nube soberana de las Big Tech — Marketing vs. Realidad](#promesas-de-la-nube-soberana-de-las-big-tech--marketing-vs-realidad)

4. [Divulgaciones legales y técnicas](#divulgaciones-legales-y-técnicas)

5. [Implicaciones para la ciberseguridad](#implicaciones-para-la-ciberseguridad)

6. [Implementación de escaneo y análisis de ciberseguridad](#implementación-de-escaneo-y-análisis-de-ciberseguridad)

- [Comandos de escaneo en Bash](#comandos-de-escaneo-en-bash)

- [Análisis de salida con Python](#análisis-de-salida-con-python)

7. [Ejemplos y casos de uso del mundo real](#ejemplos-y-casos-de-uso-del-mundo-real)

8. [Consideraciones avanzadas de ciberseguridad](#consideraciones-avanzadas-de-ciberseguridad)

9. [Perspectivas de futuro y conclusión](#perspectivas-de-futuro-y-conclusión)

10. [Referencias](#referencias)

---

## Introducción

A principios de 2025, mientras los hiperescalares estadounidenses intensificaban su estrategia de relaciones públicas en Europa con la promesa de servicios de “nube soberana”, ya hervían presiones políticas e incertidumbres legales. Microsoft, Amazon, Google y Salesforce se comprometieron en diversas formas a mantener el control local sobre los datos europeos — incluso frente a posibles peticiones gubernamentales procedentes de EE. UU.

Sin embargo, recientes testimonios e investigaciones periodísticas han puesto patas arriba esas declaraciones. A comienzos de junio, bajo juramento, el Director General de Microsoft Francia admitió explícitamente que, aun con estrictos acuerdos de contratación pública, la compañía no podía garantizar que los datos almacenados en su nube “soberana” no fueran entregados a autoridades extranjeras. Reconocimientos similares de AWS y Google han minado seriamente la promesa de soberanía digital.

En este artículo analizamos:

- **Qué se pretendía lograr con el concepto de nube soberana.**

- **Cómo estas promesas se derrumbaron bajo el escrutinio público y legal.**

- **Las implicaciones para la ciberseguridad.**

- **Técnicas prácticas — incluyendo comandos de escaneo y análisis de registros — para ayudar a los profesionales a proteger sus datos.**

Tanto si eres principiante como profesional avanzado, las secciones siguientes ofrecen contexto y asistencia técnica para interpretar y actuar frente a estas revelaciones.

---

## Comprendiendo el concepto de nube soberana

La **nube soberana** se publicita a menudo como un servicio cloud que cumple estrictas normas locales de residencia de datos, privacidad y soberanía digital. En teoría, estas nubes deben:

- **Aplicar almacenamiento de datos localizado:** Los datos generados en o para Europa deben residir en suelo europeo.

- **Garantizar control y transparencia locales:** Clientes y gobiernos deberían tener acceso pleno a cómo se gestionan los datos.

- **Asegurar protección frente a peticiones de datos extranjeras:** Sobre todo de países con prácticas de vigilancia agresivas.

Las Big Tech presentaron nuevas políticas, rebautizaron servicios y publicaron whitepapers con “Compromisos de Soberanía Digital Europea” (o lemas similares). Buscaban responder a la creciente preocupación europea sobre las leyes de acceso a datos y vigilancia de EE. UU. No obstante, cuando se les presionó ante órganos legislativos y durante evaluaciones técnicas, sus promesas resultaron más aspiracionales que ejecutables.

### Características clave de una nube soberana

1. **Residencia y localización de datos:** Almacenamiento conforme a la normativa local.

2. **Transparencia y auditabilidad:** Los clientes deben poder auditar accesos y rastrear solicitudes gubernamentales.

3. **Garantías legales:** Medidas contractuales y legales que aseguren que los datos no se entreguen sin consentimiento del gobierno anfitrión.

Como veremos, las revelaciones han destapado una gran brecha entre el discurso promocional y la realidad operativa.

---

## Promesas de la nube soberana de las Big Tech — Marketing vs. Realidad

Los materiales de marketing de Microsoft, AWS, Google y otros estaban pulidos y resultaban tranquilizadores. Expresiones como “Soberanía Digital Europea” y “Principios de Nube Local” se mostraban junto a imágenes de centros de datos europeos y compromisos contractuales diseñados para apaciguar a los reguladores.

No obstante, el escrutinio real demostró que:

- **Bajo juramento, los ejecutivos admitieron limitaciones:** El Director General de Microsoft Francia no pudo garantizar que los datos no se cedieran a autoridades estadounidenses.

- **Las órdenes judiciales prevalecen sobre las promesas locales:** Representantes de varios hiperescalares reconocieron que, si una autoridad de EE. UU. lo exige legalmente, cumplirán, sin importar dónde resida el dato.

- **El hardware “soberano” era más PR que hecho:** Pretender que una empresa estadounidense puede desligarse de la normativa de vigilancia de su país por desplegar servidores locales es un error de base.

Este desfase entre promesas y realidades técnico-legales se denomina a menudo “sovereign washing”: uso superficial y engañoso del término “soberano” para ganar confianza regulatoria y de consumidores sin modificaciones profundas.

### En sus propias palabras

Documentos y transcripciones (p. ej., la comparecencia ante el Senado francés) muestran una realidad clara: **ningún servicio puede garantizar inmunidad frente a solicitudes de datos de gobiernos extranjeros**, ni siquiera con la etiqueta “soberana”.

Estas confesiones no solo han erosionado la confianza, sino que plantean retos de seguridad y cumplimiento a las organizaciones que basaron sus requisitos de protección de datos en dichas promesas.

---

## Divulgaciones legales y técnicas

Al revisar las revelaciones legales observamos momentos clave:

- **Testimonios en tribunales:** Durante una audiencia en el Senado francés, el DG de Microsoft Francia admitió que, en determinadas condiciones, los datos europeos podrían entregarse a EE. UU.

- **Informes periodísticos:** CloudComputing-Insider y otros medios recogieron citas de AWS y otras empresas confirmando que no pueden descartar la entrega de datos si la ley estadounidense lo exige.

- **Ambigüedades contractuales:** Los marcos legales que sustentan estos servicios cloud —incluso en contratos con gobiernos— no ofrecen garantías absolutas de soberanía.

### Implicaciones técnicas

Desde el punto de vista técnico, estas admisiones recuerdan que:

- **Los datos deben monitorizarse y auditarse continuamente.**

- **Los controles de ciberseguridad deben ser en capas.** No basta con fiarse de promesas de soberanía; se necesitan cifrado, registro y detección de anomalías.

- **La visibilidad es esencial.** Herramientas que inspeccionen comportamiento de red, integridad de archivos y anomalías del sistema son clave.

Aquí entran en juego las herramientas de ciberseguridad: escaneo de vulnerabilidades, agregación de logs y respuesta automatizada.

---

## Implicaciones para la ciberseguridad

La caída de estas promesas afecta múltiples ámbitos de la gestión de riesgos:

### Mayor riesgo para datos sensibles

Quienes confiaron en despliegues “soberanos” pueden enfrentarse a:

- **Riesgo elevado de acceso no autorizado.**

- **Retos de cumplimiento normativo (p. ej., RGPD).**

- **Riesgo reputacional**, especialmente en sectores regulados (gobierno, salud, finanzas).

### La ciberseguridad como necesidad defensiva

Ante esta situación, las empresas deben adoptar una postura robusta:

- Cifrado de datos en reposo y tránsito.

- Autenticación multifactor (MFA).

- Monitorización continua y auditoría de accesos.

- Preparación de respuesta a incidentes.

- Auditoría detallada de accesos.

### Herramientas y técnicas

Se subraya la necesidad de:

- Escaneo de vulnerabilidades frecuente.

- Análisis y parseo de logs.

- Monitorización de seguridad de red.

En la siguiente sección veremos ejemplos prácticos con Bash y Python.

---

## Implementación de escaneo y análisis de ciberseguridad

### Comandos de escaneo en Bash

#### Ejemplo: Escaneo con Nmap

```bash

#!/bin/bash

# Uso: ./nmap_scan.sh [IP_objetivo_o_rango]

if [ -z "$1" ]; then

echo "Uso: $0 IP_objetivo_o_rango"

exit 1

fi

OBJETIVO=$1

echo "Iniciando escaneo Nmap en ${OBJETIVO}..."

nmap -sS -p- -T4 "${OBJETIVO}" > resultados_nmap.txt

echo "Escaneo completado. Resultados en resultados_nmap.txt"

Para un escaneo más detallado:

nmap -sV -sC "${OBJETIVO}" > resultados_nmap_detallados.txt

Análisis de salida con Python

Ejemplo: Script de parseo de Nmap

#!/usr/bin/env python3

import re

def parsear_nmap(ruta):

patron = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulnerabilidades = {}

with open(ruta, 'r') as archivo:

for linea in archivo:

m = patron.search(linea)

if m:

puerto = m.group(1)

servicio = m.group(2)

vulnerabilidades[puerto] = servicio

return vulnerabilidades

def main():

ruta = "resultados_nmap.txt"

abiertos = parsear_nmap(ruta)

if abiertos:

print("Puertos abiertos detectados:")

for puerto, servicio in abiertos.items():

print(f"Puerto {puerto}: {servicio}")

else:

print("No se detectaron puertos abiertos.")

if __name__ == "__main__":

main()

Integrando flujos Bash y Python

#!/bin/bash

OBJETIVO=$1

if [ -z "$OBJETIVO" ]; then

echo "Uso: $0 IP_objetivo_o_rango"

exit 1

fi

echo "Iniciando escaneo completo con Nmap en ${OBJETIVO}..."

nmap -sS -p- -T4 "${OBJETIVO}" -oN salida_temp_nmap.txt

python3 << 'EOF'

import re

def parsear(ruta):

patron = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulns = {}

with open(ruta) as f:

for l in f:

m = patron.search(l)

if m:

vulns[m.group(1)] = m.group(2)

return vulns

abiertos = parsear("salida_temp_nmap.txt")

if abiertos:

print("Alerta: Puertos abiertos detectados:")

for p, s in abiertos.items():

print(f"Puerto {p}: {s}")

else:

print("No se detectaron puertos abiertos.")

EOF

Ejemplos y casos de uso del mundo real

Soberanía de datos y migración a la nube

- Descubrimiento inicial: Se ejecuta el script Bash y se detectan puertos inesperados.

- Análisis de logs: El parser Python detecta patrones sospechosos.

- Mitigación: Se reconfiguran reglas de cortafuegos, se añade cifrado a nivel de aplicación y se despliegan IDS.

Automatización en sectores regulados

- Escaneos programados fuera de horas pico.

- Alertas en tiempo real a Slack o correo.

- Integración con respuesta a incidentes para aislar nodos comprometidos.

Transparencia y auditoría

Las herramientas respaldan las auditorías RGPD mostrando:

- Intentos de acceso a red.

- Cumplimiento de residencia de datos.

- Efectividad de controles de seguridad.

Consideraciones avanzadas de ciberseguridad

Integración con SIEM

- Enviar resultados a Splunk o ELK mediante API.

- Definir umbrales de alerta automáticos.

Aprendizaje automático

- Detección de anomalías con clustering.

- Reconocimiento de patrones en logs históricos.

Cifrado, Zero Trust y enmascaramiento

- Cifrado de extremo a extremo.

- Arquitecturas Zero Trust.

- Enmascaramiento y tokenización de datos sensibles.

Ejemplo Python: envío a una API de SIEM

#!/usr/bin/env python3

import json, requests, re

def parsear_nmap(ruta):

patron = re.compile(r'(\d+)/tcp\s+open\s+(.*)')

vulns = []

with open(ruta) as f:

for l in f:

m = patron.search(l)

if m:

vulns.append({"port": m.group(1), "service": m.group(2)})

return vulns

def enviar_siem(data, url):

resp = requests.post(url, json=data)

if resp.status_code == 200:

print("Datos enviados al SIEM con éxito.")

else:

print(f"Error al enviar datos: {resp.status_code}")

if __name__ == "__main__":

resultados = parsear_nmap("resultados_nmap.txt")

if resultados:

print(json.dumps(resultados, indent=2))

enviar_siem({"vulnerabilidades": resultados},

"https://siem.example.com/api/v1/logs")

else:

print("Sin vulnerabilidades detectadas.")

Perspectivas de futuro y conclusión

El colapso de las promesas de nube soberana es una llamada de atención. Los proveedores siguen sujetos a legislaciones extranjeras y no pueden ofrecer garantías férreas.

¿Qué deberían hacer las organizaciones?

- Diversificar medidas de seguridad.

- Reforzar controles técnicos.

- Mantenerse informadas de novedades legales y técnicas.

- Abogar por verdadera soberanía tecnológica.

Reflexión final

La transparencia es vital: la confianza se gana con salvaguardas técnicas y legales verificables. Los profesionales de ciberseguridad son clave para cerrar la brecha entre la retórica y la práctica.

Referencias

- Testimonio del Senado francés – Microsoft Francia

- Informe CloudComputing-Insider sobre hiperescalares de EE. UU.

- Compromisos de Soberanía Digital – Microsoft

- Nextcloud Enterprise – Colaboración segura en la nube

- Sitio oficial y documentación de Nmap

- Documentación de Python Requests

- Buenas prácticas de SIEM – Splunk

¡Feliz securización!

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.