Untitled Post

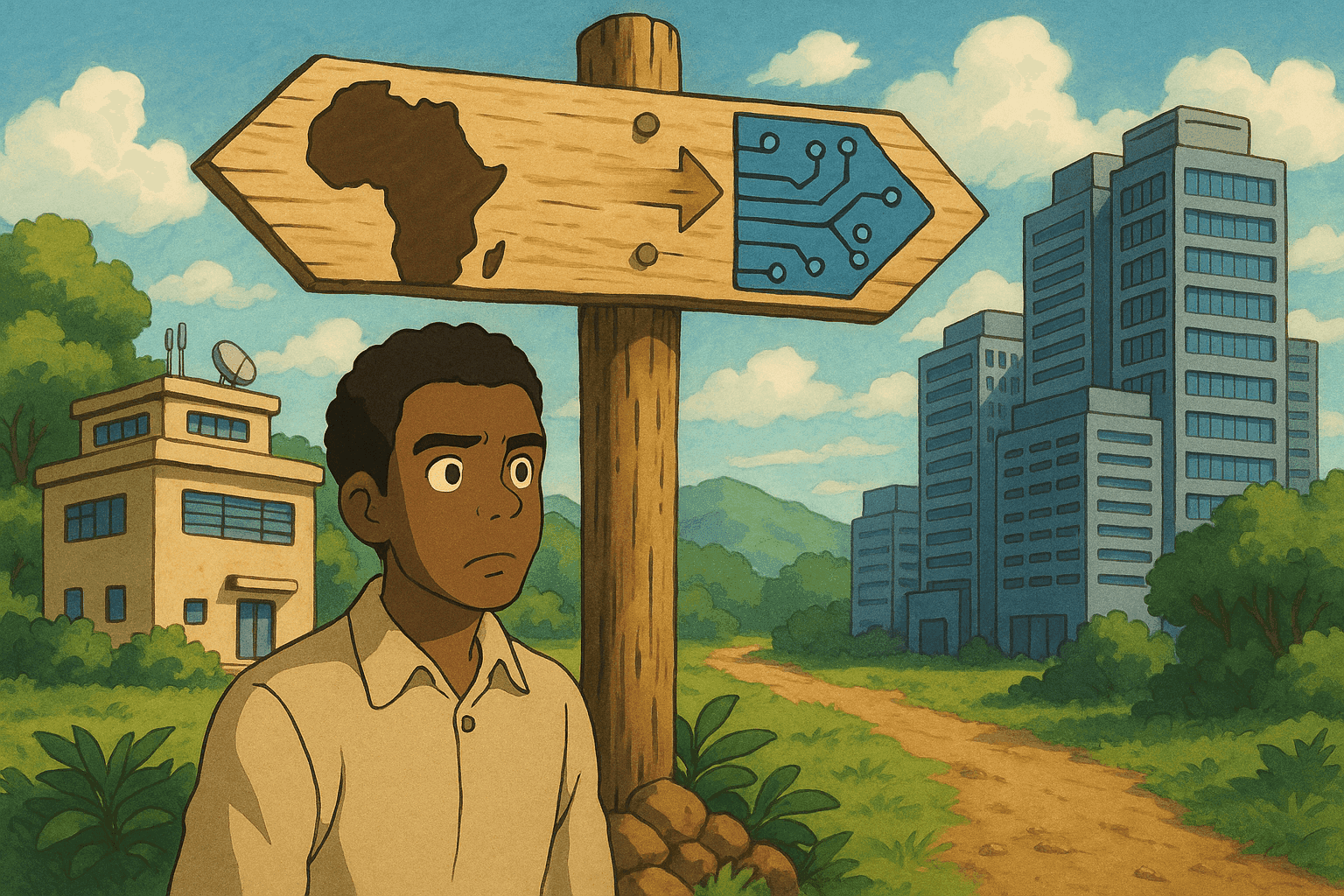

La trampa de la soberanía digital en África: cómo romper el estancamiento del desarrollo de centros de datos y su papel en la ciberseguridad

La transformación digital está remodelando el panorama económico y geopolítico de África. Aunque los centros de datos se han convertido en el motor vital de la economía de la información—impulsando todo, desde el comercio electrónico hasta la inteligencia artificial—también representan un campo de batalla para la soberanía digital. En esta publicación exploramos la trampa de la soberanía digital de África a través del prisma del desarrollo de centros de datos, analizando la falsa elección entre la independencia soberana y el crecimiento económico rápido. A continuación, profundizamos en cómo la infraestructura de centros de datos influye en las prácticas de ciberseguridad, desde el escaneo básico de sistemas hasta la detección avanzada de amenazas. Esta guía técnica de formato largo cubre temas de nivel principiante a avanzado, incorpora ejemplos del mundo real, incluye fragmentos de código para escaneo y análisis de resultados usando Bash y Python, y está optimizada para SEO con encabezados y palabras clave estratégicas.

Tabla de contenidos

- Introducción

- El reto de la soberanía digital en África

- Infraestructura y ciberseguridad: la intersección subyacente

- Estrategias de desarrollo de centros de datos y coordinación regional

- Casos de uso de ciberseguridad en la gestión de centros de datos

- Aplicaciones avanzadas de ciberseguridad: análisis y monitorización de centros de datos

- Hoja de ruta para lograr soberanía y crecimiento

- Conclusión

- Referencias

Introducción

Se proyecta que el mercado africano de centros de datos alcanzará más de 9,15 mil millones de dólares para 2029, impulsado por la creciente necesidad de servicios digitales y procesamiento local de datos. Sin embargo, este crecimiento explosivo ha culminado en lo que muchos analistas denominan una “trampa de soberanía digital”. Por un lado, existe la necesidad urgente de infraestructura y crecimiento económico; por otro, el imperativo de controlar y proteger los datos digitales frente a influencias externas. Esta publicación tiene como objetivo desglosar las complejidades técnicas y normativas detrás del debate sobre la soberanía digital en África, arrojando luz sobre cómo la fragmentación entre estrategias nacionales deja al continente vulnerable a una nueva forma de colonialismo digital.

También es central la intersección con la ciberseguridad. Los centros de datos, como nodos críticos de infraestructura, se han convertido en objetivos y puntos de lanzamiento preferidos para ciberataques. Esto exige un doble enfoque: garantizar una ciberseguridad robusta y, al mismo tiempo, perseguir la autonomía nacional y regional en el almacenamiento, procesamiento y gobernanza de los datos.

El reto de la soberanía digital en África

La falsa disyuntiva: soberanía vs. crecimiento económico

Los responsables políticos africanos se enfrentan a un paradoja. Atraer inversión extranjera para desarrollar centros de datos parece requerir concesiones que podrían socavar la verdadera soberanía digital. Sin embargo, el encuadre binario que obliga a elegir entre control y capital es engañoso. Una estrategia más matizada implica políticas de localización y coordinación regional para lograr soberanía y crecimiento simultáneamente.

Los esfuerzos nacionales que enfatizan el almacenamiento de datos dentro del país se intensificaron tras eventos como la suspensión por parte del Tribunal Superior de Kenia de la campaña biométrica de Worldcoin en agosto de 2023. El tribunal citó violaciones de la Ley de Protección de Datos de Kenia, demostrando cómo los gobiernos comienzan a exigir almacenamiento local de datos y estándares de ciberseguridad adaptados.

Dinámicas del mercado de centros de datos

A mediados de 2025, África alberga 223 centros de datos en 38 países, con núcleos como Lagos, Nairobi y Johannesburgo. Sin embargo, la concentración de infraestructura en centros urbanos refleja desafíos tradicionales como déficit de energía, agua y conectividad. Esta centralización facilita el procesamiento eficiente, pero también crea vulnerabilidades: los atacantes suelen dirigirse a los hubs de alto valor.

Los gigantes tecnológicos globales—Amazon Web Services, Microsoft Azure, Google Cloud, Oracle, Alibaba y Huawei—controlan más del 70 % del mercado mundial de centros de datos. Su dominio no solo influye en los estándares técnicos y marcos reguladores, sino que también genera una asimetría de poder significativa, dificultando que las naciones negocien condiciones favorables de inversión.

Infraestructura y ciberseguridad: la intersección subyacente

Consideraciones clave de ciberseguridad

En un continente que se digitaliza rápidamente, la ciberseguridad no es un elemento auxiliar, sino un pilar fundamental de la estrategia de infraestructura de datos. Sin marcos robustos, los centros de datos se exponen a amenazas como:

- Fugas y brechas de datos

- Ataques de denegación de servicio distribuido (DDoS)

- Accesos no autorizados e intrusiones

- Malware y ransomware

Estos retos se agravan en entornos donde la infraestructura—energía, agua y conectividad—es desigual. La ciberseguridad debe abordar simultáneamente dimensiones físicas y digitales. Un enfoque integrado que combine iniciativas políticas y salvaguardas técnicas fortalece tanto la soberanía digital como la resiliencia operativa.

Retos reales de ciberseguridad

Ejemplos concretos subrayan la urgencia de integrar prácticas de ciberseguridad en la gestión de centros de datos:

-

Estudio de caso: Infraestructura de datos keniana

Las inversiones estratégicas han permitido a Kenia desarrollar centros de datos controlados localmente. Sin embargo, los operadores locales afrontan amenazas constantes. Tras la resolución del asunto Worldcoin, los reguladores exigieron estrictos protocolos de protección de datos para evitar usos indebidos y flujos transfronterizos no autorizados. -

Ejemplo: Amenazas cibernéticas en centros de datos sudafricanos

Sudáfrica, con 56 centros de datos, ha experimentado un aumento de ciberataques, incluidos ataques DDoS coordinados que pretenden interrumpir redes nacionales. Estos incidentes evidencian la necesidad de monitorización continua, escaneo de vulnerabilidades y respuesta inmediata para evitar brechas a gran escala.

Estrategias de desarrollo de centros de datos y coordinación regional

Las políticas nacionales fragmentadas y las negociaciones individuales con proveedores tecnológicos globales debilitan el poder de negociación colectivo de África. Una coordinación regional estratégica permite a los gobiernos africanos negociar mejores términos y construir ecosistemas digitales interconectados que fomenten innovación y soberanía.

El papel de los marcos regionales

Iniciativas como el Marco de Política de Datos de la Unión Africana (UA) y la Estrategia de Transformación Digital (2020–2030) promueven enfoques armonizados de gobernanza de datos y ciberseguridad. Destacan la importancia de:

- Garantizar interoperabilidad de datos transfronterizos

- Estandarizar protocolos de ciberseguridad

- Desarrollar un ecosistema digital competitivo que respete la soberanía africana

Alinear las políticas nacionales con estándares regionales permite contrarrestar la influencia de gigantes tecnológicos externos y reducir vulnerabilidades asociadas con el arbitraje normativo.

Políticas inteligentes de localización

En lugar de elegir entre atraer capital y proteger la soberanía, los gobiernos africanos deberían adoptar estrategias inteligentes de localización que armonicen con el comercio digital global y mantengan la gestión de datos bajo su jurisdicción. Políticas que exijan almacenamiento local de datos, junto con protocolos de ciberseguridad robustos, generan un entorno donde los socios internacionales pueden participar sin comprometer el control nacional.

Casos de uso de ciberseguridad en la gestión de centros de datos

A medida que los centros de datos se convierten en un componente central de las estrategias de desarrollo nacionales, la demanda de medidas integrales de ciberseguridad se intensifica. A continuación se presentan ejemplos prácticos y fragmentos de código para escaneo de vulnerabilidades y análisis de resultados.

Comandos básicos de escaneo con Bash

Para profesionales de ciberseguridad y administradores de sistemas, el escaneo regular de la red es esencial para identificar vulnerabilidades. Herramientas como Nmap pueden detectar puertos abiertos, servicios activos y posibles vulnerabilidades. El siguiente script Bash muestra un escaneo básico con Nmap:

#!/bin/bash

# Escaneo básico con Nmap para la red del centro de datos

# IP o red objetivo

OBJETIVO="192.168.1.0/24"

echo "Iniciando escaneo Nmap en la red: $OBJETIVO"

nmap -sV -O $OBJETIVO -oN resultados_nmap.txt

echo "Escaneo completo. Resultados guardados en resultados_nmap.txt"

Explicación:

OBJETIVOdefine la red o el host.-sVdetecta versiones de servicios.-Oactiva la detección de SO.-oNguarda la salida en texto plano para análisis posterior.

Análisis de resultados de escaneo con Python

Después del escaneo, analizar rápidamente la salida es vital para responder a incidentes. El siguiente script Python lee los resultados de Nmap y filtra hosts con servicios potencialmente vulnerables:

#!/usr/bin/env python3

import re

def analizar_resultados(ruta_archivo):

with open(ruta_archivo, 'r') as f:

contenido = f.read()

patron = r'(\d{1,5})/tcp\s+open\s+([\w\-]+)\s+(.*)'

coincidencias = re.finditer(patron, contenido)

servicios_riesgo = ['ftp', 'telnet', 'ssh'] # Lista ejemplo

print("Servicios potencialmente vulnerables detectados:")

for m in coincidencias:

puerto = m.group(1)

servicio = m.group(2)

info = m.group(3).strip()

if servicio.lower() in servicios_riesgo:

print(f"Puerto: {puerto}, Servicio: {servicio}, Info: {info}")

if __name__ == "__main__":

analizar_resultados("resultados_nmap.txt")

Explicación:

- Extrae puertos abiertos y servicios.

- Señala FTP, Telnet y SSH como posibles riesgos.

- Puede ampliarse con filtrados, registros y conexión a plataformas de respuesta a incidentes.

Integración de automatización en ciberseguridad

Automatizar tareas de ciberseguridad es crucial. Combine scripts Bash, cron y alertas Python para respuestas en tiempo real.

Ejemplo de entrada en crontab para ejecutar el escaneo cada hora:

0 * * * * /ruta/escaneo.sh

Con bibliotecas de correo en Python (smtplib), envíe notificaciones si se detectan patrones sospechosos.

Aplicaciones avanzadas de ciberseguridad: análisis y monitorización de centros de datos

Al escalar los despliegues de centros de datos en África, se deben implementar soluciones avanzadas de ciberseguridad para proteger activos críticos.

Monitorización en tiempo real y detección de amenazas

Frameworks modernos analizan registros en tiempo real, tráfico y aplican aprendizaje automático para detectar anomalías. Herramientas populares: Elastic Stack (ELK), Splunk y OSSEC.

Ejemplo: Use Elastic Stack para paneles que muestren intentos de inicio de sesión fallidos, puertos abiertos inesperados y picos de tráfico anómalos.

Integración de SIEM

Las plataformas SIEM agregan datos de múltiples fuentes en un panel unificado:

- Agregación de registros

- Análisis de correlación

- Remediación automatizada

Compartir inteligencia de amenazas a nivel regional refuerza la soberanía digital y reduce la dependencia de proveedores externos.

Script Python de ejemplo: análisis de registros para anomalías

#!/usr/bin/env python3

import re

from datetime import datetime

def analizar_logs(archivo_log):

patron = re.compile(r'failed login', re.IGNORECASE)

umbral = 5

anomalías = {}

with open(archivo_log, 'r') as f:

for linea in f:

try:

marca_tiempo, entrada = linea.strip().split(" ", 1)

fecha = datetime.fromisoformat(marca_tiempo).date()

except ValueError:

continue

if patron.search(entrada):

anomalías.setdefault(fecha, 0)

anomalías[fecha] += 1

for fecha, conteo in anomalías.items():

if conteo >= umbral:

print(f"Anomalía detectada el {fecha}: {conteo} intentos fallidos")

if __name__ == "__main__":

analizar_logs("logs_ids.txt")

Aprendizaje automático para ciberseguridad en centros de datos

Modelos de ML pueden:

- Agrupar actividad inusual (clustering)

- Predecir fallos o ataques (regresión)

- Reconocer patrones complejos (redes neuronales)

Estas aplicaciones ayudan a operadores africanos a adelantarse a amenazas y reducen la dependencia de proveedores externos.

Hoja de ruta para lograr soberanía y crecimiento

- Armonización de políticas regionales

- Alianzas público-privadas

- Inversión en infraestructura

- Ciberseguridad y alfabetización digital

- Uso de tecnología para negociación colectiva

- Fomento de la innovación

Conclusión

África se encuentra en una encrucijada tecnológica. Las decisiones actuales sobre centros de datos, estrategias de ciberseguridad y coordinación regional definirán su futuro digital. La falsa dicotomía entre soberanía y crecimiento debe superarse mediante políticas inteligentes, asociaciones transfronterizas y marcos de ciberseguridad robustos.

Referencias

- African Union Digital Transformation Strategy 2020–2030

- AU Data Policy Framework

- Kenya Data Protection Act

- Documentación oficial de Nmap

- Documentación de Elastic Stack (ELK)

- OSSEC: documentación de Open Source HIDS Security

Tanto si eres un profesional de ciberseguridad como un responsable político involucrado en la transformación digital africana, comprender la interacción entre desarrollo de centros de datos y ciberseguridad es esencial. Con las estrategias expuestas en esta guía, los actores pueden colaborar para romper el estancamiento y garantizar que la soberanía digital africana sea segura y próspera.

Lleva tu Carrera de Ciberseguridad al Siguiente Nivel

Si encontraste este contenido valioso, imagina lo que podrías lograr con nuestro programa de capacitación élite integral de 47 semanas. Únete a más de 1.200 estudiantes que han transformado sus carreras con las técnicas de la Unidad 8200.