Untitled Post

# Was ist „Weaponized Kindness“? Eine eingehende Betrachtung von Freundlichkeit als strategische Cyber-Security-Taktik

In der heutigen digitalen Landschaft, in der Social Engineering und Cyber-Manipulation weit verbreitet sind, taucht immer häufiger der Begriff **Weaponized Kindness** auf. Doch was genau bedeutet dieser Begriff, und wie kann er – bewusst oder unbewusst – im Bereich Cyber-Security eingesetzt (oder missbraucht) werden? In diesem technischen Long-Form-Blogpost untersuchen wir das Konzept der weaponized kindness: von ihren sozial-psychologischen Wurzeln bis hin zu möglichen Anwendungen in der IT-Sicherheit. Wir beleuchten reale Beispiele, geben praxisnahe technische Demonstrationen (inklusive Bash- und Python-Code) und zeigen, wie dieses aufkommende Thema an der Schnittstelle zwischen Manipulation, Digital Forensics und Ethical Hacking angesiedelt ist.

---

## Inhaltsverzeichnis

1. [Einleitung](#einleitung)

2. [Die Ursprünge von Weaponized Kindness](#die-ursprünge-von-weaponized-kindness)

- [Sozialer Einfluss und Überzeugung](#sozialer-einfluss-und-überzeugung)

- [Moral Licensing und manipulativer Altruismus](#moral-licensing-und-manipulativer-altruismus)

3. [Weaponized Kindness in der Cyber-Security](#weaponized-kindness-in-der-cyber-security)

- [Freundlichkeit als Social-Engineering-Werkzeug](#freundlichkeit-als-social-engineering-werkzeug)

- [Social-Engineering-Beispiel: Die „freundliche“ Phishing-E-Mail](#social-engineering-beispiel-die-freundliche-phishing-e-mail)

4. [Reale Beispiele für Weaponized Kindness](#reale-beispiele-für-weaponized-kindness)

- [Philanthropische Manipulation in Politik & Wirtschaft](#philanthropische-manipulation-in-politik--wirtschaft)

- [Cyber-Taktiken: Vertrauen aufbauen und Sicherheit umgehen](#cyber-taktiken-vertrauen-aufbauen-und-sicherheit-umgehen)

5. [Technische Umsetzung und Erkennung](#technische-umsetzung-und-erkennung)

- [Scannen nach Weaponized-Kindness-Aktivitäten](#scannen-nach-weaponized-kindness-aktivitäten)

- [Verdächtige Logs mit Bash auswerten](#verdächtige-logs-mit-bash-auswerten)

- [Python – Netzverkehr auf manipulative Muster prüfen](#python--netzverkehr-auf-manipulative-muster-prüfen)

6. [Fortgeschrittene Konzepte und weitere Anwendungen](#fortgeschrittene-konzepte-und-weitere-anwendungen)

- [Integration von Behavioral Analytics](#integration-von-behavioral-analytics)

- [Die Zukunft von Weaponized Kindness in der Cyber-Abwehr](#die-zukunft-von-weaponized-kindness-in-der-cyber-abwehr)

7. [Fazit](#fazit)

8. [Quellen](#quellen)

---

## Einleitung

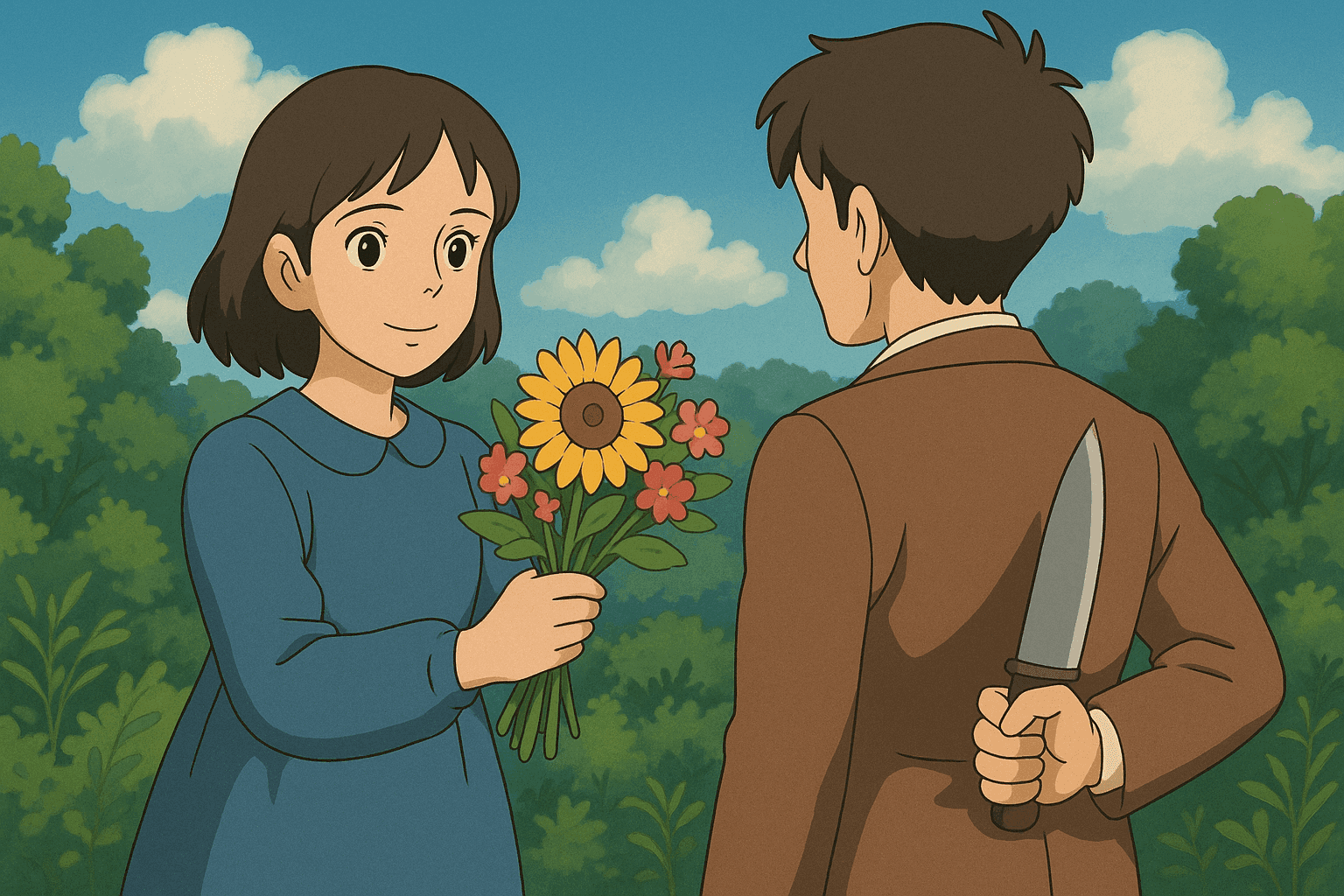

Das Konzept der weaponized kindness mag zunächst widersprüchlich klingen. Wie kann Freundlichkeit – eine Eigenschaft, die gewöhnlich mit Wohlwollen verbunden wird – als Waffe dienen? In sozialen wie in digitalen Kontexten können selbst großzügige Gesten gezielt eingesetzt werden, um strategische Ziele zu erreichen. Da Cyber-Bedrohungen immer ausgefeilter werden, entwickeln Angreifer Methoden, die echten Wohlwollen vortäuschen, um manipulative Absichten zu verbergen.

In diesem Beitrag beleuchten wir, was hinter „weaponized kindness“ steckt. Wir beginnen mit den theoretischen Grundlagen in Sozialpsychologie und manipulativer Wohltätigkeit und wechseln anschließend zu praktischen Erscheinungsformen in der Cyber-Security. Durch diese ganzheitliche Betrachtung – philosophisch wie technisch – erhalten Sie ein umfassendes Verständnis dafür, wie scheinbar harmlose Verhaltensweisen ein deutlich dunkleres Motiv kaschieren können.

---

## Die Ursprünge von Weaponized Kindness

### Sozialer Einfluss und Überzeugung

Im Kern beschreibt **weaponized kindness** den strategischen Einsatz freundlicher Handlungen, um Verhalten, Wahrnehmung und Entscheidungsprozesse zu beeinflussen. Die Sozialpsychologie liefert hierzu einen belastbaren Rahmen. Ein zentraler Mechanismus ist das Prinzip der **Reziprozität**: Wer eine nette Geste empfängt, fühlt sich häufig verpflichtet, sich zu revanchieren. Robert Cialdini hat diesen Effekt in *Influence: Science and Practice* umfassend erforscht.

So kann eine Organisation durch kleine Geschenke oder freundliche Gesten die Abwehrhaltung eines Gegenübers senken und Vertrauen aufbauen – Eigenschaften, die Angreifer beim Social Engineering gezielt ausnutzen. Freundlichkeit wird hier nicht zufällig, sondern kalkuliert eingesetzt, um Rapport herzustellen und Compliance zu erzwingen.

### Moral Licensing und manipulativer Altruismus

Ein weiterer Aspekt ist das **Moral Licensing**: Wer eine gute Tat vollbracht hat, fühlt sich anschließend mitunter zu weniger ethischem Verhalten berechtigt. Übertragen auf die Cyber-Welt kann dies bedeuten, dass ein Akteur, der sich ein Image der Wohltätigkeit aufgebaut hat, spätere bösartige Aktionen vor sich selbst rechtfertigt. Dieses Phänomen ist eng verwandt mit **manipulativem Altruismus**, bei dem Großzügigkeit gezielt eingesetzt wird, um Ziele politisch, sozial oder digital zu manipulieren.

Wissenschaftliche Studien belegen, dass diese psychologischen Mechanismen sowohl in zwischenmenschlichen Beziehungen als auch in weitreichenden Manipulationsstrategien äußerst wirksam sind. Weaponized kindness wirft daher erhebliche ethische Fragen auf: Wie stark kann unser Vertrauensvorschuss aufgrund von Freundlichkeit ausgenutzt werden – im Alltag wie in der hochkomplexen Welt der Cyber-Security?

---

## Weaponized Kindness in der Cyber-Security

### Freundlichkeit als Social-Engineering-Werkzeug

In der Cyber-Security ist Vertrauen zugleich Grundpfeiler und Schwachstelle. Angreifer setzen auf Social-Engineering-Techniken, um technische Schutzmaßnahmen zu umgehen. Weaponized kindness ist eine dieser Techniken: Ein Angreifer nutzt scheinbar freundliche oder wohltätige Kommunikation, um Vertrauen zu erlangen und vertrauliche Informationen abzugreifen.

Stellen Sie sich beispielsweise eine herzliche E-Mail von einer „vertrauenswürdigen“ Wohltätigkeitsorganisation vor, die um eine kleine Spende bittet – und ganz nebenbei sensible persönliche oder finanzielle Daten abfragt. Durch den positiv gefärbten Tonfall sinkt die Wachsamkeit, und das Opfer hilft dem Angreifer unbewusst.

### Social-Engineering-Beispiel: Die „freundliche“ Phishing-E-Mail

Eine Phishing-Mail mit dem Betreff „Eine kleine Tat für große Veränderungen“ beginnt mit warmen Grüßen, verweist auf gemeinsame Werte und enthält vielleicht Fotos von lachenden Freiwilligen oder Lebensläufe vermeintlicher Teammitglieder – inklusive Links zu gefälschten Spendenseiten. Durch den Einsatz von Freundlichkeit werden Skepsis und Vorsicht gezielt untergraben.

Angreifer wissen: Positive Botschaften wirken entwaffnend. Indem sie potenzielle Opfer auf ihrer Hilfsbereitschaft oder ihrem Wunsch, Gutes zu tun, ansprechen, sind solche Kampagnen oft erfolgreicher als klassische, aggressiv wirkende Phishing-Versuche.

---

## Reale Beispiele für Weaponized Kindness

### Philanthropische Manipulation in Politik & Wirtschaft

Weaponized kindness ist nicht neu. In Politik und Wirtschaft wird schon lange von **strategischer Philanthropie** gesprochen. Unternehmen oder politische Akteure spenden an Wohltätigkeitsveranstaltungen, finanzieren Gemeindearbeit oder sponsern Sportvereine, um ihr Image aufzupolieren. Wenn diese Akte zugleich unethisches Verhalten verschleiern oder ungerechtfertigten Einfluss verschaffen, wird Freundlichkeit zur Waffe.

Ein Beispiel: Ein Großkonzern sponsert ein vielbeachtetes Gemeindeevent und erhält positive Presse. Gleichzeitig betreibt der Konzern fragwürdige Geschäftspraktiken. Das wohlwollende Image dient als Schutzschild für Ausbeutung oder Fehlverhalten.

### Cyber-Taktiken: Vertrauen aufbauen und Sicherheit umgehen

Auch Advanced Persistent Threats (APTs) nutzen weaponized kindness. Ein Angreifer könnte kostenlose Cyber-Security-Tipps anbieten oder ein scheinbar hilfreiches Tool zur Systemoptimierung teilen. Ist das Vertrauen aufgebaut, enthält der Code heimlich eine Backdoor.

Ein weiteres Szenario: Eine „Geschenk-Software“ wird als Open Source veröffentlicht, beworben in Foren, die für Tutorials und Hilfsbereitschaft bekannt sind. Doch versteckte Modifikationen überwachen Benutzeraktivitäten oder exfiltrieren Daten. Was wie ein Vorteil wirkt, wird so zur kritischen Schwachstelle.

---

## Technische Umsetzung und Erkennung

Theorie ist das eine – Erkennung und Abwehr in der Praxis das andere. In diesem Abschnitt zeigen wir technische Methoden zur Identifikation möglicher Weaponized-Kindness-Vorfälle. Wir stellen Beispielcode in Bash und Python bereit, um Logs zu scannen, Netzwerkverkehr zu analysieren und verdächtige Muster aufzudecken.

### Scannen nach Weaponized-Kindness-Aktivitäten

Auffällige technische Indikatoren könnten sein:

- **Inkonsistente Kommunikation**: Ungewöhnlich positiver oder wohltätiger Ton in Kanälen, die sonst nüchtern sind.

- **Anomaler Netzwerkverkehr**: Unerwartete ausgehende Verbindungen nach dem Download angeblich harmloser Software.

- **Verhaltensanomalien**: Systeme verhalten sich plötzlich untypisch, nachdem „freundliche“ Software ausgeführt wurde.

Durch Baselines für normales Systemverhalten und kontinuierliches Monitoring lassen sich solche Red Flags früh erkennen.

### Verdächtige Logs mit Bash auswerten

Das folgende Bash-Skript durchsucht Apache-Logs nach Schlüsselwörtern, die in weaponized-kindness-Kampagnen typisch sind:

```bash

#!/bin/bash

# scan_logs.sh

# Dieses Skript durchsucht Apache-Access-Logs nach verdächtigen Schlüsselwörtern,

# die auf weaponized kindness hindeuten könnten.

LOG_FILE="/var/log/apache2/access.log"

OUTPUT_FILE="verdächtige_einträge.txt"

# Array mit Schlüsselwörtern (bewusst Englisch belassen, da die Angriffe meist englischsprachig sind)

keywords=("kindness" "charity" "donation" "helpful" "free gift" "community support" "noble" "generosity")

# Output-Datei leeren

> "$OUTPUT_FILE"

# Log nach jedem Schlüsselwort durchsuchen

for keyword in "${keywords[@]}"; do

echo "Durchsuche nach Keyword: $keyword"

grep -i "$keyword" "$LOG_FILE" >> "$OUTPUT_FILE"

done

echo "Verdächtige Log-Einträge wurden in $OUTPUT_FILE gespeichert."

Funktionsweise des Skripts

- Pfad zur Logdatei und Name der Ausgabedatei werden festgelegt.

- Ein Array enthält verdächtige Schlüsselwörter.

- Für jedes Keyword sucht

grep(case-insensitiv) nach Treffern und schreibt sie in die Ausgabedatei. - Anschließend können Sicherheitsanalysten die extrahierten Zeilen prüfen.

Python – Netzverkehr auf manipulative Muster prüfen

Mit Python und Bibliotheken wie Scapy lassen sich PCAP-Files analysieren. Beispielskript:

#!/usr/bin/env python3

"""

analyze_traffic.py: Analysiert PCAP-Dateien, um verdächtige Aktivitäten zu finden,

die auf weaponized kindness hindeuten könnten.

Aufruf: python3 analyze_traffic.py traffic_capture.pcap

"""

import sys

from scapy.all import rdpcap, IP

def filter_packets(packets):

"""

Filtert Pakete, die bestimmte Kriterien erfüllen.

Beispiel: Verbindungen zu externen IPs nach einem scheinbar harmlosen Download.

"""

suspicious = []

for pkt in packets:

if pkt.haslayer(IP):

ip = pkt.getlayer(IP)

# Hier als Demo: alles markieren, was NICHT ins lokale 192.168.0.0/16-Netz geht

if not ip.dst.startswith("192.168."):

suspicious.append(pkt)

return suspicious

def main(pcap_file):

print(f"Lade Pakete aus {pcap_file} …")

packets = rdpcap(pcap_file)

print(f"Gesamtzahl Pakete: {len(packets)}")

sus = filter_packets(packets)

print(f"Verdächtige Pakete gefunden: {len(sus)}")

with open("verdächtige_pakete.txt", "w") as f:

for p in sus:

f.write(f"{p.summary()}\n")

print("Details zu verdächtigen Paketen in verdächtige_pakete.txt gespeichert.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Verwendung: python3 analyze_traffic.py <pcap_file>")

sys.exit(1)

main(sys.argv[1])

Erläuterung

- PCAP laden: Das Skript liest die übergebene PCAP-Datei.

- Filterung: Simple Logik kennzeichnet Pakete, deren Ziel-IP nicht im lokalen Netz liegt.

- Bericht: Zusammenfassung der verdächtigen Pakete wird in eine Textdatei geschrieben.

Fortgeschrittene Konzepte und weitere Anwendungen

Integration von Behavioral Analytics

Moderne Sicherheitsplattformen setzen vermehrt auf Verhaltensanalysen:

- User Behavior Analytics (UBA): Profile normalen Nutzerverhaltens erstellen und Abweichungen automatisch markieren.

- Anomalieerkennung: Statistische Modelle identifizieren Kommunikationsmuster, die von der Norm abweichen.

- Sentiment-Analyse: NLP-Methoden werten die Tonalität eingehender Nachrichten aus; ein plötzlicher Anstieg überschwänglich positiver Botschaften kann verdächtig sein.

Solche Verfahren erfordern umfangreiche Datensammlungen, robuste Analysen und oftmals die Einbindung in bestehende SIEM-Landschaften.

Die Zukunft von Weaponized Kindness in der Cyber-Abwehr

Künftige Trends könnten umfassen:

- Verfeinerte Täuschungstaktiken: Defender setzen vielleicht „Counter-Kindness“ ein, z. B. Honeypots mit betont freundlicher Oberfläche, um Angreifer zu locken.

- Automatisiertes Threat Hunting: KI-Modelle erkennen in Echtzeit subtile Indikatoren von Weaponized-Kindness-Kampagnen.

- Ethik & Regulierung: Gesetzgeber und Branchenverbände müssen echte Wohltätigkeit von manipulativer Freundlichkeit abgrenzen, insbesondere in sensiblen Bereichen.

Fazit

Weaponized kindness verbindet Psychologie, Social Engineering und Cyber-Security. Was als wohltätige Geste beginnt, kann rasch zu einem manipulativen Werkzeug werden – sei es in Phishing-Kampagnen oder im strategischen Unternehmensmarketing.

Wir haben die theoretischen Grundlagen, konkrete Cyber-Anwendungen und praktische Erkennungswege via Bash und Python beleuchtet sowie einen Ausblick auf fortgeschrittene Analyseansätze gegeben.

Da digitale und menschliche Verhaltensweisen immer stärker verschmelzen, wird es entscheidend, echte Freundlichkeit von ihrer perfiden Variante unterscheiden zu können. Durch Aufklärung, robuste Analysen und kontinuierliche Anpassung der Schutzstrategien können Verteidiger den Risiken von weaponized kindness wirksam begegnen.

Quellen

- Cialdini, R. B. (2001). Influence: Science and Practice

- Merritt, A. C., Effron, D. A., & Monin, B. (2010). Moral self-licensing: When being good frees us to be bad. Social and Personality Psychology Compass

- Baur, D., & Schmitz, H. P. (2012). Corporations and NGOs: When Accountability Leads to Co-optation. Journal of Business Ethics

- Marquis, C., & Qian, C. (2014). Corporate Social Responsibility Reporting in China: Symbol or Substance? Organization Science

- De Freitas, J., & Cikara, M. (2018). The persuasiveness of manipulative altruism in promoting unpopular causes. Journal of Experimental Psychology: General

Indem wir sowohl die Psychologie hinter freundlichen Gesten als auch deren potenzielle Instrumentalisierung verstehen, können Cyber-Security-Profis einen Schritt voraus bleiben. Bleiben Sie wachsam, setzen Sie fundierte Analyseverfahren ein, und denken Sie daran: Selbst großzügige Handlungen verdienen in der digitalen Welt eine kritische Prüfung.

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.