Auswirkungen des Klimawandels erklärt

Dieser Artikel untersucht die wichtigsten Auswirkungen des Klimawandels auf globale Ökosysteme, die menschliche Gesundheit und die Wirtschaft und hebt dringende Minderungs- und Anpassungsstrategien hervor, um eine nachhaltige Zukunft zu sichern.

---

title: Täuschung als Brückenkonzept bei Desinformation, Fehlinformation und Cybersicherheit

---

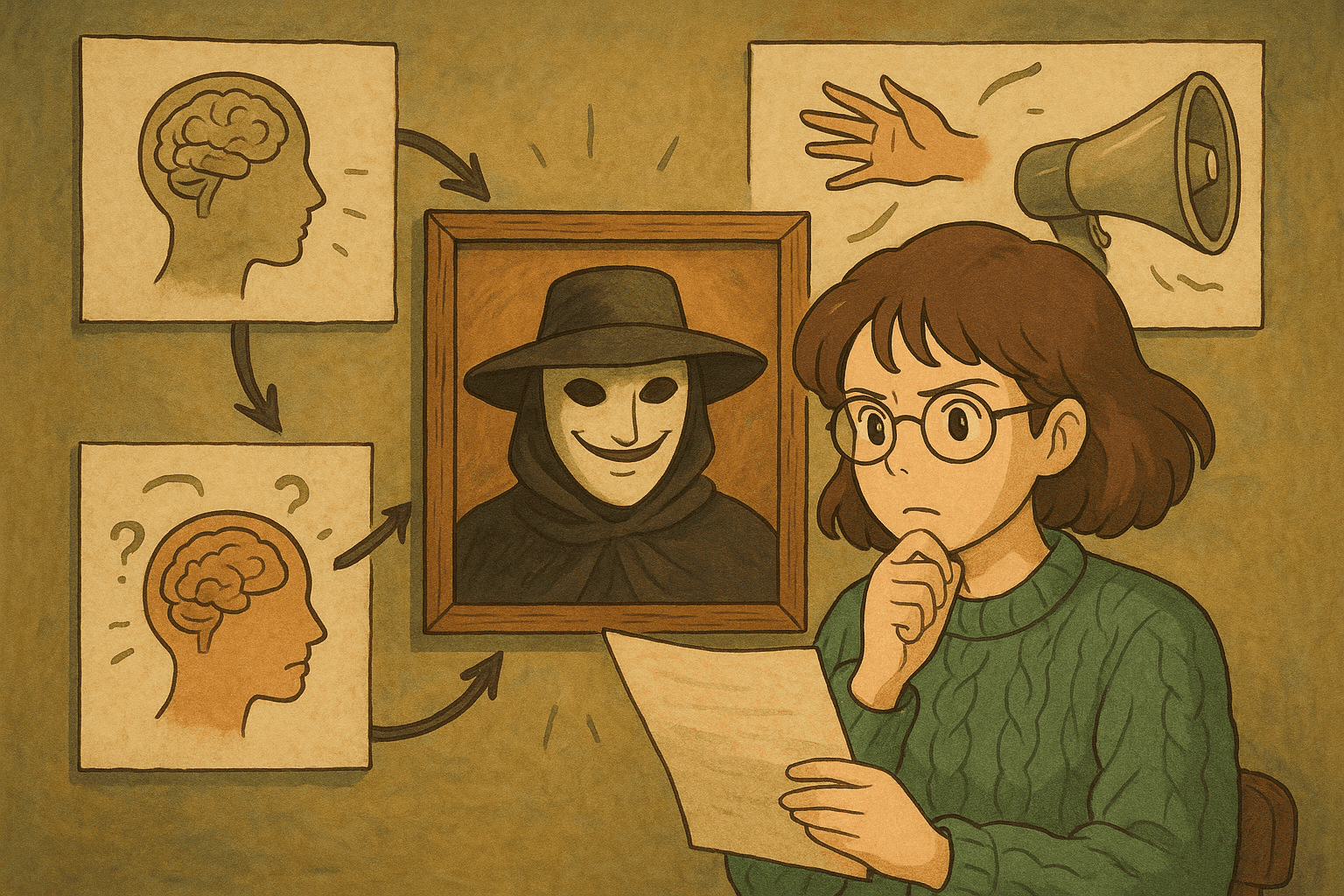

# Täuschung als Brückenkonzept bei Desinformation, Fehlinformation und Cybersicherheit

Täuschung ist seit Langem ein Forschungsgegenstand in den Sozial- und Informationswissenschaften sowie in der Cybersicherheit. In der Kommunikationstheorie gewinnt Täuschung als Brückenkonzept an Bedeutung, das die Intentionalität hinter Desinformation, die Existenz irreführender Informationen und die daraus resultierenden Fehleinschätzungen des Publikums miteinander verknüpft. Dieser umfassende Leitfaden beleuchtet Täuschung aus theoretischer wie technischer Perspektive, zeigt ihre Rolle als Rahmen zur Erklärung der Verbreitung falscher Informationen und demonstriert ihre Anwendung in modernen Cyberabwehr-Strategien.

In diesem Beitrag erfahren Sie:

- Grundlagen von Desinformation, Fehlinformation und Täuschung

- Ein ganzheitliches Rahmenmodell, das Täuschungsabsicht mit Kommunikationseffekten verknüpft

- Praxisnahe Anwendungen und Implikationen in der Cybersicherheit

- Wie man mit Bash- und Python-Beispielen Scan- und Analyseverfahren einsetzt

- Konkrete Strategien zur Erkennung von Täuschung in Daten- und Netzwerkverkehr

Am Ende des Artikels werden Sie besser verstehen, wie Täuschung als Brückenkonzept funktioniert und wie sie praktisch genutzt werden kann, um Cyberabwehrmaßnahmen gegen desinformative Bedrohungen zu verbessern.

---

# Inhaltsverzeichnis

1. [Einleitung](#einleitung)

2. [Grundbegriffe: Täuschung, Desinformation und Fehlinformation](#grundbegriffe)

3. [Ein ganzheitliches Täuschungs-Framework](#ganzheitliches-framework)

- [Intention und Ergebnis](#intention-und-ergebnis)

- [Medial-systemische Verzerrungen](#medial-systemische-verzerrungen)

- [Kognitive Verzerrungen und relationale Interaktion](#kognitive-verzerrungen)

- [Kartierung von Täuschungsattributen und ‑techniken](#kartierung)

4. [Täuschung in der Cybersicherheit](#täuschung-cyber)

- [Täuschungstaktiken in Cyberangriffen](#taktiken)

- [Implementierung von Deception-Technologien](#deception-tech)

5. [Praxisbeispiele und Anwendungsfälle](#praxisbeispiele)

- [Fallstudie: Advanced Persistent Threats (APTs)](#apts)

- [Fallstudie: Honeypots und Deception Grids](#honeypots)

6. [Technische Umsetzung: Scannen und Parsen mit Bash und Python](#technische-umsetzung)

- [Netzwerkscan mit Nmap und Bash](#nmap)

- [Auswertung der Scan-Ergebnisse mit Python](#python)

7. [Fazit](#fazit)

8. [Literatur](#literatur)

---

# Einleitung <a name="einleitung"></a>

In einer zunehmend vernetzten digitalen Welt ist es entscheidend zu verstehen, wie Täuschung sowohl Online- als auch Offline-Kommunikation beeinflusst. Egal ob Politiker:innen Desinformationskampagnen während Wahlen einsetzen oder Cyberkriminelle mit Täuschungstechniken Netzwerke kompromittieren – Täuschung bleibt eine zentrale Strategie.

In der Kommunikationstheorie wird Täuschung definiert als das Zusammenwirken von

- einer klar identifizierbaren Akteur:in, die täuschen will,

- einem messbaren Kommunikationsprozess und

- den daraus resultierenden Einstellungs- oder Verhaltensänderungen beim Publikum.

Dieser Blogbeitrag erläutert das interdisziplinäre Rahmenmodell und zeigt, wie es in der Cybersicherheit angewendet werden kann: Ziel ist nicht nur das Erkennen böswilliger Absichten, sondern auch das aktive Irreführen und Fangen von Angreifer:innen durch strategische Täuschung.

---

# Grundbegriffe: Täuschung, Desinformation und Fehlinformation <a name="grundbegriffe"></a>

Die moderne Informationsumgebung ist voller falscher und irreführender Inhalte. Um Täuschung einzuordnen, müssen die Begriffe klar sein:

- **Täuschung**: Der bewusste Einsatz von Taktiken, um ein Publikum in die Irre zu führen, wobei die Absicht empirisch mit den Ergebnissen in Einstellungen oder Verhalten verknüpft werden kann.

- **Desinformation**: Falsche oder irreführende Informationen, die mit Täuschungsabsicht verbreitet werden.

- **Fehlinformation**: Unzutreffende oder falsche Daten, die ohne böswillige Absicht geteilt werden, gleichwohl aber Fehleinschätzungen hervorrufen können.

Als Brückenkonzept verbindet Täuschung explizit die Absicht der Täuschenden, die Handlung der Täuschung und die resultierenden Konsequenzen – im Gegensatz zu z. B. versehentlichen Fehlern oder Plagiaten.

---

# Ein ganzheitliches Täuschungs-Framework <a name="ganzheitliches-framework"></a>

Aktuelle Forschungsarbeiten (z. B. Chadwick & Stanyer, 2022) zerlegen Täuschung in miteinander verknüpfte Variablen und Indikatoren. Dieses Framework dient der Wissenschaft und der Praxis, etwa in der Cybersicherheit.

## Intention und Ergebnis <a name="intention-und-ergebnis"></a>

Täuschung wird durch zwei Kernfaktoren definiert:

1. **Täuschungsabsicht**: Eine Akteur:in versucht wissentlich, ein Publikum irrezuführen.

2. **Beobachtetes Ergebnis**: Die beabsichtigte Manipulation führt zu falschen Überzeugungen oder Verhaltensweisen.

## Medial-systemische Verzerrungen <a name="medial-systemische-verzerrungen"></a>

Medienumgebungen – klassisch wie digital – können das Informationsangebot verzerren:

- **Algorithmische Voreingenommenheit**: Automatisierte Systeme priorisieren sensationelle oder polarisierende Inhalte.

- **Inhaltsverstärkung**: Bestimmte Narrative gehen viral und verstärken so die Täuschung.

## Kognitive Verzerrungen und relationale Interaktion <a name="kognitive-verzerrungen"></a>

Täuschungsstrategien nutzen bekannte kognitive Verzerrungen:

- **Bestätigungsfehler** (confirmation bias)

- **Verfügbarkeitsheuristik** (availability heuristic)

Besonders wirksam ist Täuschung, wenn sie Vertrauensbeziehungen ausnutzt.

## Kartierung von Täuschungsattributen und ‑techniken <a name="kartierung"></a>

| Variable | Beispiel-Indikatoren |

|------------------------------------|-------------------------------------------------------|

| 1. Akteur:innen-Identifikation | Quell-Authentifizierung, Reputation, Zugehörigkeiten |

| 2. Intentionsdarstellung | Irreführende Sprache, symbolische Hinweise |

| 3. Nachrichtenkonstruktion | Narrativer Aufbau, Framing, „Spin“ |

| 4. Übermittlungsweg | Soziale Medien, Rundfunk, persönliche Netzwerke |

| 5. Medial-systemische Verzerrung | Algorithmische Bias, selektive Verstärkung |

| 6. Kognitive Bias-Ausnutzung | Bestätigungsfehler, Heuristiken |

| 7. Kontextuelles Framing | Situative Narrative, Timing |

| 8. Ergebnismessung | Verhaltensänderung, Meinungsverschiebung |

| 9. Angriffsvektor-Analyse | Phishing, Malware, Social Engineering |

| 10. Rückkopplungsschleife | Folge-Narrative, die Täuschung verstärken |

---

# Täuschung in der Cybersicherheit <a name="täuschung-cyber"></a>

Täuschung ist sowohl Angriffs- als auch Verteidigungsstrategie. Phishing, Social Engineering und APTs beruhen oft auf Irreführung.

## Täuschungstaktiken in Cyberangriffen <a name="taktiken"></a>

- **Identitätsmaskierung**: Auftreten als vertrauenswürdige Entität

- **Social Engineering**: Menschen zur Preisgabe vertraulicher Daten verleiten

- **Datenverschleierung**: Schadcode in legitimen Daten verstecken

- **Irreführende Systemaktivität**: Sicherheitsalarme fehlinterpretierbar machen

## Implementierung von Deception-Technologien <a name="deception-tech"></a>

Verteidigungsseitig kommen u. a. zum Einsatz:

- **Honeypots/-nets**: Scheinbar verwundbare Systeme zur Angreifer-Analyse

- **Deception Grids**: Netzwerk aus Köderressourcen, das Angreifer:innen verwirrt

- **Gefälschte Datenpools**: Attraktive, aber wertlose Datenbanken

---

# Praxisbeispiele und Anwendungsfälle <a name="praxisbeispiele"></a>

## Fallstudie: Advanced Persistent Threats (APTs) <a name="apts"></a>

- **False-Flag-Operationen** verschleiern den Ursprung von C2-Servern.

- Malware imitiert legitime Software, um Virenscanner zu umgehen.

- Insider-Desinformation leitet interne Sicherheitsprüfungen fehl.

## Fallstudie: Honeypots und Deception Grids <a name="honeypots"></a>

Ein Finanzdienstleister richtete ein **Deception Grid** ein:

- Honeypots simulierten kritische Datenbanken.

- Köder-Netzsegmente wirkten wie Kundendaten-Cluster.

- Gefälschte Anmeldedaten lösten sofortige Alarme aus.

Angreifer:innen wurden in die Falle gelockt, reale Systeme blieben unversehrt.

---

# Technische Umsetzung: Scannen und Parsen mit Bash und Python <a name="technische-umsetzung"></a>

## Netzwerkscan mit Nmap und Bash <a name="nmap"></a>

```bash

#!/bin/bash

# nmap_scan.sh – Führt einen Nmap-Scan über den angegebenen Adressbereich aus

NETWORK_RANGE="192.168.1.0/24"

OUTPUT_FILE="nmap_scan_output.xml"

echo "Starte Nmap-Scan für: $NETWORK_RANGE"

nmap -oX $OUTPUT_FILE -sV $NETWORK_RANGE

echo "Scan abgeschlossen. Ergebnisse gespeichert in $OUTPUT_FILE"

Auswertung der Scan-Ergebnisse mit Python

#!/usr/bin/env python3

"""

parse_nmap.py – Parst Nmap-XML-Ausgabe und erkennt unerwartete offene Ports/Dienste.

Aufruf: python3 parse_nmap.py nmap_scan_output.xml

"""

import sys

import xml.etree.ElementTree as ET

def parse_nmap_xml(xml_file):

try:

tree = ET.parse(xml_file)

root = tree.getroot()

print(f"XML aus {xml_file} erfolgreich eingelesen.")

return root

except Exception as e:

print(f"Fehler beim Parsen: {e}")

sys.exit(1)

def check_services(root):

suspicious = []

for host in root.findall('host'):

ip = host.find('address').attrib['addr']

for port in host.find('ports').findall('port'):

port_id = port.attrib['portid']

service = port.find('service').attrib.get('name', 'unknown')

# Beispielkriterium: alte oder unsichere Dienste erkennen

if service in ['telnet', 'ftp'] or (int(port_id) < 1024 and service == 'unknown'):

suspicious.append((ip, port_id, service))

return suspicious

def main(xml_file):

root = parse_nmap_xml(xml_file)

findings = check_services(root)

if findings:

print("\nVerdächtige Dienste gefunden:")

for f in findings:

print(f"IP: {f[0]}, Port: {f[1]}, Dienst: {f[2]}")

else:

print("Keine verdächtigen Dienste erkannt.")

if __name__ == "__main__":

if len(sys.argv) != 2:

print("Aufruf: python3 parse_nmap.py <nmap_scan_output.xml>")

sys.exit(1)

main(sys.argv[1])

Erweiterung mit Pandas (optional)

import pandas as pd

def summarize_scan_data(suspicious):

df = pd.DataFrame(suspicious, columns=["IP", "Port", "Service"])

summary = df.groupby("Service").size().reset_index(name="Anzahl")

print("\nÜbersicht verdächtiger Dienste:")

print(summary)

Fazit

Täuschung verbindet Absicht, Prozess und Ergebnis und liefert so ein mächtiges Analyse- und Abwehrinstrument – in der Forschung wie in der Cybersicherheit. Angreifer:innen tarnen Aktivitäten; Verteidiger:innen können Täuschungstechniken nutzen, um Angriffe fehlzuleiten und wertvolle Erkenntnisse zu gewinnen. Die gezeigten Bash- und Python-Beispiele illustrieren, wie theoretische Konzepte in konkrete Schutzmaßnahmen überführt werden können.

Literatur

- Chadwick, A., & Stanyer, J. (2022). Deception as a Bridging Concept ... Communication Theory, 32(1), 1–24.

- Fallis, D. (2011). The epistemic significance of deceptive information.

- Nmap Official Website: https://nmap.org/

- Python Documentation: https://docs.python.org/3/

- Bash Manual: https://www.gnu.org/software/bash/manual/

🚀 BEREIT FÜR DEN NÄCHSTEN SCHRITT?

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.

97% Vermittlungsquote

Elite Unit 8200 Techniken

42 Praktische Labs