Untitled Post

# Digitale Doppelgänger und KI-Personas: Eine neue Ära des Identitätsmanagements

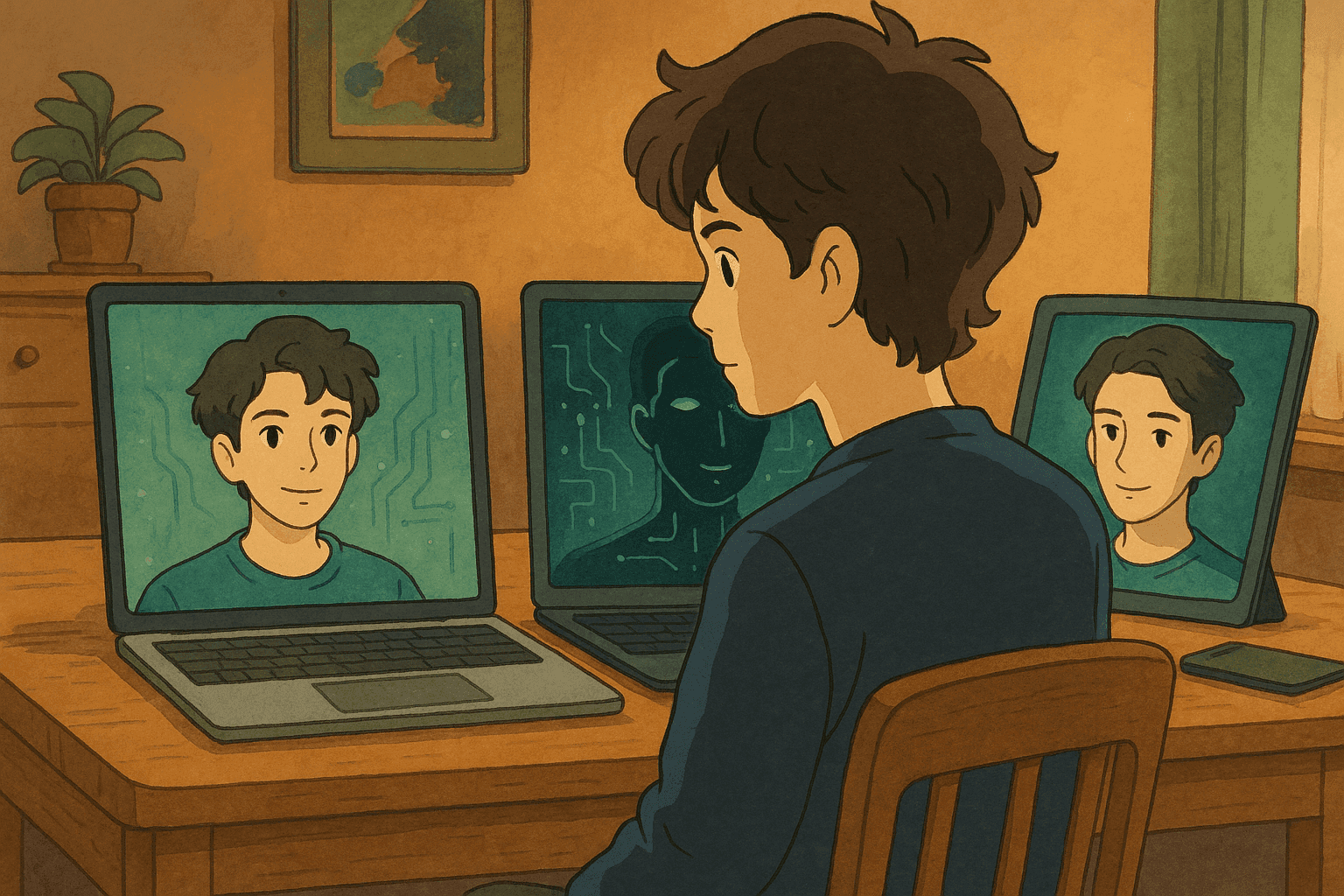

Die rasante Entwicklung der künstlichen Intelligenz verändert nicht nur ganze Branchen und Nutzerinteraktionen – sie revolutioniert auch die digitale Identität selbst. Da KI-Modelle lernen, menschliches Verhalten zu imitieren und zu replizieren, erleben wir die Geburt digitaler Doppelgänger und KI-Personas, die neue Sicherheits-, Ethik- und Philosophie-Dilemmas aufwerfen. In diesem technischen Blogbeitrag tauchen wir tief in die Entstehung dieser digitalen Abbilder ein, beleuchten ihre potenziellen Auswirkungen auf das Identitätsmanagement und zeigen auf, wie sich Organisationen in diesem unerforschten Terrain schützen können.

Inhalt dieses Beitrags:

• Technische Erklärung digitaler Doppelgänger und KI-Personas

• Einsatz generativer Modelle und Deep-Learning-Techniken zur Erstellung derselben

• Praxisbeispiele, u. a. Deepfake-Angriffe und Identitätsbetrug

• Code-Samples mit einfachen Scan- und Parsing-Techniken in Bash und Python

• Strategien zum Schutz digitaler Identitäten angesichts neuer Bedrohungen

Am Ende des Artikels erhalten sowohl Einsteiger als auch fortgeschrittene Praktiker Einblicke in dieses aufkommende Feld, die damit verbundenen Herausforderungen und die Chancen für ein verbessertes Identitätsmanagement.

---

## Inhaltsverzeichnis

1. [Einführung in digitale Doppelgänger und KI-Personas](#einführung-in-digitale-doppelgänger-und-ki-personas)

2. [Digitale Doppelgänger verstehen](#digitale-doppelgänger-verstehen)

3. [KI-Personas entwerfen](#ki-personas-entwerfen)

4. [Mechanik der Nachahmung: Wie KI menschliches Verhalten repliziert](#mechanik-der-nachahmung-wie-ki-menschliches-verhalten-repliziert)

5. [Entschlüsselte Authentifizierung: Herausforderungen der Identitätsprüfung](#entschlüsselte-authentifizierung-herausforderungen-der-identitätsprüfung)

6. [Täuschung per Deepfake: Eine Fallstudie](#täuschung-per-deepfake-eine-fallstudie)

7. [Die Glaubwürdigkeitskrise im digitalen Zeitalter](#die-glaubwürdigkeitskrise-im-digitalen-zeitalter)

8. [Spiegeleffekte: Psychologische und soziale Auswirkungen](#spiegeleffekte-psychologische-und-soziale-auswirkungen)

9. [Praxisbeispiele und Use-Cases](#praxisbeispiele-und-use-cases)

10. [Technische Umsetzung: Scannen und Parsen mit Bash und Python](#technische-umsetzung-scannen-und-parsen-mit-bash-und-python)

11. [Strategien zur Sicherung digitaler Identitäten](#strategien-zur-sicherung-digitaler-identitäten)

12. [Fazit](#fazit)

13. [Literaturverzeichnis](#literaturverzeichnis)

---

## Einführung in digitale Doppelgänger und KI-Personas

Digitale Doppelgänger – KI-generierte Abbilder der digitalen Identität einer Person – und KI-Personas sind keine Science-Fiction-Szenen mehr; sie treffen schon heute ein. Die Entwicklung dieser digitalen Avatare verändert drastisch, wie Organisationen und Individuen Identitätsmanagement und -verifizierung in einer zunehmend digitalen und vernetzten Welt angehen.

Traditionelle Authentifizierungsverfahren wie Biometrie und Passwörter erweisen sich als weniger zuverlässig, da fortschrittliche KI-Systeme hyperrealistische Duplikate erstellen, die selbst ausgefeilte Sicherheitsmaßnahmen täuschen können. Dieser Blogbeitrag erklärt die zugrunde liegende Technologie, untersucht reale Implikationen und bietet Leitlinien, um sich gegen die damit verbundenen Risiken zu wappnen.

*Schlüsselwörter: digitale Doppelgänger, KI-Personas, Identitätsmanagement, digitale Zwillinge, Deepfake, Authentifizierung, Cybersicherheit*

---

## Digitale Doppelgänger verstehen

### Definition digitaler Doppelgänger

Ein digitaler Doppelgänger ist ein KI-generiertes Abbild der digitalen Identität eines Menschen. Mithilfe hochentwickelter generativer Modelle können diese virtuellen Klone Stimme, Mimik, Sprachmuster und sogar subtile emotionale Reaktionen nachbilden. Sie entstehen durch das Training umfangreicher Deep-Learning-Netzwerke auf Datensätzen, die menschliches Verhalten in verschiedensten Formen erfassen.

Während das Konzept des „digitalen Zwillings“ nicht neu ist, verwischt die Präzision und Realitätsnähe heutiger digitaler Doppelgänger die Grenze zwischen authentischer Identität und sorgfältig gestalteter digitaler Illusion. Das bringt Chancen und Risiken mit sich:

- **Chancen:**

• Personalisierte Erlebnisse in virtuellen Umgebungen

• Neues Potenzial für Telepräsenz und Online-Kundendienst

• Innovative Marketing- und Branding-Ansätze über digitale Avatare

- **Risiken:**

• Höheres Potenzial für Identitätsdiebstahl und Betrug

• Herausforderungen für digitale Privatsphäre und Sicherheit

• Gefährdung des Vertrauens in digitale Kommunikation und Transaktionen

### Die Evolution der KI bei der Erstellung digitaler Identitäten

Die Fortschritte in generativen Modellen – insbesondere Generative Adversarial Networks (GANs) und Variational Autoencoders (VAEs) – liefern die Werkzeuge, um menschliche Eigenschaften mit erstaunlicher Genauigkeit zu simulieren. Diese Algorithmen erzeugen nicht nur realitätsnahe Bilder und Töne, sondern passen sich auf Basis laufender Eingaben aus sozialen Medien, öffentlichen Aufzeichnungen und Online-Interaktionen kontinuierlich an.

---

## KI-Personas entwerfen

### Die Rolle von Deep Learning und Machine Learning

Zur Erstellung von KI-Personas kommen Deep-Learning-Techniken zum Einsatz, die Computern erlauben, menschliches Verhalten präzise zu imitieren. Durch die Analyse umfangreicher Datensätze – Fotos, Texte, Audioaufnahmen und Social-Media-Aktivität – erlernen KI-Modelle feinste Details der Kommunikation und des Handelns eines Individuums.

**Generative Adversarial Networks (GANs)** spielen dabei eine Schlüsselrolle. Ein GAN besteht aus zwei neuronalen Netzen – Generator und Diskriminator – die in einer Feedback-Schleife zusammenarbeiten:

- **Generator:** Produziert Inhalte, um die Nuancen einer digitalen Identität nachzubilden.

- **Diskriminator:** Bewertet, wie authentisch die erzeugten Inhalte im Vergleich zu echten menschlichen Signalen wirken.

Dieser iterative Prozess steigert die Authentizität der KI-Personas, sodass sie kaum noch von realen menschlichen Interaktionen zu unterscheiden sind.

### Der Prozess zur Erstellung von KI-Personas

1. **Datenerhebung:**

Umfangreiche biometrische und verhaltensbezogene Daten werden aus verschiedenen Quellen gesammelt.

2. **Modelltraining:**

Deep-Learning-Modelle werden mittels GANs, Convolutional Neural Networks (CNNs) und Natural Language Processing (NLP) trainiert.

3. **Musterkodierung:**

Die KI lernt charakteristische Muster wie Sprachrhythmus, mikro-mimische Gesichtsausdrücke und Gesten.

4. **Feedback & Verfeinerung:**

Durch kontinuierliche Interaktion passt die KI-Persona ihre Identität in Echtzeit an.

---

## Mechanik der Nachahmung: Wie KI menschliches Verhalten repliziert

### Visuelle Replikation mittels Convolutional Neural Networks

CNNs sind essenziell für die Verarbeitung visueller Daten. Sie analysieren Bilder und Videos, um menschliche Merkmale bis ins kleinste Detail zu replizieren. Beim Nachbilden eines Gesichts übernehmen CNNs u. a. folgende Aufgaben:

- **Kantendetektion:** Erfassen von Konturen und Rändern der Gesichtszüge.

- **Textur-Mapping:** Nachbilden von Hauttexturen und Pigmentierungen.

- **Gesichtsbewegungen:** Imitation mikro-mimischer Bewegungen, die Emotionen verraten.

### Sprachsynthese und Natural Language Processing

Neben visueller Nachbildung müssen KI-Personas effektiv kommunizieren. NLP in Kombination mit fortschrittlicher Sprachsynthese ermöglicht es, natürlich klingende Sprache zu erzeugen, die Tonfall, Rhythmus und Akzent eines Individuums imitiert. Dabei werden analysiert:

- **Tonhöhe und Intonation**

- **Rhythmus und Betonungsmuster**

- **Kontextabhängige emotionale Modulation**

### Verhaltens- und Sozialnachahmung

Moderne KI-Systeme integrieren emotionale Intelligenz, indem sie Gesprächssignale verfolgen und Antworten anpassen:

- **Sentiment-Analyse:** Erkennen des emotionalen Tons einer Interaktion.

- **Kontextuelles Verhaltensmodell:** Nachahmen sozialer Normen je nach Situation.

- **Echtzeit-Anpassung:** Dynamische Justierung der Reaktionen im Verlauf eines Gesprächs.

Diese umfassende Nachbildung führt zu KI-Personas mit nahezu natürlichen, menschlichen Interaktionen – wertvoll, aber potenziell gefährlich bei böswilligem Einsatz.

---

## Entschlüsselte Authentifizierung: Herausforderungen der Identitätsprüfung

Traditionelle Identitätsprüfungen stehen durch digitale Doppelgänger vor beispiellosen Herausforderungen. Biometrie, einst als fälschungssicher angesehen, wird von KI-gestützten Spoofing-Techniken bedroht. Beispiele:

- **Gesichtserkennungssysteme:** Lassen sich von Deepfake-Videos oder -Fotos täuschen.

- **Sprachbiometrie:** Kann durch synthetische Stimmen umgangen werden.

- **Fingerabdruck- und Irisscans:** Könnten mit hochwertigen, KI-generierten Repliken imitiert werden.

### Die Herausforderung der Multi-Factor-Authentifizierung (MFA)

Mit der Weiterentwicklung von KI-Personas müssen Organisationen möglicherweise von klassischen Biometrie-Verfahren auf MFA-Systeme umsteigen, die kombinieren:

- Verhaltensbiometrie (z. B. Tippdynamik, Mausbewegungen)

- Kontinuierliche Verifikation zur Anomalieerkennung während einer Sitzung

- Unveränderliche digitale Identitäten, gesichert durch Technologien wie Blockchain

Ein mehrschichtiger Ansatz hilft, die durch KI-gestützte Identitätsspoofing entstehenden Schwachstellen zu kompensieren.

---

## Täuschung per Deepfake: Eine Fallstudie

Deepfake-Technologien haben ihr Missbrauchspotenzial bereits in zahlreichen prominenten Fällen bewiesen. Diese hyperrealistischen digitalen Fälschungen können Videos, Audios und Bilder verändern und traditionelle Verifikationsmethoden obsolet machen.

### Funktionsweise von Deepfakes

Die Deepfake-Erstellung umfasst typischerweise:

1. **Datensynthese:** Sammeln umfangreicher Bild-, Video- und Audio-Datensätze.

2. **Modelltraining:** Einsatz von GANs, um Mimik und Erscheinung einer Zielperson zu erlernen.

3. **Content-Erzeugung:** Produktion manipulierten Materials, das für Betrachter echt wirkt.

### Praxisbeispiel: Finanzbetrug mittels Deepfake

In einem aufsehenerregenden Fall wurde die Stimme eines Finanzvorstands per Deepfake imitiert, um eine betrügerische Überweisung zu autorisieren. Verkürzter Ablauf:

- Angreifer sammelten Audio-Snippets aus Interviews und Social Media.

- Ein Deep-Learning-Modell wurde auf diesen Daten trainiert und erzeugte neue Sprachaufnahmen des Vorstands.

- Die synthetische Aufnahme wurde genutzt, um eine illegale Transaktion auszulösen.

Dieser Vorfall verdeutlicht die Dringlichkeit robuster Mechanismen zur Unterscheidung zwischen echter und manipulierte Identität.

---

## Die Glaubwürdigkeitskrise im digitalen Zeitalter

Der Aufstieg digitaler Doppelgänger und Deepfakes untergräbt das Vertrauen in digitale Kommunikation. Mit der Verbreitung von KI-generierten Inhalten stehen Privatpersonen und Unternehmen gleichermaßen vor Verifikationsproblemen.

### Auswirkungen auf die Cybersicherheit

Angreifer können KI-Personas einsetzen, um:

- Vertrauenspersonen zu imitieren und gezielte Phishing-Angriffe zu starten.

- MFA zu umgehen und unberechtigten Zugriff zu erlangen.

- Die Integrität digitaler Kommunikation zu beschädigen, sodass Empfänger Bildern oder Audios misstrauen.

### Gesellschaftliche und wirtschaftliche Implikationen

Die Allgegenwart digitaler Imitationen kann führen zu:

- **Öffentlichem Misstrauen:** Vertrauensverlust in Nachrichtenquellen, Social Media und digitale Inhalte.

- **Kommerziellem Betrug:** Unterminierung von E-Commerce- und Finanztransaktionen.

- **Politischer Manipulation:** Einsatz falscher Identitäten zur Beeinflussung öffentlicher Meinung oder zur Störung politischer Prozesse.

---

## Spiegeleffekte: Psychologische und soziale Auswirkungen

Digitale Doppelgänger bringen nicht nur Sicherheitsprobleme, sondern auch tiefgreifende psychologische und gesellschaftliche Konsequenzen.

### Selbstwahrnehmung und öffentliches Bild

Durch virtuelle Avatare, die echten Menschen stark ähneln, können KI-Systeme beeinflussen, wie Personen sich selbst sehen und online interagieren. Dieser „Spiegeleffekt“ kann führen zu:

- **Identitätsdissoziation:** Schwierigkeiten, zwischen realem und digitalem Selbst zu unterscheiden.

- **Soziale Verhaltensanpassung:** Veränderung von Kommunikationsstilen in virtuellen Meetings und sozialen Netzwerken.

- **Selbstwertprobleme:** Vergleich mit idealisierten digitalen Personas kann Selbstbild und Selbstwert beeinträchtigen.

### Neudefinition sozialer Interaktion

Digitale Identitäten prägen nicht nur individuelle Psychologie, sondern auch das kollektive soziale Gefüge. Die Unsicherheit über die Echtheit onlineer Interaktionen könnte strengere Regeln für digitale Begegnungen und Identitätsverifikation erforderlich machen.

---

## Praxisbeispiele und Use-Cases

### Fallbeispiel: KI-Personas im Kundenservice

Unternehmen experimentieren mit KI-Personas im Kundensupport:

- **Virtuelle Assistenten:** NLP-fähige Avatare beantworten Kundenanfragen in mehreren Sprachen mit persönlichem Ton.

- **Markenbotschafter:** Digitale Zwillinge verkörpern Gründer oder Sprecher, um Kundenbindung zu stärken.

- **Betrügerische Imitation:** Neben legitimen Einsätzen gibt es Fälle, in denen Angreifer KI-Generierung nutzen, um Support-Mitarbeiter zu fälschen und vertrauliche Daten zu stehlen.

### Beispiel: Deepfake-Erkennung in sozialen Medien

Plattformen investieren verstärkt in Deepfake-Detection-Tools:

- **Algorithmisches Screening:** KI scannt hochgeladene Medien nach Manipulationsmerkmalen.

- **User-Reporting:** Community kann verdächtige Inhalte melden, die von digitalen Doppelgängern stammen könnten.

### Praxisfall: Identitätsdiebstahl und Betrugsprävention

Finanzinstitute tragen ein hohes Risiko digitaler Imitationen:

- **Stimm-Biometrie:** Banken setzen Verhaltensanalysen ein, um subtile Anomalien in Nutzerinteraktionen aufzuspüren.

- **Kontextuelle Verifikation:** Abgleich von Geolokation, Transaktionsmustern und Geräte-Fingerprints zur Identitätsprüfung.

---

## Technische Umsetzung: Scannen und Parsen mit Bash und Python

In diesem Abschnitt zeigen wir Code-Samples, mit denen Sicherheitsfachleute und Entwickler einfache Tools zum Scannen von Systeminformationen und zum Parsen von Ausgaben erstellen können – ein erster Schritt gegen KI-gestützte Imitationsversuche.

### Beispiel 1: Netzwerk-Ports mit Bash scannen

Das folgende Bash-Skript nutzt `nmap`, um offene Ports zu finden und zu prüfen, ob keine unerwünschten Dienste laufen:

```bash

#!/bin/bash

# scan_ports.sh - Scannt eine IP-Adresse auf offene Ports

if [ "$#" -ne 1 ]; then

echo "Usage: $0 <IP_ADDRESS>"

exit 1

fi

IP_ADDRESS=$1

echo "Scanning IP address: $IP_ADDRESS"

nmap -sS -p- $IP_ADDRESS

echo "Scan completed."

Ausführen:

- Datei als

scan_ports.shspeichern - Ausführbar machen:

chmod +x scan_ports.sh - Starten:

./scan_ports.sh 192.168.1.1

Beispiel 2: Log-Files mit Python parsen

Ein Python-Skript analysiert Authentifizierungslogs auf verdächtige Muster:

#!/usr/bin/env python3

import re

def parse_log_file(log_file_path):

ip_pattern = re.compile(r'\b(?:[0-9]{1,3}\.){3}[0-9]{1,3}\b')

suspicious_keywords = ['failed', 'unauthorized', 'denied']

with open(log_file_path, 'r') as file:

for line in file:

if any(keyword in line.lower() for keyword in suspicious_keywords):

ips = ip_pattern.findall(line)

if ips:

print(f"Suspicious activity detected from IP(s): {', '.join(ips)}")

print(f"Log entry: {line.strip()}")

if __name__ == "__main__":

log_file = "authentication.log"

print(f"Parsing log file: {log_file}")

parse_log_file(log_file)

Beispiel 3: Bash- und Python-Monitoring kombinieren

Ein Bash-Loop ruft regelmäßig den Parser auf, um kontinuierlich zu überwachen:

#!/bin/bash

# monitor_logs.sh - Überwacht Authentifizierungslogs kontinuierlich

LOG_FILE="authentication.log"

while true; do

echo "Scanning log file for suspicious entries at $(date)"

python3 parse_log_file.py "$LOG_FILE"

sleep 60

done

Strategien zur Sicherung digitaler Identitäten

Fortschrittliche Multi-Factor-Authentifizierung einsetzen

Um der Gefahr durch KI-Personas zu begegnen, sollten Organisationen MFA-Strategien implementieren, die über klassische Biometrie hinausgehen:

- Verhaltensbiometrie: Analyse von Tipp-, Maus- oder Mobilgesten.

- Kontinuierliche Authentifizierung: Identitätsprüfung während der gesamten Sitzung.

- Blockchain-basierte IDs: Unveränderliche Identitätsaufzeichnungen, resistent gegen Manipulation.

Machine Learning zur Anomalieerkennung nutzen

KI ist nicht nur Bedrohung, sondern auch Abwehrwerkzeug. ML-Modelle können subtile Abweichungen im Nutzerverhalten erkennen:

- Überwachung von Login-Zeiten, IP-Wechseln und Zugriffsprofilen.

- Alarmierung bei Abweichungen von Basislinien.

- Laufendes Lernen und Anpassung an neue Bedrohungsmuster.

Richtlinien für digitale Identität stärken

- Datenschutzrichtlinien zur Nutzung biometrischer Daten überarbeiten.

- Mitarbeitende und Kunden über Deepfake-Risiken aufklären.

- Strenge Lieferanten- und Drittanbieter-Verifikation einführen.

Branchenübergreifende Zusammenarbeit

Finanzen, Behörden und Tech-Unternehmen müssen Bedrohungsinformationen teilen und gemeinsame Protokolle entwickeln, um digitale Identitäten zu schützen.

Fazit

Digitale Doppelgänger und KI-Personas stellen eine der größten Herausforderungen – und Chancen – im heutigen Identitätsmanagement dar. Je weiter sich KI entwickelt, desto mehr verschwimmt die Grenze zwischen echter Interaktion und raffinierter digitaler Imitation. Organisationen sind gezwungen, ihre Authentifizierungsmechanismen zu überdenken und zu stärken.

Von technologischen Fortschritten in GANs und Deep Learning bis hin zu praxisnahen Verteidigungsstrategien wie MFA und kontinuierlicher Authentifizierung erfordert dieses neue digitale Terrain einen ganzheitlichen Sicherheitsansatz. Durch fortschrittliches Monitoring, innovative Technologien und Branchenkooperation können widerstandsfähige Systeme entstehen, die KI-getriebenen Bedrohungen standhalten.

Als technisches Wunder und potenzielle Schwachstelle zugleich zwingen uns digitale Doppelgänger dazu, Identität im digitalen Zeitalter neu zu denken. Ob Sicherheitsprofi, Software-Entwickler oder Digitalstratege – informiert zu bleiben und sich vorzubereiten, ist entscheidend, um Vertrauen und Sicherheit in einer vernetzten Welt zu bewahren.

Literaturverzeichnis

- NIST Digital Identity Guidelines

- Generative Adversarial Networks (GANs) – Ian Goodfellow, Originalpapier

- OpenCV – Open-Source-Bibliothek für Computer Vision & Machine Learning

- Deepfake Detection Challenge (DFDC)

- Multi-Factor Authentication (MFA) Best Practices – NIST

- Gesichtserkennung und ihre Grenzen – NIST

- Blockchain für Identitätsmanagement

Bringen Sie Ihre Cybersecurity-Karriere auf die nächste Stufe

Wenn Sie diesen Inhalt wertvoll fanden, stellen Sie sich vor, was Sie mit unserem umfassenden 47-wöchigen Elite-Trainingsprogramm erreichen könnten. Schließen Sie sich über 1.200 Studenten an, die ihre Karrieren mit den Techniken der Unit 8200 transformiert haben.